O Linux vem sendo assolado por muitos malwares nos últimos meses e, agora, mais uma ameaça surgiu. Um novo malware Linux apelidado de Shikitega aproveita uma cadeia de infecção em vários estágios para direcionar endpoints e dispositivos IoT.

Novo malware Linux Shikitega

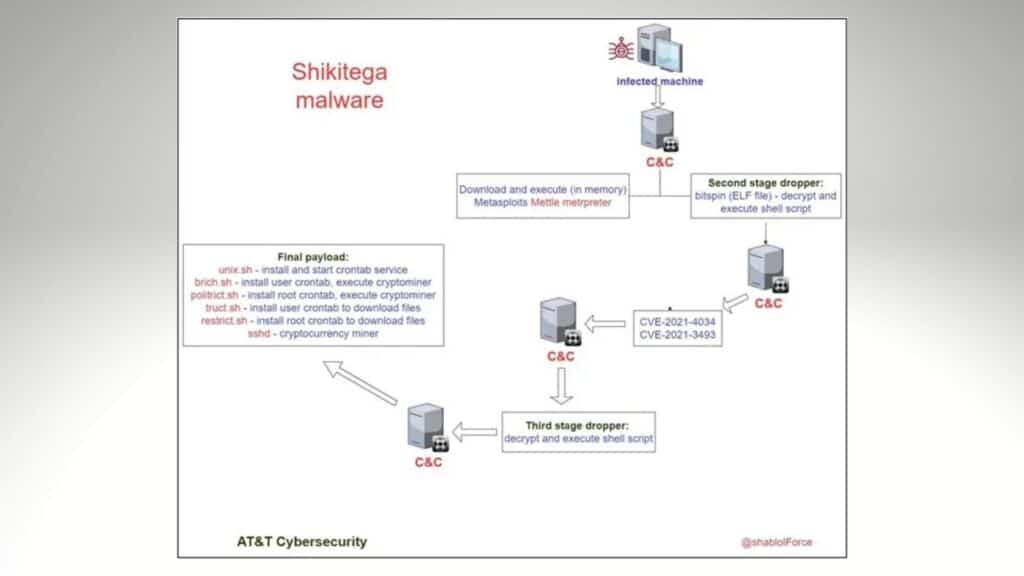

Esse malware foi descoberto por pesquisadores da AT&T Alien Labs. Ele foi apelidado de Shikitega e tem como alvo endpoints e dispositivos IoT. O malware se destaca por sua cadeia de infecção em vários estágios, os agentes de ameaças o usam para obter controle total do sistema e realizar outras atividades maliciosas, incluindo mineração de criptomoedas.

Esse malware é capaz de baixar cargas úteis de próximo estágio de um servidor C2 e executá-las diretamente na memória, o que o torna altamente evasivo. De acordo com os especialistas, ele baixa e executa o medidor “Mettle” do Metasploit para controlar as máquinas infectadas.

Ainda de acordo com as pesquisas, o Shikitega explora vulnerabilidades para elevar privilégios e manter a persistência, os pesquisadores observaram que ele usa um codificador polimórfico para evitar a detecção por mecanismos antivírus.

O principal dropper do malware é um pequeno arquivo ELF (370 bytes de tamanho), enquanto o tamanho do código real é de cerca de 300 bytes. “O malware usa o codificador de feedback aditivo XOR polimórfico “Shikata Ga Nai”, que é um dos codificadores mais populares usados no Metasploit. Usando o codificador, o malware passa por vários loops de decodificação, onde um loop decodifica a próxima camada, até que a carga útil final do shellcode seja decodificada e executada”, revela a análise publicada pela AT&T Alien Labs. “Após vários loops de descriptografia, o shellcode de carga útil final será descriptografado e executado”.

Ação do malware

Uma vez que o malware foi instalado em um host de destino, ele baixa e executa o medidor “Mettle” do Metasploit para maximizar o controle sobre o sistema e realizar várias operações. As descobertas se somam a uma lista crescente de malware Linux que foi encontrado nos últimos meses, incluindo BPFDoor, Symbiote, Syslogk, OrBit e Lightning Framework.

O malware atinge o escalonamento de privilégios explorando CVE-2021-4034 (também conhecido como PwnKit) e CVE-2021-3493. O malware aproveita o exploit para baixar e executar o estágio final com privilégios de root – persistência e a carga útil do malware.

O relatório conclui que os agentes de ameaças continuam procurando maneiras de distribuir malware de novas maneiras para permanecer fora do radar e evitar a detecção.

“O malware Shiketega é entregue de maneira sofisticada, usa um codificador polimórfico e entrega gradualmente sua carga útil, onde cada etapa revela apenas parte da carga útil total. Além disso, o malware abusa de serviços de hospedagem conhecidos para hospedar seus servidores de comando e controle. Fique seguro!”.