O TeamViewer permanece no topo da lista quando o assunto é acesso remoto. Com isso, muitos crackers (hackers mal intencionados), estão utilizando a ferramenta para ter controle total sobre os computadores das vítimas. Inclusive fizemos um artigo como as principais alternativas ao TeamView para acesso remoto.

Os pesquisadores da Check Point fizeram a descoberta e também identificaram que o interesse é puramente financeiro. Atualmente, os alvos prediletos estão sendo os funcionários de embaixadas e autoridades financeiras de todo o mundo, isso mesmo, não há restrições, o que importa é que a vítima tenha algum poder financeiro.

Como funciona o ataque pelo TeamViewer?

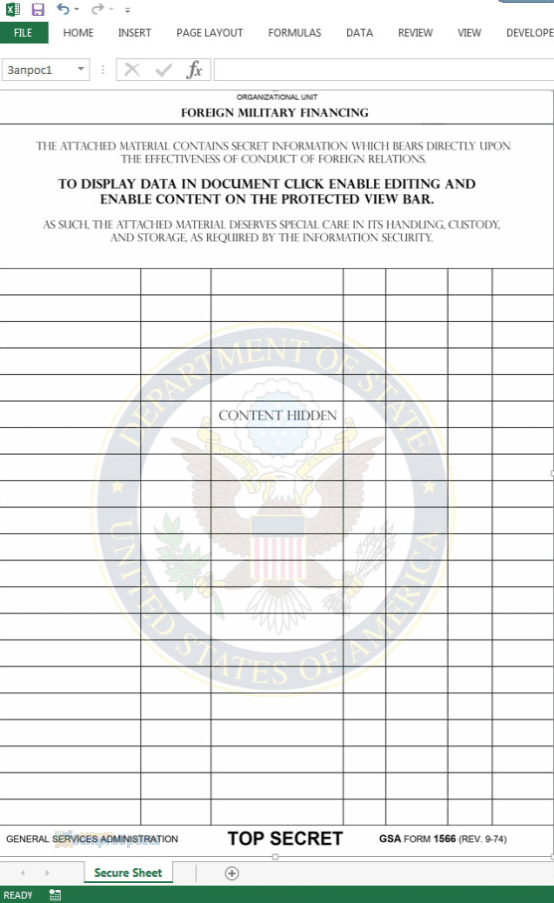

Sem lógica estratosférica, o ataque é simples. As vítimas recebem um e-mail exibindo como remetente o governo dos EUA, no corpo do e-mail diz o documento é ultrassecreto, e claro, seguido por um texto que para os desavisados pode ser bastante convincente.

O tal documento ultrassecreto, esta em anexo, e intitulado “Programa de Financiamento Militar” dos EUA. O arquivo do Excel é marcado como “Top Secret” e finge ser do Departamento de Estado dos EUA. De acordo com a Check Point, que vem acompanhando a campanha, o documento é “bem elaborado”, com pouco para avisar ao destinatário que algo está errado, exceto pelo fato de o nome do anexo estar em cirílico. O alfabeto cirílico é o sistema de escrita oficial de seis línguas nacionais eslavas: bielorrusso, búlgaro, macedônio, russo, sérvio e ucraniano.

As possíveis vítimas são orientadas a ativar macros e, quando o fazem, um programa chamado de AutoHotkeyU32.exe é aberto, junto com um script AHK, que busca três URLs adicionais de script AHK do servidor de comando e controle (C2). Por hora, o ataque esta sendo direcionado ao Microsoft Windows, não há relatos de vítimas utilizando Linux, MacOS, iOS ou Android.

Os scripts tiram screenshots do PC da vítima e capturam o nome de usuário da vítima e as informações do computador, enviando para o C2. O terceiro script também faz o download de uma versão mal-intencionada do TeamViewer .

O malicioso TeamViewer DLL (TV.DLL) é baixado utilizando as famosas DLL’s, que comumente é usado para adicionar mais funcionalidades ao TeamViewer, explicaram os pesquisadores da Check Point em uma postagem na segunda-feira.

Essas APIs ocultam a interface do TeamViewer para que o usuário não saiba que está sendo executado; salvam as credenciais de sessão do TeamViewer em um arquivo de texto; e permite a transferência e a execução remota de arquivos executáveis ou DLL adicionais.

Uma vez que o TeamViewer malicioso já esteja em funcionamento, o cracker começa a usar sua funcionalidade de área de trabalho remota para ter acesso ao sistema destino como se ele fosse um usuário legítimo do computador.

Vitimologia e um padrão de ataques

Curiosamente, os crackers deixaram as capturas de tela do PC comprometido em um diretório exposto, onde os pesquisadores da Check Point puderam acessar antes da visualização ser desativada.

Isso, combinado com informações da própria telemetria da empresa, permitiu que os pesquisadores determinassem a identidade de certas vítimas, que estão localizadas nas Bermudas, Guiana, Itália, Quênia, Líbano, Libéria e Nepal.

É difícil dizer se há motivos geopolíticos por trás desses ataques, tendo apenas esta lista de países encontradas, já que não são de uma região específica, e as vítimas vieram de diferentes lugares do mundo. No entanto, a lista de vítimas observadas revela um interesse particular do cracker no setor financeiro público, já que todos parecem ser funcionários governamentais escolhidos a dedo de várias autoridades fiscais. Dizem os pesquisadores da Check Point.

O vetor de infecção inicial usado pelos agentes de ameaça mudou ao longo do tempo, usando, por exemplo, arquivos de extração automática em vez de documentos maliciosos com o AutoHotKey.

Atribuição – não é um APT (ameaça persistente avançada) ?

A Check Point conseguiu rastrear um criminoso cibernético de língua russa, usando o identificador “EvaPiks”, ativo em vários threads de conversação da Dark Web.

Embora não esteja claro quem está por trás do ataque, nesse caso, conseguimos localizar um usuário que parece estar por trás da atividade, ele é ativo em vários fóruns on-line, ou pelo menos o criador das ferramentas usadas no ataque.

O EvaPiks parece ser bem ativo, compartilhando táticas e técnicas com outras pessoas nos fóruns. Entre as dicas estão outras postagens da EvaPiks, como menções de uma URL usada em um dos ataques e trechos de código que correspondem ao código usado neste ataque.

Alguns dos nomes das variáveis, como ‘hextext’, nem foram alterados, relata a Check Point.

Um dos fóruns mais freqüentados pelo EvaPiks era um foro de cartões russo ilegal, onde informações de cartão de crédito roubadas são compradas e vendidas.

Isso parece ser um ataque bem pensado que seleciona cuidadosamente um punhado de vítimas e usa um conteúdo isca adaptado para atender aos interesses de seu público-alvo. Por outro lado, alguns aspectos desse ataque foram realizados com menos cautela, e expuseram detalhes que geralmente são bem disfarçados em atividades semelhantes, como as informações pessoais e o histórico on-line do criminoso, bem como o alcance de seus ataques.

Por fim, a Check Point conclui que o ataque possui tão somente interesseiro financeiro. Por ser uma análise baseada no minúsculo compilado de dados que o cracker sem querer deixou vazar, não há certeza se alguém que não tenha vinculo com governos tenham recebido este e-mail.

Por via das dúvidas, não abra nenhum e-mail suspeito ou fora da sua temática comum. Afinal de contas, quem é que vai ficar recebendo e-mail dos EUA sobre projetos de financiamento. Também não é sabido se há outros tipos de e-mails disparado para pessoas “normais” (sem ligação com políticos), que podem causar o mesmo estrago e ter acesso as informações pessoais e financeira.

Fique atento! E se precisar de mais informações leia o relatório completo.