A Cisco lançou uma ferramenta de hardware de código aberto chamada “4CAN” para pesquisadores de segurança automotiva e fabricantes de automóveis para encontrar as possíveis vulnerabilidades de segurança em carros modernos para garantir a segurança dos veículos.

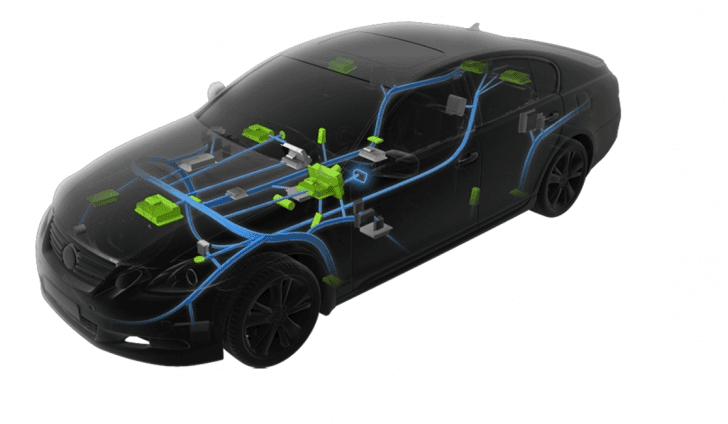

Assim, sistemas automobilísticos, como carros integrados a centenas de sensores e sistemas de controle que se conectam a computadores e se comunicam com sistemas de software para fornecer vários recursos ao motorista.

No entanto, vulnerabilidades nesses sistemas e no software que controla o carro causará sérias ameaças em carros modernos, até mesmo permite que os hackers controlem remotamente o veículo.

A nova ferramenta de segurança de hardware, o 4CAN permite que os pesquisadores de segurança executem uma variedade de avaliações de segurança em componentes conectados ao veículo, como Wi-Fi, Bluetooth e protocolo de comunicação celular, Control Area Network (CAN), também chamado de CAN bus.

Por outro lado, se os hackers acessarem fisicamente o barramento CAN por meio de um conector ODB2 que é fixado no painel inferior do lado do motorista, o controle total do veículo é feito com facilidade.

O barramento CAN se comunica com vários componentes críticos, incluindo airbags e freios e outros componentes não críticos, como rádios ou luzes internas.

Ao acessar o barramento CAN, os testadores de penetração e os pesquisadores podem testar o componente separado para encontrar as vulnerabilidades.

4CAN – A ferramenta para encontrar vulnerabilidades de segurança em carros

George Tarnovsky, membro da Equipe de Avaliação da Experiência do Cliente e Penetração da Cisco (CX APT) projetou o 4CAN com as várias perspectivas de analisar as vulnerabilidades e seguir metas.

- Validando a política de comunicação para comunicação de barramento intra-CAN;

- Fuzzing (envio de cargas aleatórias) para componentes para identificar vulnerabilidades;

- Explorar os comandos CAN usados para controlar / interagir com o veículo;

- Simplifique nossa configuração testbench para manter tudo organizado e em sincronia.

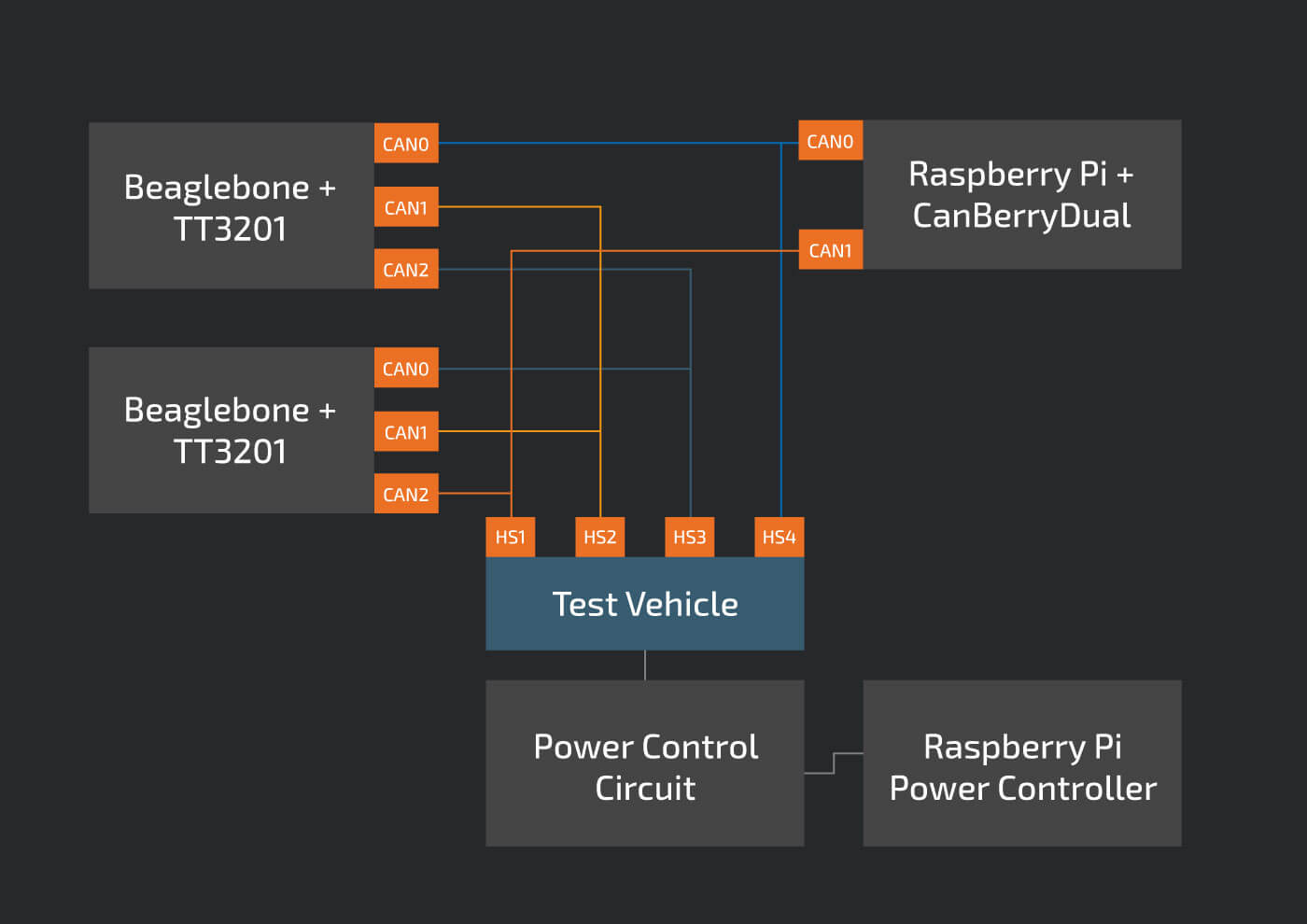

Porém, antes da chegada do 4CAN, são necessários três dispositivos CAN para testar simultaneamente quatro barramentos CAN.

Junto com os dois CAN Capes TT3201 de três canais conectados ao Beaglebones, e um CanBerryDual conectado a um Raspberry Pi. também outro Raspberry Pi para controlar remotamente o veículo de teste, afirma Tarnovsky.

Com essa configuração, podemos testar o envio de quadros CAN entre duas combinações de canais CAN, mas o processo de teste é muito difícil, o que exigia a configuração de vários fios que fazem a conexão.

De acordo com a Cisco,

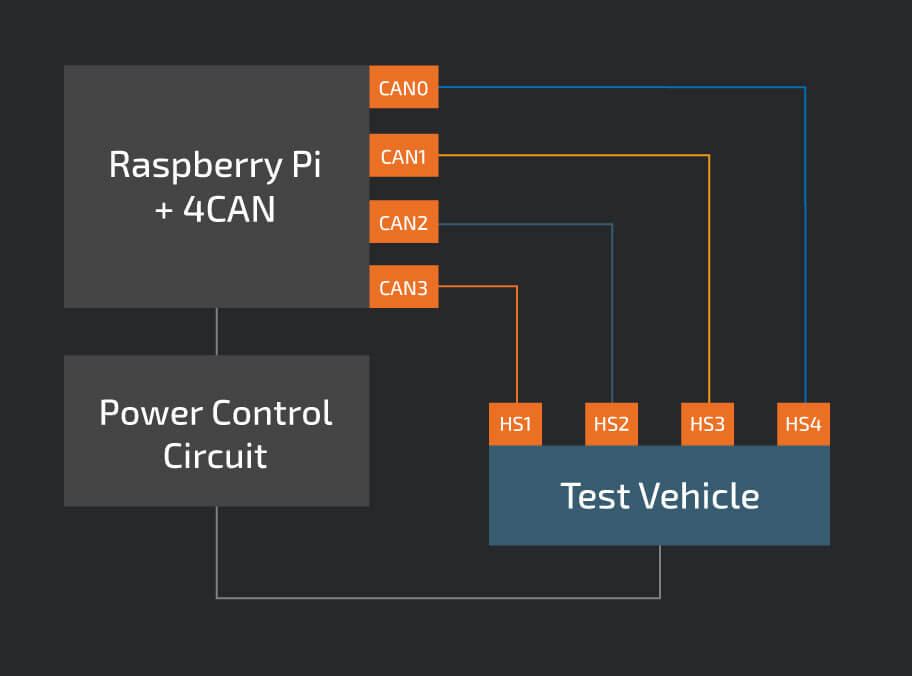

Usando o 4CAN, a configuração do banco de testes é vastamente simplificada. Com um único Raspberry Pi, podemos testar simultaneamente quatro canais CAN e, como o 4CAN expõe todo o cabeçalho GPIO de 40 pinos, podemos controlar remotamente o veículo de teste.

Portanto, o 4CAN permite que os pesquisadores testem as vulnerabilidades, incluindo farejar o tráfego CAN, enviar mensagens CAN, reproduzir o tráfego CAN capturado, implementar um gateway CAN para facilitar os testes CAN-in-the-middle e outros.

Enfim, você pode baixar o 4CAN no GitHub, caso queira.

Fonte: GBHackers