Na conferência de segurança RSA 2020 em São Francisco, a Intel apresentou um resumo de seus esforços de segurança no ano passado. Em 2019, a Intel informou que corrigiu 236 falhas de segurança, das quais apenas 5% (11 bugs) eram vulnerabilidades relacionadas à CPU.

Todos os 11 bugs foram ataques do tipo side-channel que exploraram a arquitetura de hardware e o design interno das CPUs Intel.

A empresa afirmou:

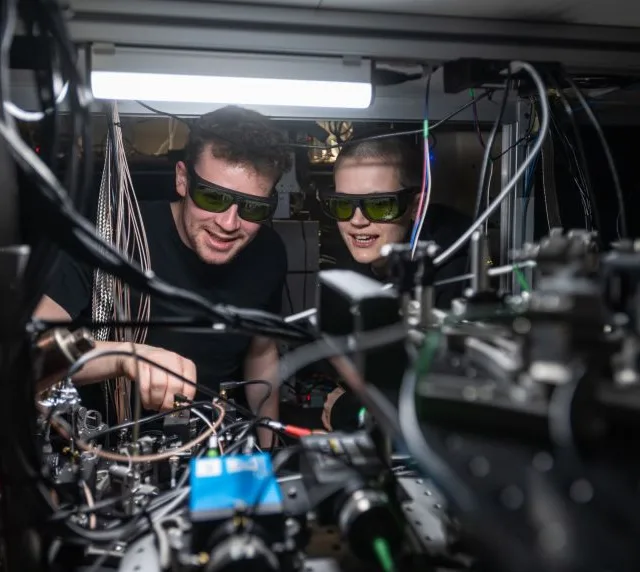

Essas vulnerabilidades do tipo side-channel da microarquitetura estão frequentemente relacionadas, geralmente difíceis de explorar, e ao conhecimento da Intel não foram utilizadas com sucesso fora de um ambiente de laboratório controlado no momento deste relatório.

Intel corrigiu 236 bugs em 2019

A Intel lançou atualizações de microcódigo (firmware da CPU) para solucionar todos os erros relatados. Os problemas relatados incluíram Zombieload, RIDL, Fallout, SWAPGSAttack, Zombieload v2 e NetCAT.

Todos os bugs mencionados acima e corrigidos pela Intel em 2019 estão intimamente relacionados aos agora famosos bugs Meltdown e Spectre, que primeiro mostraram ao mundo que a Intel e outros fornecedores de CPU estavam economizando na segurança em busca de melhor desempenho e processadores mais rápidos.

A Intel reagiu às divulgações dos bugs Meltdown e Spectre em 2017. Ela alterou os designs de silício para evitar futuros bugs e concentrou seus esforços no nível corporativo para melhorar a segurança.

A fabricante de CPU lançou um programa de recompensa de bugs em março de 2017, dois meses após a divulgação do Meltdown e do Spectre. Além disso, um ano depois, em 2018, aumentou as recompensas de bugs em até US$ 250.000 para vulnerabilidades do tipo side-channel em CPUs.

60% de todos os erros corrigidos em 2019 foram encontrados pelo pessoal da Intel

Mas, como parte de sua promessa de “segurança em primeiro lugar”, a Intel também se concentrou na criação de uma equipe de segurança interna. Essa equipe conta com alguns dos pesquisadores de segurança de primeira linha do mundo. Dessa forma, eles estão destinados a encontrar bugs antes dos atacantes e são encarregados de descobrir bugs nos produtos da empresa antes destes chegarem nas prateleiras das lojas.

A empresa disse:

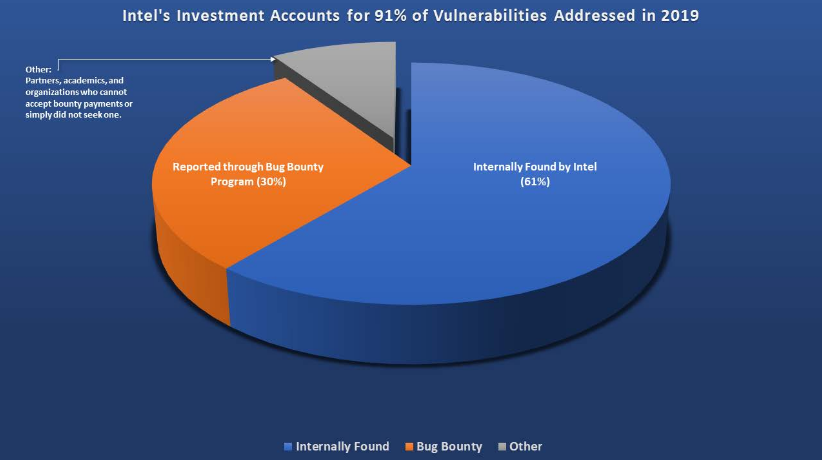

Em 2019, 144 dos 236 CVEs (61%) publicados foram descobertos internamente por funcionários da Intel.

Acreditamos que documentar e divulgar vulnerabilidades encontradas internamente fornece um nível crítico de transparência para nossos clientes.

Além disso, a Intel diz que das 92 vulnerabilidades relatadas por pesquisadores externos, 70 (76%), foram relatadas à Intel por meio de seu programa oficial de recompensas por bugs. Portanto, isso sugere que o programa se tornou um sucesso.

A Intel afirmou:

Combinando o Bug Bounty e as vulnerabilidades encontradas internamente, os dados mostram que 91% dos problemas abordados são o resultado direto do investimento da Intel na garantia dos produtos.

Por fim, mas não menos importante, a Intel também acrescentou que nenhuma das 236 vulnerabilidades corrigidas em 2019 foi usada em ataques do mundo real contra seus clientes no momento da divulgação pública.

Fonte: ZDNET