Em 2014 uma microempreendedor indiano, tentou entrar no mercado de vigilância e hacking. Naquele ano, a indústria de hackers já era bilionária. O serviço para hackear qualquer celular no mundo estava disponível para todos, inclusive governos ou empresas. Além disso, a empresa era conhecida por sua promoções altamente impactantes e repletas de garantias de seus serviços.

Se você gosta do assunto, saiba que temos uma lista com as melhores distribuições Linux para hackers e também as principais ferramentas para hackers éticos.

Aglaya e seus serviços em 20 páginas

Com o intuito de impressionar clientes em potencial, a empresa, Aglaya,

descreveu um leque de serviços notáveis e obscuros, tudo em um panfleto detalhado de 20 páginas. O documento obtido dá um panorama do mercado de fornecedores de ferramentas de vigilância e hacking que anunciam seus produtos em congressos ao redor do mundo.

Nunca publicado de fato, o papel não só expõe os serviços duvidosos da

Aglaya, como também oferece um vislumbre ímpar das negociações obscuras entre hackers, intermediários de segurança da informação e governos dos quatro cantos do mundo, que buscam, às pressas, aprimorar suas competências em vigilância à medida que se percebem vulneráveis.

Catálogo da Aglaya

O “catálogo” de vendas também mostrava como as ferramentas comerciais de spyware viraram algo comum. Por três mil euros por licença, a empresa oferecia spyware para Android e iOS, semelhante aos produtos de malware disponibilizados no passado por figuras como a Hacking Team, a FinFisher e, recentemente, o Grupo NSO, cuja ferramenta de invasão de iPhones foi pega em flagrante quinze dias atrás. Por um montante maior, de 250.000 euros, a empresa prometia rastrear qualquer telefone celular no mundo.

São vistos como serviços-padrão, oferecidos por várias companhias que vendiam seus wares na ISS World, congresso anual informalmente conhecido como “Baile dos Grampos”. Mas a Aglaya tinha ainda muito mais para oferecer.

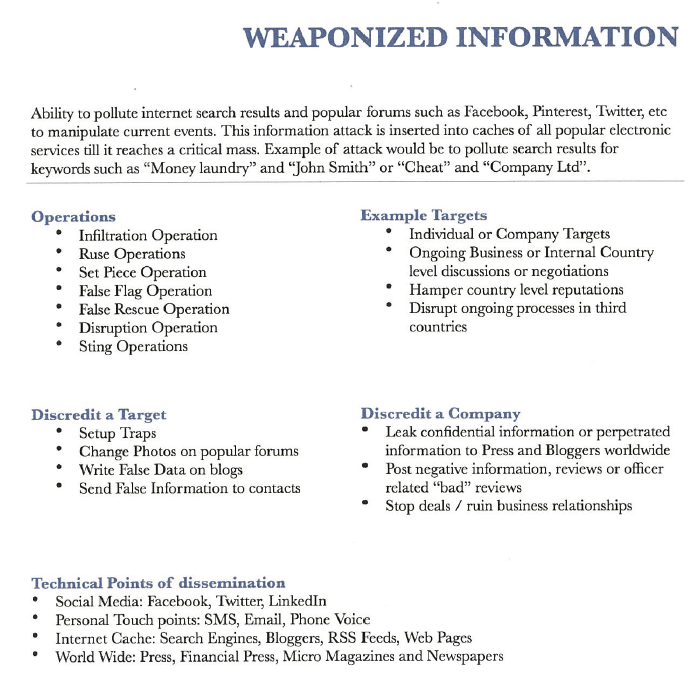

Com campanhas de oito até doze semanas, a 2.500 euros por dia, a empresa prometia “poluir” os resultados de buscas online e redes sociais como o Facebook e o Twitter, “para manipular eventos atuais”.

Para esse serviço, intitulado “Informações Armadas”, a Aglaya oferecia operações de “infiltrações”, “emboscadas” e “planos infalíveis” para “descreditar um alvo”, fosse “um indivíduo ou uma empresa”.

Continuaremos a barrar informações até o resultado desejado ‘alçar voo’

e figurar nos 10 melhores retornos em “QUALQUER” ferramenta de busca.

Descreveu a empresa como benefício extra de seus serviços.Supressão de informações Aglaya

A Aglaya também oferecia a supressão de informações, bem como ataques DDoS, por apenas 600 euros por dia, usando botnets (redes infectadas por bots) para “gerar tráfego-fantasma” no site-alvo e tirá-lo do ar, segundo o panfleto. Como parte do serviço, os clientes poderiam ainda comprar uma extensão para “gerar falsas acusações criminosas contra os Alvos em seus respectivos países” pela bagatela de 1 milhão de euros.

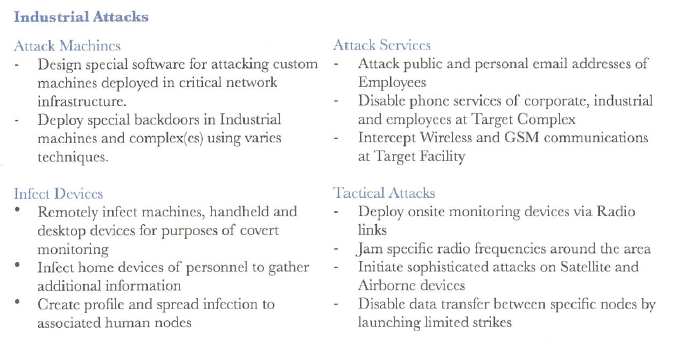

Também a partir de 1 milhão de euros, os clientes poderiam comprar um “Serviço de Armamento Cibernético” para atacar unidades de “produção”, “matrizes elétricas”, “redes essenciais de infraestrutura” e até satélites e aviões.

A Aglaya oferecia ainda a possibilidade de revelar defeitos desconhecidos, ou vulnerabilidades zero-days, em sistemas de controle industrial da Siemens por 2 milhões de euros.

O que dizem os especialistas sobre a Aglaya?

Segundo especialistas que analisaram o documento, algumas ofertas da Aglaya provavelmente não passam de exagero. É capaz que sejam até mesmo pura farsa. Mas o documento mostra que há governos interessados nesses serviços, o que significa que haverá empresas dispostas a preencher as lacunas do mercado e vender para eles.

A empresa oferece alguns produtos muito, muito suspeitos.

disse Christopher Soghoian, principal tecnólogo da União Americana pelas

Liberdades Civis, que acompanha o mercado emergente de fornecedores de

tecnologia há anos. Se você oferecer a capacidade de atacar satélites e aviões, não é uma interceptação lícita. É basicamente ‘o que você quiser, tentaremos fazer’. É óbvio que são mercenários; o que não está claro é se conseguem entregar as promessas de fato. Não é uma empresa fingindo estar focada somente no mercado de interceptações lícitas; são operações cibernéticas terceirizadas.

Ankur Srivastava, CEO e fundador da Aglaya, não negou que o Documento é legítimo. Em entrevista, disse apenas que esse catálogo em particular foi repassado somente a “um cliente em particular”.

Esses produtos não estão no nosso site, junto aos nossos clientes, e não representam nossa visão de portfólio de produto. Era uma proposta customizada para apenas um cliente, e sequer foi desenvolvida, visto que a negociação não foi para frente.

Afirmou Srivastaval, via email.Arrependimento sobre a Aglaya

Srivastava acrescentou que se arrepende de ter participado da ISS pois a

Aglaya não conseguiu fechar negócios e vender seus serviços. Ele também alegou que a empresa não oferece mais esse tipo de trabalho. (Um organizador da ISS World não nos respondeu quando perguntamos se o congresso vetava ou aceitava empresas que oferecem serviços do gênero).

Gostaria de deixar claro que não fazemos parte desse mercado. Não quero comparecer ao evento de marketing errado.

acrescentou.Quando lançada uma série de perguntas mais detalhadas, Srivastava se recusou entrar em detalhes. Em vez disso, reiterou que sua companhia jamais vendeu serviços de hacking a um governo contratante. Ele reclamou que o fracasso da empresa provavelmente se deu por conta de não ser situada “no Ocidente”, lançando a hipótese de que a maioria dos clientes buscam fornecedores “ocidentais”.

Sobre o cliente em potencial que queria contratar os serviços de hackers da Aglaya

Quando questionado sobre a identidade do cliente em potencial que

demonstrou interesse pelos serviços, Srivastava disse que não sabia quem era, que ele negociou apenas com um revendedor, um “agente” da América do Sul que “alegava ter ligações internacionais” e “estava interessado em tudo, qualquer coisa”.

O documento em si não contém pistas sobre o país interessado. Mas governos da América Latina, como o México e o Equador, têm fama de usar bots de Twitter e outras táticas para lançar campanhas de desinformação online, exatamente como os serviços oferecidos pela Aglaya. Além disso, o México não poupa gastos no mercado de ferramentas de spyware, produzidas por empresas como a Hacking Team e FinFisher.

Gostaria de deixar claro que não fazemos parte desse mercado.

Srivastava também desviou das questões sobre os produtos de spyware da empresa. Uma fonte que costumava trabalhar com tecnologia de vigilância, que pediu para permanecer no anonimato, dado o tópico sensível, porém, alega ter visto uma amostra do malware da Aglaya em ação.

Era uma bosta. O código estava cheio de referências à Aglaya.

Disse a fonte.Para a instalação, o acesso da Aglaya ao iOS requer um telefone em

desuso e uma senha”, dizia o artigo. “Quando falam em ‘desuso’, torço

para que queiram dizer ‘parado’, e não ‘roubado’. Ou que não contem com agentes para entrar de fininho no quarto do alvo e plantar o malware… ou que não esperem o alvo divulgar a senha durante o sono.”

Os clientes da Aglaya

A Aglaya pode até ter clientes, mas é um peixe pequeno na indústria de

vigilância e hacking. Certamente há mais empresas, com serviços melhores e mais clientes, que não conhecemos. E capaz que sigam para sempre na miúda, a não ser que sejam apreendidas, caso os clientes abusem de suas ferramentas, como nos casos do Grupo NSO e da Hacking Team, ou caso seus materiais de marketing vazem na rede.

Essas empresas costumam vender serviços de defesa e ataque. Após se esquivar da maioria das questões, Srivastava perguntou se gostaria de dar uma olhada no produto mais recente da Aglaya, o SpiderMonkey, aparelho que detecta dispositivos Stingray e outros rastreadores IMSI, cacarecos de vigilância utilizados por agências policiais e de inteligência ao redor do mundo inteiro para rastrear e interceptar dados de telefones celulares.