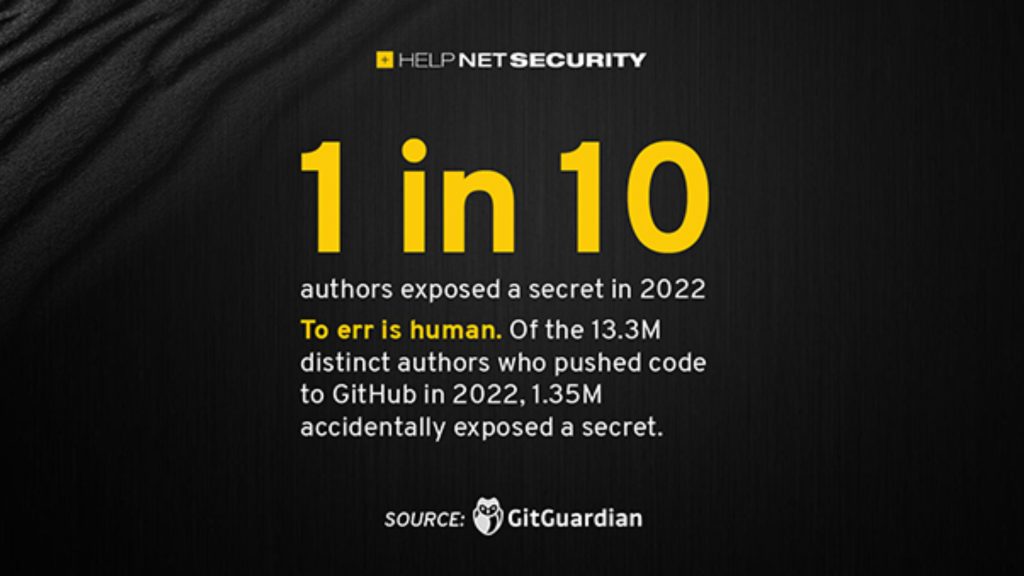

Depois de scanear mais de 1 bilhão de commits do GitHub em 2022, o GitGuardian encontrou alguns milhões de segredos expostos. De acordo com a análise, a cada dez autores de código, um expôs um segredo em 2022.

Segredos escondidos em commits do GitHub são revelados em análise

O GitGuardian escaneou 1,027 bilhão de novos commits do GitHub, 20% a mais em relação a 2021, e encontrou 10.000.000 ocorrências de segredos (+67%). A crença generalizada de que os segredos codificados são cometidos principalmente por desenvolvedores juniores é um equívoco, aponta o Help Net Security. Na verdade, qualquer desenvolvedor, independentemente do seu nível de experiência ou senioridade, pode cair nessa prática.

Frequentemente, a codificação de segredos ocorre porque é mais conveniente do que devido a uma deficiência de conhecimento ou habilidade. Os desenvolvedores seniores, que podem estar apenas testando uma conexão de banco de dados ou um endpoint, sofrem uma pressão significativa para concluir tarefas rapidamente para atender aos requisitos de negócios.

Os segredos representam mais do que apenas credenciais; eles servem como uma força vinculativa segura que conecta os vários elementos das cadeias de suprimentos de software modernas, abrangendo do código à nuvem. Apesar de sua importância, várias violações de dados que ocorreram em 2022 destacaram a inadequação de sua proteção.

Explorando segredos

Dois exemplos recentes ilustram como os segredos podem ser explorados em um ataque: um invasor invadiu o Uber e usou credenciais de administrador codificadas para fazer login no Thycotic, a plataforma de gerenciamento de acesso privilegiado da empresa. Eles assumiram o controle total da conta em várias ferramentas internas e aplicativos de produtividade; um outro invasor aproveitou o malware implantado no laptop de um engenheiro da CircleCI para roubar uma sessão SSO válida com suporte de 2FA. Eles poderiam então exfiltrar os dados do cliente, incluindo variáveis de ambiente do cliente, tokens e chaves.

O monitoramento ao vivo no GitHub identificou que mais de 80% de todos os segredos expostos estão presentes nos repositórios pessoais dos desenvolvedores, e uma parte considerável deles é realmente classificada como segredos corporativos. Várias teorias têm sido propostas para explicar esse fenômeno.

Nessa prática, comportamentos maliciosos não podem ser descartados, incluindo sequestro de recursos corporativos e outros motivos obscuros. Mas a escala absoluta do fenômeno sugere outra coisa: a maior parte disso acontece porque o erro é humano e configurar incorretamente o Git é fácil.

Assim como outras questões de segurança, o gerenciamento inadequado de segredos envolve o trio típico de pessoas, processos e ferramentas. Assim, caso as organizações pretendam abordar o problema de segredos dispersos de forma eficaz, elas devem abordar todas as três áreas simultaneamente.