Aplicativos OAuth estão sendo usados para mineração de criptomoedas, de acordo com um alerta emitido pela Microsoft. Os agentes de ameaças estão usando aplicativos OAuth, como uma ferramenta de automação em campanhas de mineração de criptomoedas e outros ataques com motivação financeira.

Aplicativos OAuth usados para mineração de criptomoeda

Essa prática permite que os agentes de ameaças explorem recursos computacionais alheios para a mineração de criptomoedas, resultando em ganhos financeiros ilícitos. A utilização de aplicativos OAuth como parte dessas campanhas de mineração de criptomoedas destaca a necessidade de medidas robustas de segurança cibernética para proteger as contas dos usuários. É essencial que os usuários estejam cientes desses riscos e tomem precauções para evitar a comprometimento de suas contas. A Microsoft alerta sobre essa tendência preocupante e incentiva a implementação de boas práticas de segurança para mitigar esses tipos de ataques.

O Microsoft Threat Intelligence também observou agentes de ameaças lançando ataques de phishing ou pulverização de senhas para comprometer contas de usuários que não possuíam mecanismos de autenticação fortes e tinham permissões para criar ou modificar aplicativos OAuth.

Os agentes da ameaça usaram indevidamente os aplicativos OAuth com permissões de alto privilégio para implantar máquinas virtuais (VMs) para mineração de criptomoedas, estabelecer persistência após comprometimento de e-mail comercial (BEC) e lançar atividades de spam usando os recursos e o nome de domínio da organização visada.

Microsoft

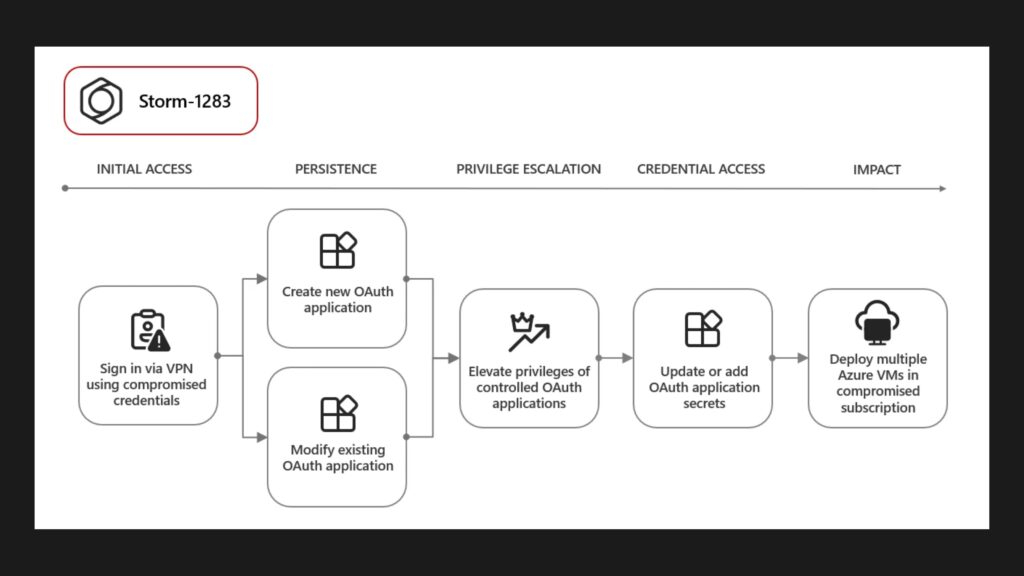

Um dos agentes de ameaças que usaram contas comprometidas para criar aplicativos OAuth é o grupo Storm-1283. A conta comprometida permitiu que os invasores criassem um aplicativo OAuth e implantassem VMs como parte de uma campanha de criptomineração.

A implementação de autenticação de dois fatores é uma medida eficaz para proteger as contas contra ataques de phishing e pulverização de senhas. Além disso, é importante estar atento às práticas recomendadas de segurança, como manter senhas fortes e atualizadas regularmente, evitar clicar em links suspeitos e estar ciente dos sinais de um possível ataque. A conscientização e a educação dos usuários são fundamentais para garantir a segurança das contas e proteger contra ameaças cibernéticas em constante evolução.

Os pesquisadores observaram o grupo usando aplicativos OAuth de linha de negócios (LOB) existentes, acessíveis à conta de usuário comprometida. Eles conseguiram isso adicionando um conjunto adicional de credenciais a esses aplicativos.

Inicialmente, o Storm-1283 estabeleceu um pequeno número de máquinas virtuais (VMs) nas assinaturas comprometidas, utilizando um aplicativo existente para realizar atividades de criptomineração. Posteriormente, os agentes da ameaça usaram o ambiente comprometido para adicionar VMs adicionais usando um novo aplicativo. As perdas financeiras da atividade de criptomineração variam de 10.000 a 1,5 milhão de dólares para as organizações-alvo.

Contas atacadas

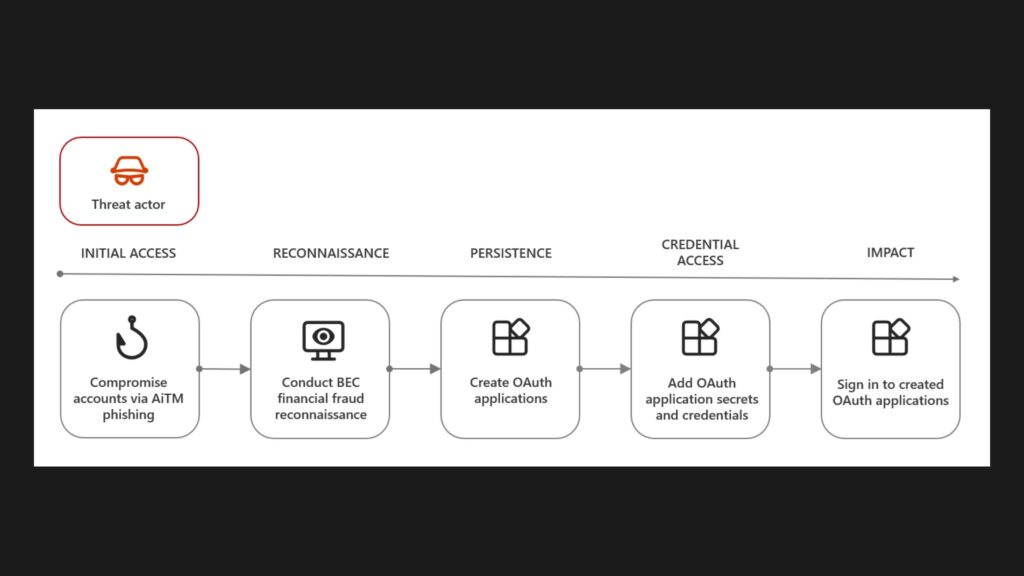

A Microsoft observou um agente de ameaça diferente usando contas de usuários comprometidas e criando aplicativos OAuth para manter a persistência e lançar ataques de phishing. O ator usou um kit de phishing adversário-in-the-middle ( AiTM ) direcionado a contas de usuários em várias organizações.

O Microsoft Threat Intelligence também observou um ator distinto aproveitando a conta de usuário comprometida para realizar o reconhecimento de fraude financeira BEC abrindo anexos de e-mail no Microsoft Outlook Web Application (OWA). O ator analisou palavras-chave específicas, como “pagamento” e “ fatura”, em anexos de e-mail para reunir informações sobre os alvos.

A Microsoft também observou outro agente de ameaça, rastreado como Storm-1286, realizando uma atividade de spam em grande escala por meio de aplicativos OAuth.

A Microsoft forneceu as seguintes mitigações para reduzir o impacto destes tipos de ameaças: Mitigar riscos de ataques de adivinhação de credenciais; Habilite políticas de acesso condicional; Certifique-se de que a avaliação de acesso contínuo esteja habilitada; Habilite padrões de segurança; Habilite a interrupção automática de ataques do Microsoft Defender.