No último ano, tivemos um aumento considerável de ataques de malwares a dispositivos Linux. O número de infecções aumentou 35% e, os ataques mais comuns, aconteceram para recrutar dispositivos IoT para ataques DDoS.

Dispositivos IoTs com Linux infectados em 2021

Os dispositivos IoTs (Internet das Coisas) normalmente são dispositivos “inteligentes” com pouca potência que executam várias distribuições do Linux e são limitados a funcionalidades específicas. A maioria desses dispositivos estão ligados à casa inteligente e ficam conectados á internet 24h por dia.

No entanto, apesar de terem uma potência relativamente baixa, quando seus recursos são combinados em grandes grupos, eles podem entregar ataques DDoS massivos até mesmo em infraestruturas bem protegidas, lembra o BleepingComputer.

Além do DDoS, os dispositivos Linux IoT são recrutados para minerar criptomoedas, facilitar campanhas de spam, servir como retransmissores, atuar como servidores de comando e controle ou até mesmo atuar como pontos de entrada em redes corporativas.

Resumo do relatório do Crowdstrike analisando os dados de ataque de 2021

De acordo com o relatório, em 2021, houve um aumento de 35% no malware direcionado a sistemas Linux em comparação com 2020. XorDDoS, Mirai e Mozi foram as famílias mais prevalentes, respondendo por 22% de todos os ataques de malware direcionados ao Linux observados em 2021.

A Mozi, em particular, teve um crescimento explosivo na sua atividade, com dez vezes mais amostras circulando na natureza no ano que passou em comparação com o anterior. O XorDDoS também teve um notável aumento ano a ano de 123%.

Malwares XorDDoS, Mirai e Mozi

XorDDoS é um trojan Linux versátil que funciona em várias arquiteturas de sistema Linux, de ARM (IoT) a x64 (servidores). Ele usa criptografia XOR para comunicações C2, daí o nome. Ao atacar dispositivos IoT, XorDDoS força bruta dispositivos vulneráveis ??via SSH. Em máquinas Linux, ele usa a porta 2375 para obter acesso root sem senha ao host.

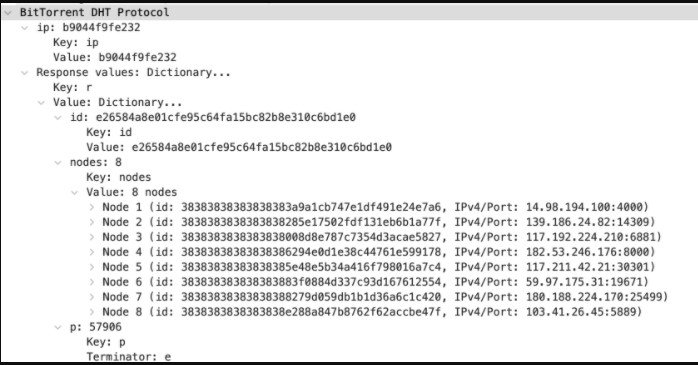

Mozi é um botnet P2P que conta com o sistema de pesquisa de tabela de hash distribuído (DHT) para ocultar comunicações C2 suspeitas de soluções de monitoramento de tráfego de rede. O botnet específico já existe há algum tempo, adicionando continuamente mais vulnerabilidades e expandindo seu escopo de segmentação.

Mirai é um botnet notório que gerou vários forks devido ao seu código-fonte publicamente disponível que continua a atormentar o mundo da IoT. Os vários derivados implementam diferentes protocolos de comunicação C2, mas todos eles normalmente abusam de credenciais fracas para força bruta nos dispositivos. A ação desse malware se concentra em roteadores domésticos, e “Moobot”, que visa câmeras.

Uma tendência que continua em 2022

As descobertas da Crowstrike não são surpreendentes, pois confirmam uma tendência contínua que surgiu nos anos anteriores. Por exemplo, um relatório da Intezer (Via: BleepingComputer) analisando as estatísticas de 2020 descobriu que as famílias de malware do Linux aumentaram 40% em 2020 em comparação com o ano anterior.

Essa programação e, por extensão, a tendência de direcionamento, já foi confirmada nos casos do início de 2022 e provavelmente continuará inabalável, finaliza o BleepingComputer.

Via: BleepingComputer