Cibercriminosos estão explorando ativamente uma vulnerabilidade crítica, rastreada como CVE-2023-28121 (pontuação CVSS: 9,8), no plug-in de pagamentos WooCommerce do WordPress.

Façha crítica em plug-in de pagamentos WooCommerce do WordPress

A falha é um problema de desvio de autenticação que pode ser explorado por um invasor não autenticado para representar usuários arbitrários, incluindo um administrador, levando potencialmente ao controle do site. O popular plugin está instalado em mais de 600.000, o problema afeta as versões 4.8.0 a 5.6.1 do WooCommerce Payments.

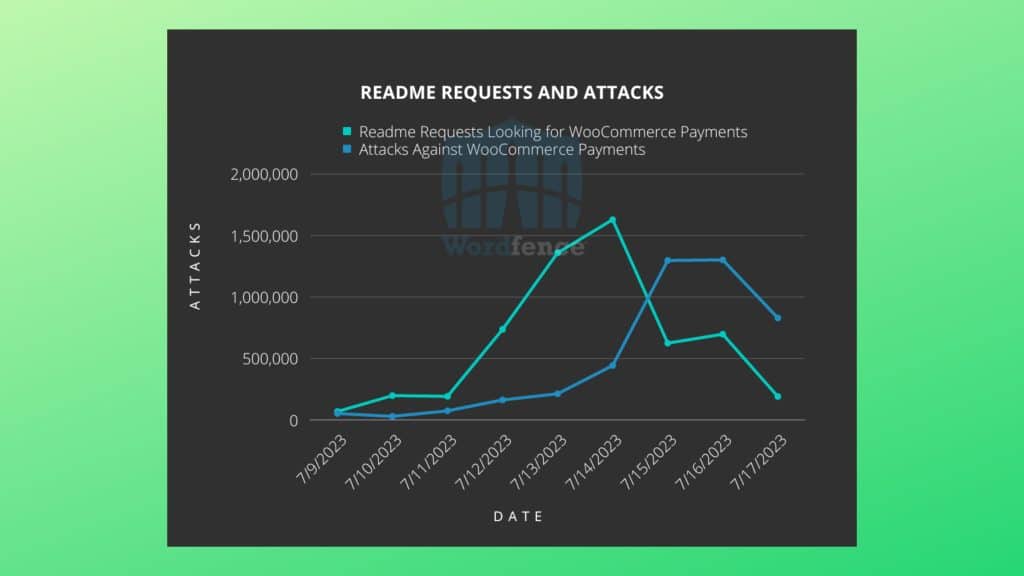

Ataques em larga escala contra a vulnerabilidade, designada CVE-2023-28121 , começaram na quinta-feira, 14 de julho de 2023 e continuaram no fim de semana, chegando a 1,3 milhão de ataques contra 157.000 sites no sábado, 16 de julho de 2023.

A exploração permite que invasores não autenticados obtenham privilégios administrativos em sites vulneráveis, classificando-o com uma pontuação CVSS crítica de 9,8.

Wordfence

O WooCommerce abordou a vulnerabilidade em março de 2023, enquanto o Wordfence anunciou que introduziu uma mitigação para esse problema desde 22 de abril de 2023. Os pesquisadores apontaram que esta campanha tem como alvo um conjunto menor de sites.

O Wordfence começou a ver sinais de alerta vários dias antes da principal onda de ataques, agentes de ameaças foram vistos conduzindo solicitações de enumeração de plug-ins em busca de um arquivo readme.txt no diretório wp-content/plugins/woocommerce-payments/ de milhões de sites.

Os ataques

A grande maioria dos ataques reais vem de um pool de sete endereços IP, enquanto as solicitações readme.txt foram distribuídas por milhares de endereços IP. Os pesquisadores notaram que cerca de 5.000 endereços IP enviaram solicitações readme.txt e ataques reais.

Comum a todas as explorações que visam a vulnerabilidade do WooCommerce Payments é o seguinte cabeçalho que faz com que sites vulneráveis ??tratem quaisquer cargas adicionais como provenientes de um usuário administrativo:

X-Wcpay-Platform-Checkout-User: 1

Muitas das solicitações que vimos usando isso parecem estar tentando usar seus novos privilégios administrativos para instalar o plug-in WP Console, que pode ser usado por um administrador para executar código em um site.

Em invasores representados como administrativos com privilégios relativos, enviaram solicitações para instalar o plug-in WP Console, que pode ser usado por um administrador para executar código em um site.

Esses ataques demonstram significativamente mais sofisticação do que ataques semelhantes que vimos no passado, incluindo reconhecimento antes da principal onda de ataques e vários métodos de manutenção da persistência usando a funcionalidade disponível para usuários em nível de administrador.