O Calendly é um aplicativo de calendário gratuito muito popular com integração ao Zoom, usado para agendar reuniões e compromissos, e é comumente usado por organizações para enviar convites para eventos futuros. O aplicativo é bastante utilizado. E, infelizmente, atores de phishing tem abusado ativamente do Calendly para induzir os alvos a inserir suas credenciais de conta de e-mail na página de phishing.

Uso malicioso do Calendly

Como o Calendly é amplamente utilizado, usá-lo para enviar links maliciosos combina muito bem com o histórico de trabalho diário da maioria das vítimas, por isso é improvável que essas tentativas levantem suspeitas.

Além disso, e-mails gerados e enviados por plataformas legítimas são comumente considerados confiáveis ??por ferramentas de segurança de e-mail, de modo que tendem a chegar às caixas de entrada direcionadas em vez da pasta de spam. Inclusive, o Calendly permite que novos usuários se registrem na plataforma sem inserir informações de cartão de crédito ou qualquer outra prova de identificação, tornando-se uma plataforma fácil de abusar.

Os primeiros sinais de uso malicioso do Calendly começaram no final de fevereiro, conforme relatado por analistas da INKY, que compartilharam seu relatório com a Bleeping Computer antes da publicação.

Abusando do Calendly para ataques de phishing

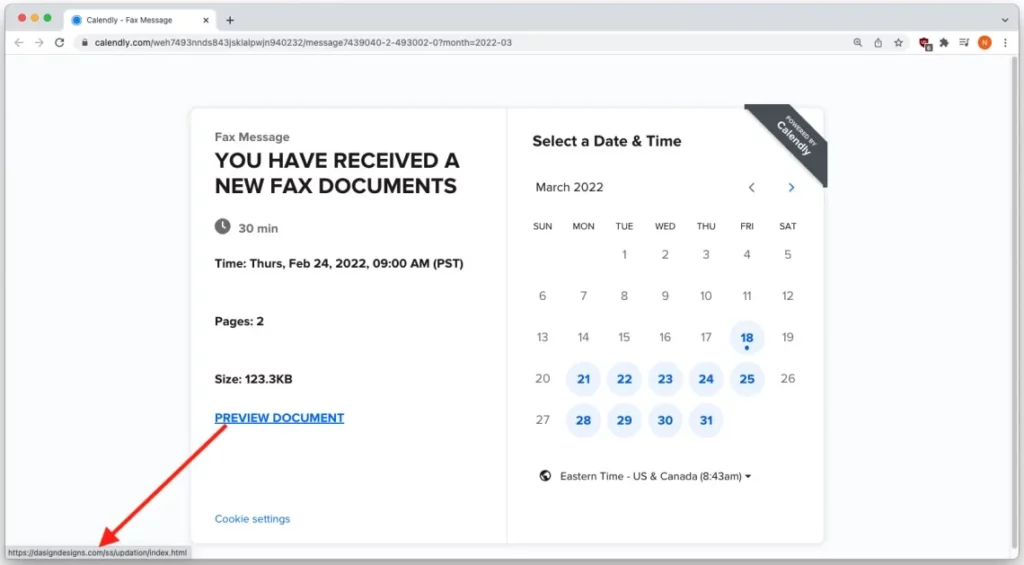

O ataque de phishing começa com e-mails de phishing gerados na plataforma Calendly que informam ao destinatário que receberam novos documentos de fax. Para criar esses e-mails, os agentes de ameaças abusaram de um recurso do Calendly que permite aos usuários criar e-mails de convite personalizados e uma função “Adicionar link personalizado” para inserir um link malicioso na página do evento.

De acordo com o BleepingComputer, esse link é incorporado em um botão “Visualizar documentos” e injetado na tela do calendário, portanto, se clicado, leva o destinatário à página de destino real do phishing usada para roubar as credenciais de login.

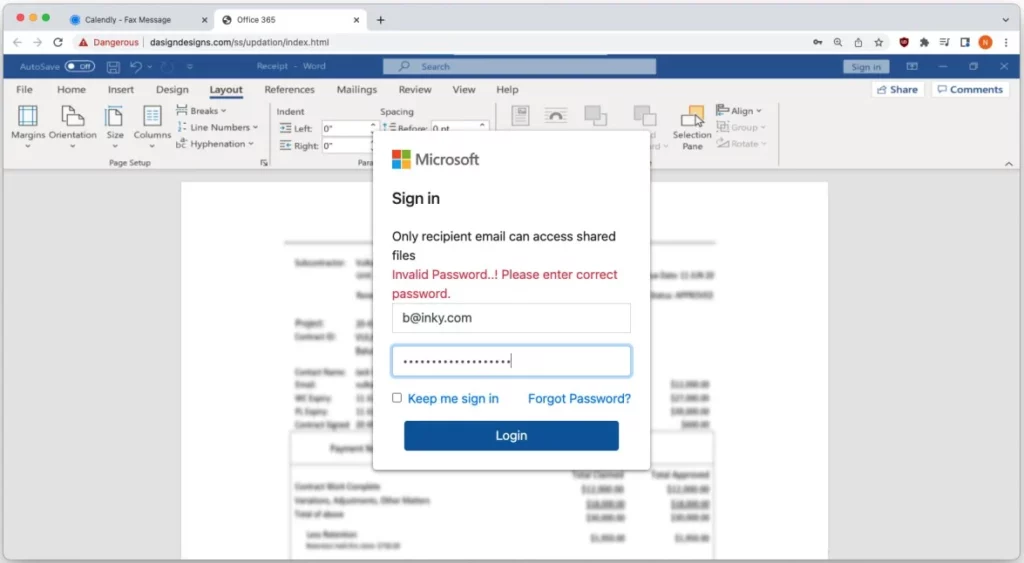

A INKY descobriu que, independentemente das iscas nesta campanha de phishing, a página de destino sempre representava um formulário de login da Microsoft com o documento supostamente desfocado em segundo plano.

Quaisquer credenciais inseridas na caixa de diálogo irão direto para os agentes da ameaça, enquanto a vítima será solicitada a inseri-las novamente devido a supostamente digitar uma senha errada.

Esse truque força o usuário a inserir suas credenciais duas vezes, o que minimiza as chances de roubar senhas com erros de digitação e às vezes até ajuda a obter duas credenciais de conta. Após a segunda tentativa, a vítima é automaticamente redirecionada para o domínio da conta de e-mail inserida para minimizar as chances de a vítima perceber o comprometimento.

Via: BleepingComputer