O P2PInfect, originalmente um botnet de malware ponto a ponto inativo com motivos pouco claros, finalmente ganhou vida para implantar um módulo de ransomware e um criptominerador em ataques a servidores Redis.

Botnet P2PInfect ataca em servidores Redis

De acordo com a Cado Security (Via: Bleeping Computer), que acompanha o P2PInfect há algum tempo, há evidências de que o malware opera como uma “botnet de aluguel”, embora informações conflitantes impeçam os pesquisadores de tirar conclusões seguras neste momento.

O P2PInfect foi documentado pela primeira vez em julho de 2023 por pesquisadores da Unidade 42, visando servidores Redis que usam vulnerabilidades conhecidas. O exame subsequente do malware pela Cado Security revelou que ele aproveitou um recurso de replicação do Redis para se espalhar.

Entre agosto e setembro de 2023, o P2PInfect aumentou sua atividade para milhares de tentativas de violação semanalmente, ao mesmo tempo que introduziu novos recursos como mecanismos de persistência baseados em cron, sistemas de comunicação de fallback e bloqueio SSH.

Mesmo com essa atividade elevada, o P2PInfect não executou nenhuma ação maliciosa nos sistemas comprometidos, portanto seus objetivos operacionais permaneceram confusos. Em dezembro de 2023, uma nova variante P2PInfect foi descoberta por analistas da Cado, projetada para atingir processadores MIPS (microprocessador sem estágios intertravados de pipeline) de 32 bits encontrados em roteadores e dispositivos IoT.

Novos módulos

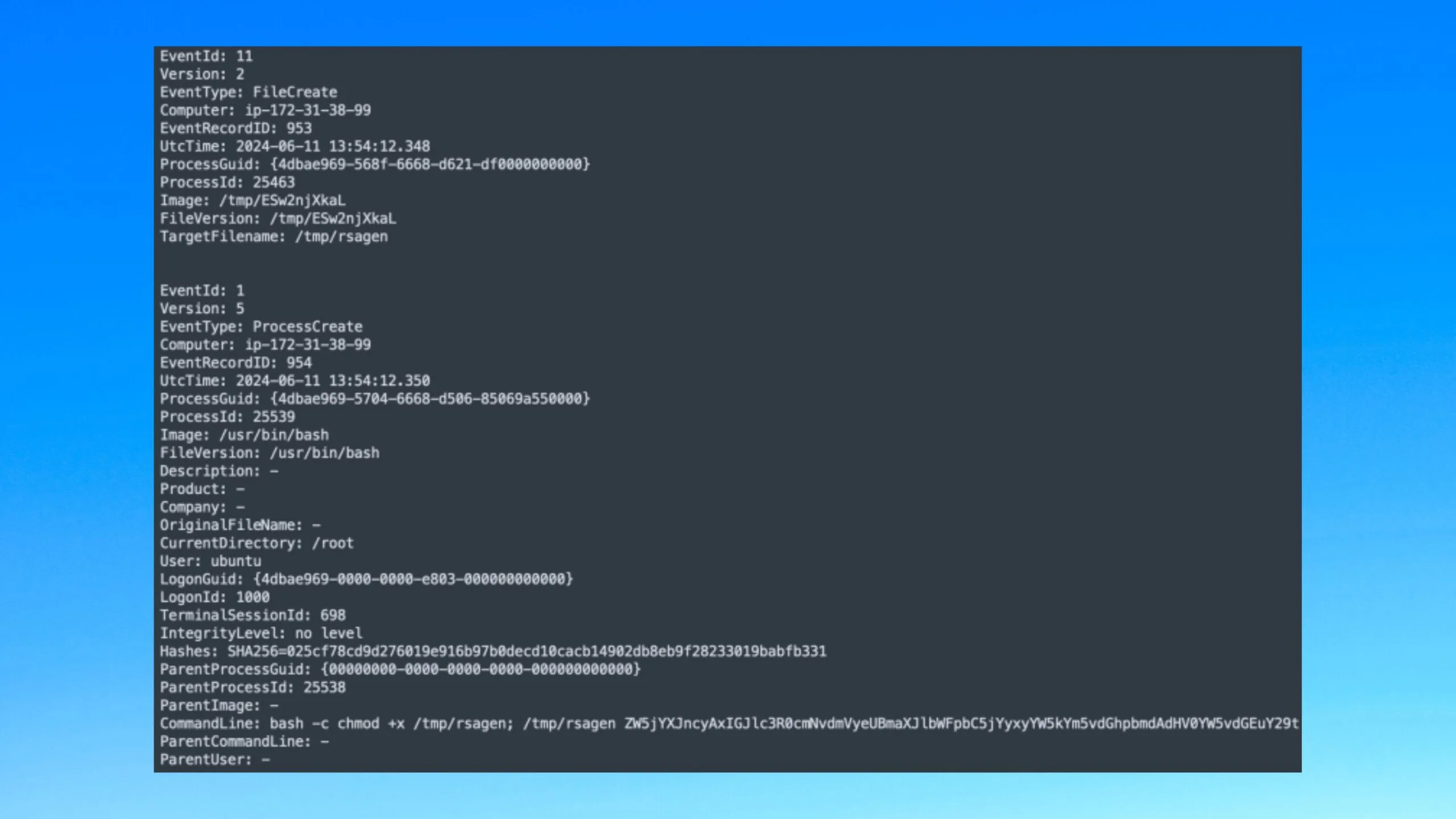

Cado relata que a partir de 16 de maio de 2024, os dispositivos infectados com P2PInfect receberam um comando para baixar e executar uma carga útil de ransomware (rsagen) a partir de um URL especificado, sendo o comando válido até 17 de dezembro de 2024.

Imagem: Cado Security

Após o lançamento, o binário do ransomware verifica a existência de uma nota de resgate (“Seus dados foram bloqueados! .txt”) para evitar criptografar novamente os sistemas comprometidos.

O ransomware tem como alvo arquivos com extensões específicas relacionadas a bancos de dados (SQL, SQLITE3, DB), documentos (DOC, XLS) e arquivos de mídia (MP3, WAV, MKV) e anexa a extensão ‘.encrypted’ aos arquivos resultantes.

O ransomware percorre todos os diretórios, criptografando arquivos e armazenando um banco de dados de arquivos criptografados em um arquivo temporário com a extensão ‘.lockedfiles’. O dano do módulo ransomware é contido pelo seu nível de privilégio, que é limitado ao do usuário Redis comprometido e aos arquivos acessíveis a ele. Além disso, como o Redis é frequentemente implantado na memória, não há muito além dos arquivos de configuração que são elegíveis para criptografia.

O minerador XMR (Monero) visto inativo em iterações anteriores foi agora ativado, colocado em um diretório temporário e iniciado cinco minutos após o início da carga primária.

A carteira pré-configurada e o pool de mineração nas amostras examinadas renderam até agora 71 XMR, o que equivale a cerca de US$ 10.000 (cerca de R$54,3 mil), mas Cado diz que há uma boa chance de os operadores usarem endereços de carteira adicionais.

Uma característica peculiar do novo P2PInfect é que o minerador é configurado para utilizar todo o poder de processamento disponível, dificultando muitas vezes o funcionamento do módulo ransomware.