Um grupo de criminosos cibernéticos está ‘escravizando’ servidores Linux que executam aplicativos Webmin vulneráveis. De acordo com pesquisadores de segurança, esta é mais uma botnet que está sendo rastreada e foi chamada de Roboto. Portanto, surge uma nova botnet chamada Roboto que ataca servidores Linux executando o Webmin.

O surgimento da botnet ocorreu há alguns meses e está ligado à divulgação de uma falha de segurança importante em um aplicativo da web instalado em mais de 215.000 servidores. Portanto, esta é a base perfeita para a construção de uma botnet.

Em agosto, a equipe por trás do Webmin, um aplicativo de gerenciamento remoto baseado na Web para sistemas Linux, divulgou e corrigiu uma vulnerabilidade que permitia que os invasores executassem códigos maliciosos com privilégios de root e assumissem versões mais antigas do Webmin.

Devido à fácil exploração da falha de segurança e ao grande número de sistemas vulneráveis, os ataques às instalações do Webmin começaram dias após a divulgação da vulnerabilidade.

Botnet Roboto ataca servidores Linux executando o Webmin

Em um relatório publicado [chinês, inglês], a equipe Netlab do fornecedor chinês de cibersegurança Qihoo 360 disse que um desses primeiros invasores era uma nova botnet que eles estão rastreando sob o nome de Roboto. Nos últimos três meses, essa rede de bots continuou a direcionar servidores Webmin.

Segundo a equipe de pesquisa, o foco principal da botnet parece ter sido a expansão, com a botnet crescendo em tamanho, mas também na complexidade do código.

Atualmente, o principal recurso da botnet parece ser um recurso DDoS. Por outro lado, enquanto o recurso DDoS está no código, o Netlab diz que nunca viu o botnet conduzir ataques DDoS. Então, os operadores da botnet parecem ter se concentrado, principalmente nos últimos meses, no aumento do tamanho.

Segundo o Netlab, o recurso DDoS pode iniciar ataques por meio de vetores como ICMP, HTTP, TCP e UDP. No entanto, além dos ataques DDoS, o Roboto instalado nos sistemas Linux invadidos (via falha do Webmin) também pode:

- Funciona como um shell reverso e permite que o invasor execute comandos do shell no host infectado;

- Colete informações do sistema, processo e rede do servidor infectado;

- Carregar dados coletados em um servidor remoto;

- Execute comandos do sistema Linux ();

- Executar um arquivo baixado de um URL remoto;

- Desinstalar-se.

OUTRA BOTNET P2P RARA

Contudo, não há nada de especial nos recursos acima, pois muitos outros botnets de IoT e DDoS vêm com funções semelhantes. Estes são considerados recursos básicos de qualquer infraestrutura moderna de botnet.

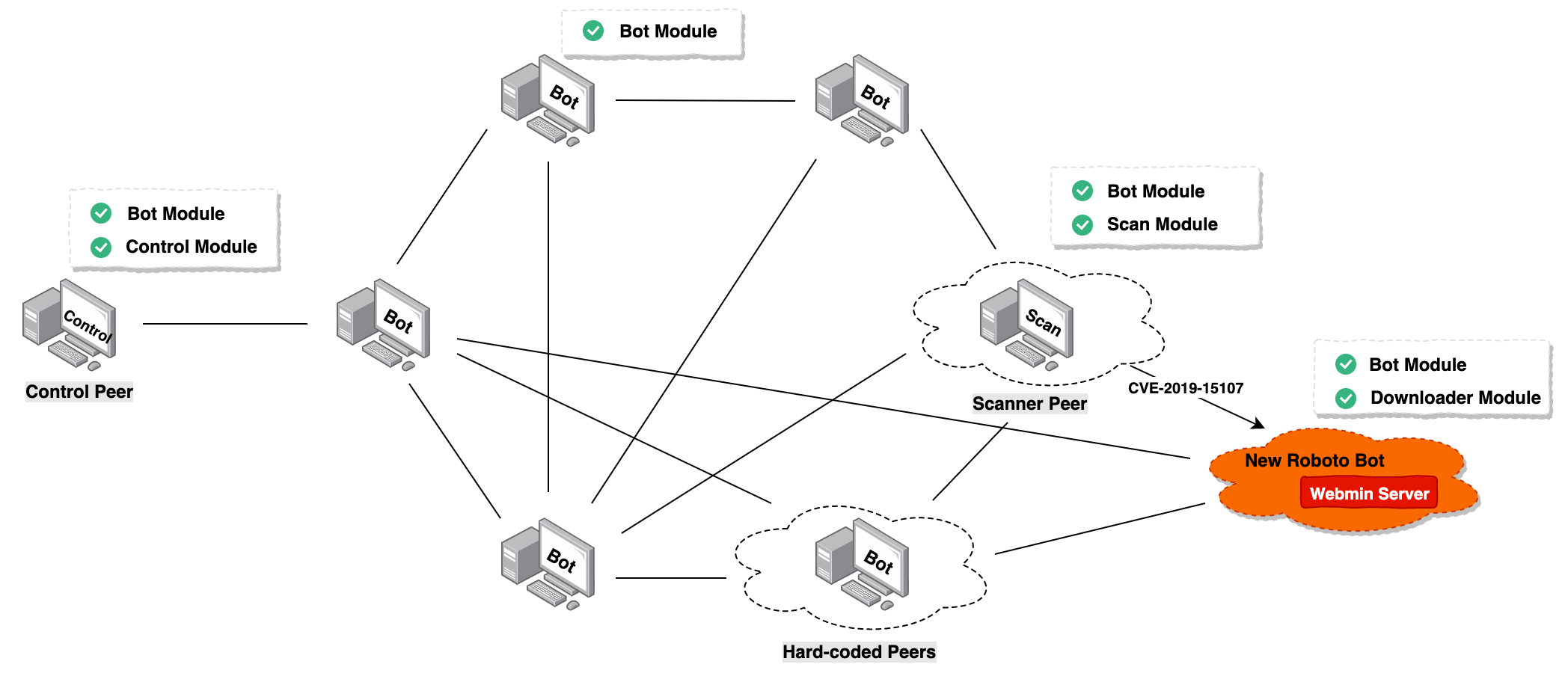

O diferencial do Roboto é, no entanto, sua estrutura interna. Os bots são organizados em uma rede ponto a ponto (P2P) e retransmitem os comandos que recebem de um servidor central de comando e controle (C&C), um do outro, em vez de cada bot conectado ao C&C principal.

Para a Netlab, a maioria dos bots são zumbis, comandos de retransmissão, mas alguns também são selecionados para sustentar a rede P2P ou funcionar como scanners para procurar outros sistemas Webmin vulneráveis e expandir ainda mais a botnet.

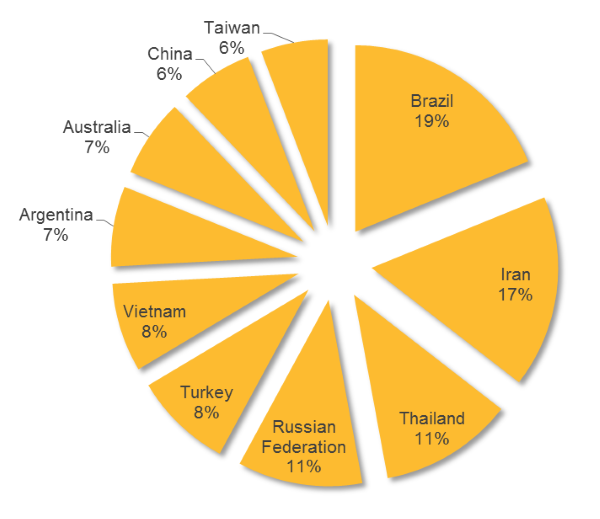

A estrutura P2P é digna de nota porque as comunicações baseadas em P2P raramente são vistas nas botnets DDoS, e as únicas conhecidas por usar P2P são as botnets Hajime [1, 2, 3, 4] e Hide’N’Seek. Nestes casos, o Brasil sempre aparece como um dos países mais atacados por esses problemas.

Se os operadores do Roboto não desligarem a botnet por conta própria, desativá-la será uma tarefa muito difícil. Os esforços para derrubar a rede de bots do Hajime falharam no passado e, de acordo com uma fonte, a rede de bots ainda está forte, com 40.000 bots infectados em uma média diária e, às vezes, chegando a 95.000.

Se o Roboto atingir esse tamanho ainda precisa ser determinado, mas a botnet não é maior que o Hajime, segundo fontes.

Fonte: ZDNet