Um bug na segurança teria permitido invasão à rede interna do Google. A descoberta foi feita por um pesquisador tcheco. Ele encontrou uma falha de segurança em um dos aplicativos de back-end do Google. Se explorado por um agente de ameaças mal-intencionado, o bug poderia permitir que hackers roubassem cookies de usuários do Google para aplicativos internos. Então, contas de invasores, poderiam realizar o chamado spear-phishing e acessassem outras partes da rede interna do Google.

Esse vetor de ataque foi descoberto pelo pesquisador de segurança Thomas Orlita em fevereiro deste ano. A falha foi corrigida em meados de abril, porém só agora tornou-se pública.

XSS no Google Invoicing Portal

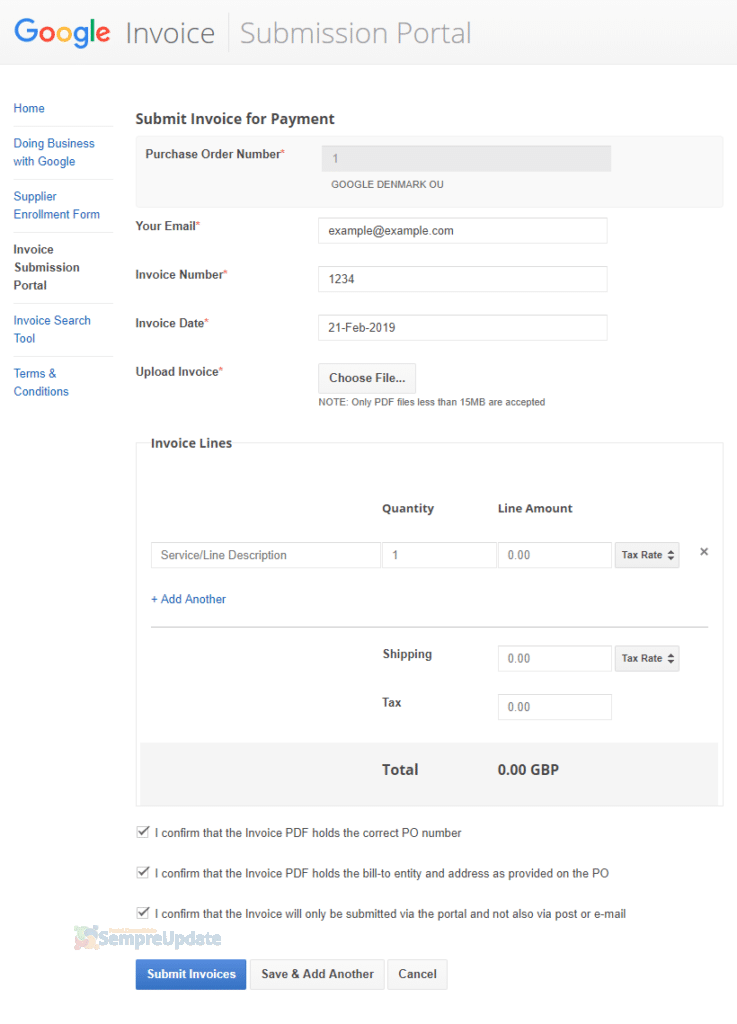

Descrita como uma vulnerabilidade de script entre sites (XSS), a falha de segurança afetou o Google Invoicing Portal. Trata-se de um site público no qual o Google redireciona parceiros de negócios para enviar faturas, com base em acordos contratuais.

A maioria das falhas de XSS são consideradas benignas. Porém, existem aqueles casos raros em que esses tipos de vulnerabilidades podem levar a sérias consequências.

Um desses casos foi a descoberta de Orlita. O pesquisador disse que um agente de ameaça mal-intencionado poderia ter enviado arquivos malformados no Portal do Google, por meio do campo Carregar fatura.

Usando um proxy, o invasor poderia ter interceptado o arquivo enviado imediatamente após a operação de envio e validação do formulário. Assim, poderia modificar os documentos de um PDF para HTML, para a carga útil maliciosa do XSS.

Os dados acabariam sendo armazenados no back-end de faturamento do Google. Então, seriam executados automaticamente quando um funcionário tentasse visualizá-lo.

Rede interna do Google poderia estar em risco

Como o XSS foi executado em um subdomínio googleplex.com enquanto o funcionário está logado, o invasor deve conseguir acessar o painel neste subdomínio. Lá é possível visualizar e gerenciar as faturas”, disse Orlita.

Dependendo da maneira como os cookies são configurados no googleplex.com, também é possível acessar outros aplicativos internos hospedados neste domínio, acrescentou o pesquisador.

Como a maioria dos aplicativos internos do Google são hospedados no domínio googleplex.com, isso abre brecha para que os invasores tenham várias possibilidades.

No entanto, apesar de tudo, como a maioria dos bugs de segurança do XSS, esse bug dependeria do nível de habilidade de um agente de ameaça e da capacidade de se direcionar para ataques mais complexos.

A gravidade do impacto, é claro, depende de quão bem ele pode ser explorado para acessar seus sites internos”, disse Orlita ao ZDNet. Por exemplo, um invasor pode tentar um ataque de phishing no funcionário.

Para mais detalhes técnicos sobre o bug do XSS, a divulgação oficial de vulnerabilidades da Orlita é o lugar certo.

Hackers miram sistemas elétricos pelo mundo

Um grupo de hackers descrito como a “ameaça mais perigosa” aos sistemas industriais tem se interessado por redes elétricas nos EUA e em outros lugares, de acordo com uma empresa de segurança.

O grupo de hackers que acredita estar por trás do ataque aos sistemas de controle industrial (ICS) de uma instalação petroquímica na Arábia Saudita agora está aparentemente investigando mais vítimas em potencial em todo o mundo. A informação é da empresa de segurança Dragos.

Eles usam um malware conhecido como Triton ou Trisis – que foi projetado para interferir nos sistemas de segurança industrial. O malware teve como alvo os sistemas que controlavam os recursos de desligamento de emergência. As empresas de segurança alertaram que os invasores estavam desenvolvendo a capacidade de causar danos físicos e potencialmente encerrar as operações.

Uma análise posterior feita pela empresa de segurança FireEye ligou o malware a um laboratório de pesquisa estatal russo.