O Android luta contra um esquema fraudulento de assinatura de serviços premium há quase dois anos. A campanha de fraude de assinaturas já atingiu cerca de 105 milhões de usuários do Android desde que se iniciou.

Dark Herring: Campanha fraudulenta de assinaturas no Android

Chamada de Dark Herring, a operação usou 470 aplicativos da Google Play Store e afetou mais de 100 milhões de usuários em todo o mundo. De acordo com as informações do BleepingComputer, a campanha causou centenas de milhões de dólares em perdas totais.

No total, os aplicativos fraudulentos foram instalados por 105 milhões de usuários em 70 países, assinando serviços premium que cobravam US$ 15 (aproximadamente R$ 81,00) por mês por meio do Direct Carrier Billing (DCB).

O DCB é uma opção de pagamento móvel que permite que as pessoas comprem conteúdo digital na Play Store, cobrando-o no saldo pré-pago ou na conta pós-paga. Os operadores do Dark Herring descontaram as assinaturas enquanto os usuários percebiam as cobranças fraudulentas muito mais tarde, às vezes vários meses após a infecção.

Como o malware funciona

O Dark Herring se mantem tanto tempo na ativa porque contou com recursos de antidetecção de AV, propagação por meio de um grande número de aplicativos, ofuscação de código e uso de proxies como URLs de primeiro estágio, aponta o BleepingComputer.

Além disso, os atores usavam uma infraestrutura sofisticada que recebia comunicações de todos os usuários dos 470 aplicativos, mas tratava cada um separadamente com base em um identificador único.

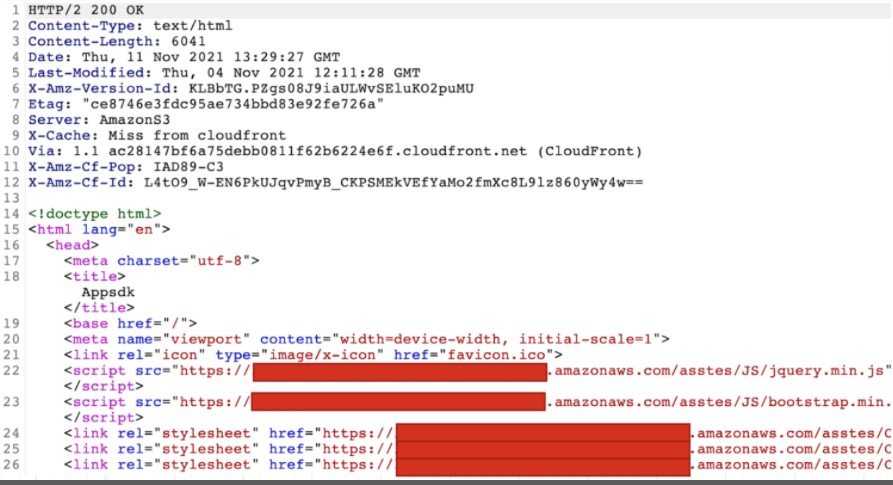

O aplicativo instalado não contém nenhum código malicioso, mas apresenta uma string criptografada codificada que aponta para um URL de primeiro estágio hospedado no CloudFront da Amazon. A resposta do servidor contém links para arquivos JavaScript adicionais hospedados em instâncias da AWS, que são baixados no dispositivo infectado.

Esses scripts preparam o aplicativo para adquirir sua configuração em relação à vítima, gerar os identificadores únicos, buscar os detalhes do idioma e do país e determinar qual plataforma DCB é aplicável em cada caso. Por fim, o aplicativo oferece uma página WebView personalizada que solicita que a vítima insira seu número de telefone, supostamente recebendo um código OTP (senha de uso único) temporário para ativar a conta no aplicativo.

Aplicativos e destinos

Com 470 aplicativos para distribuir o malware, a demografia visada era bastante diversificada. A maioria desses aplicativos caiu na categoria “Entretenimento” mais ampla e popular.

Outros aplicativos Dark Herring predominantes eram ferramentas de fotografia, jogos casuais, utilitários e aplicativos de produtividade.

Para acessar a lista completa de todos os 470 aplicativos Android maliciosos, confira esta página do GitHub.

Via: BleepingComputer