Os pesquisadores da Check Point Software Technologies Ltd analisaram a gravidade das 25 vulnerabilidades descritas no relatório da Agência de Segurança Nacional dos Estados Unidos (NSA) revelando que os cibercriminosos exploraram muitas dessas vulnerabilidades, em média, sete vezes mais em comparação com outras vulnerabilidades em 2020.

No último dia 20 de outubro, a Check Point descobre mais de 400 vulnerabilidades críticas no chip Qualcomm Snapdragon publicou o relatório sobre essas 25 principais vulnerabilidades conhecidas publicamente com mais frequência verificadas e de grande interesse por parte dos atacantes patrocinados pelo Estado vinculados à China. Todas elas são bem conhecidas e têm patches disponíveis de seus fornecedores. No entanto, a NSA recomendou aos setores público e privado a aplicação de patches ou mitigações para evitar ataques, pois, segundo a agência, a maioria das vulnerabilidades da sua lista pode ser explorada para obter acesso inicial às redes das vítimas usando produtos que são diretamente acessíveis da Internet e agir como gateways em redes internas.

Uma investigação mais aprofundada mostrou que as vulnerabilidades exploradas foram usadas para lançar 3 milhões de ataques em 2020, com 2,5 milhões desses ataques ocorrendo nos últimos seis meses. Cada um desses ataques foi impedido pela Check Point. Em comparação com outros fornecedores de cibersegurança, a Check Point apresentou a maior taxa de proteção contra as 25 vulnerabilidades listadas pela NSA.

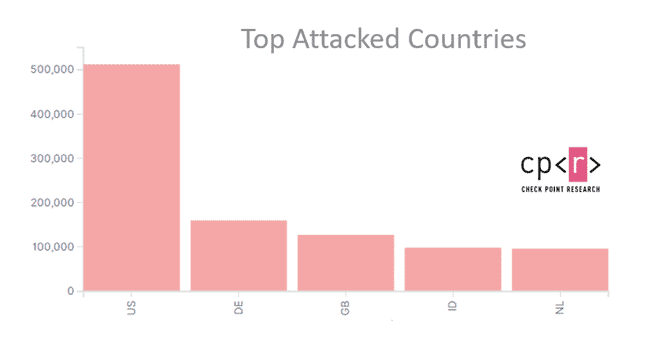

Ao todo, os ataques que exploram essas vulnerabilidades no relatório da NSA atingiram 161 países em todo o mundo, sendo que o Brasil não figura na lista de 30 países mais impactados. Os pesquisadores da Check Point classificaram os cinco principais países atacados:

1. EUA

2. Alemanha

3. Reino Unido

4. Indonésia

5. Holanda

Check Point analisa a exploração por trás das 25 principais vulnerabilidades da Agência de Segurança dos Estados Unidos

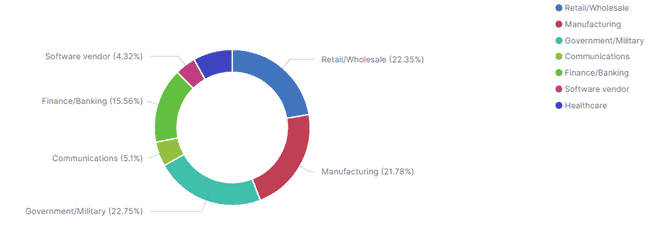

Os ataques documentados na análise dos pesquisadores afetaram diversos setores em todo o mundo nos últimos seis meses. Os mais comuns foram Governo\Militar, Varejo\Atacado, Manufatura e Finanças\Bancário. Nos Estados Unidos, quase 30% dos ataques foram direcionados a vítimas de instituições governamentais/militares, o que representa 31% a mais em comparação com o resto do mundo. O setor mais atacado globalmente foi o Governo/Militar (22,75% de todos os ataques).

“A NSA listou essas 25 vulnerabilidades por serem muito sérias. Decidimos conduzir uma análise para demonstrar o grau em que os cibercriminosos confiaram nessas vulnerabilidades. Os números por trás da lista são impressionantes. O fato de que, em média, essas vulnerabilidades foram exploradas sete vezes mais em comparação com outras em 2020 mostra como os atacantes concentram seus esforços em torno de falhas específicas que sabem que são generalizadas. A Check Point impediu mais de 3 milhões de ataques relacionados a essas vulnerabilidades em 2020 e temos a maior taxa de proteção para cada uma das 25 vulnerabilidades descritas pela NSA”, comenta Adi Ikan, gerente do Grupo de Pesquisa e Proteção de Rede da Check Point.

“Está claro que os cibercriminosos, hoje, estão usando formas mais sofisticadas para conduzir ataques severos às redes, a fim de criar danos e interrupções. Na corrida para a eleição presidencial dos EUA, se algum sistema eleitoral usar qualquer uma dessas plataformas, ele pode ser um alvo para os atacantes, a menos que os sistemas sejam corrigidos. Recomendamos veementemente às organizações em todo o mundo a implementar os patches para as 25 vulnerabilidades descritas no relatório da NSA – uma por uma”, reforça Ikan.

Orientações de segurança para manter sua organização segura

1. Patch para os servidores. Recomendamos fortemente que os usuários apliquem patches em seus servidores para evitar a exploração de tais vulnerabilidades. Todos os 25 bugs de segurança são bem conhecidos e têm correções disponíveis de seus fornecedores, prontas para serem instaladas.

2. Usar IPS. O Intrusion Prevention System (IPS) evita tentativas de explorar pontos fracos em sistemas ou aplicativos vulneráveis, protegendo a empresa na corrida para explorar a ameaça mais recente. O IPS atualizado ajuda a organização a ficar protegida.

3. Proteger endpoints. O antivírus baseado em assinatura convencional é uma solução altamente eficiente para evitar ataques conhecidos e deve definitivamente ser implementado em qualquer organização, pois protege contra a maioria dos ataques de malware que uma organização enfrenta. Além disso, a proteção abrangente de endpoint no mais alto nível de segurança é crucial para evitar violações de segurança e comprometimento de dados.

A avaliação feita pela Check Point é baseada no ThreatCloud, uma rede colaborativa de inteligência de ameaças em tempo real derivada de centenas de milhões de sensores em todo o mundo.

As vulnerabilidades da NSA mais exploradas na lista são as seguintes:

- Draytek Vigor Command Injection (CVE-2020-8515) – Uma vulnerabilidade crítica (pontuação básica CVSS de 9,8) em várias versões do DrayTek Vigor, uma série de roteadores VPN.

- Microsoft Windows NTLM Authentication Bypass (CVE–2019–1040) – Uma vulnerabilidade (pontuação básica CVSS de 5,8) em várias versões do Microsoft Windows.

- Citrix Multiple Products Directory Traversal (CVE–2019–19781) – Uma vulnerabilidade crítica (pontuação básica CVSS de 9,8) no Citrix Application Delivery Controller (ADC) e Citrix Gateway.

- Pulse Connect Secure File Disclosure (CVE-2019-11510) – Uma vulnerabilidade crítica (pontuação básica CVSS de 10) no Pulse Connect Secure, a solução SSL VPN da Pulse Secure.

- F5 BIG-IP Remote Code Execution (CVE–2020–5902) – Uma vulnerabilidade crítica (pontuação básica CVSS de 9,8) em várias versões do BIG-IP, produtos F5 populares.

Para mais detalhes técnicos, acesse o blog da Check Point.