Cibercriminosos estão mirando em versões mais antigas do HTTP File Server (HFS) da Rejetto para instalar malware e software de mineração de criptomoedas e fazerem suas vítimas. A ação foi descoberta por pesquisadores de ameaças da empresa de segurança AhnLab.

Ataques a servidores HFS para instalar malware e mineradores

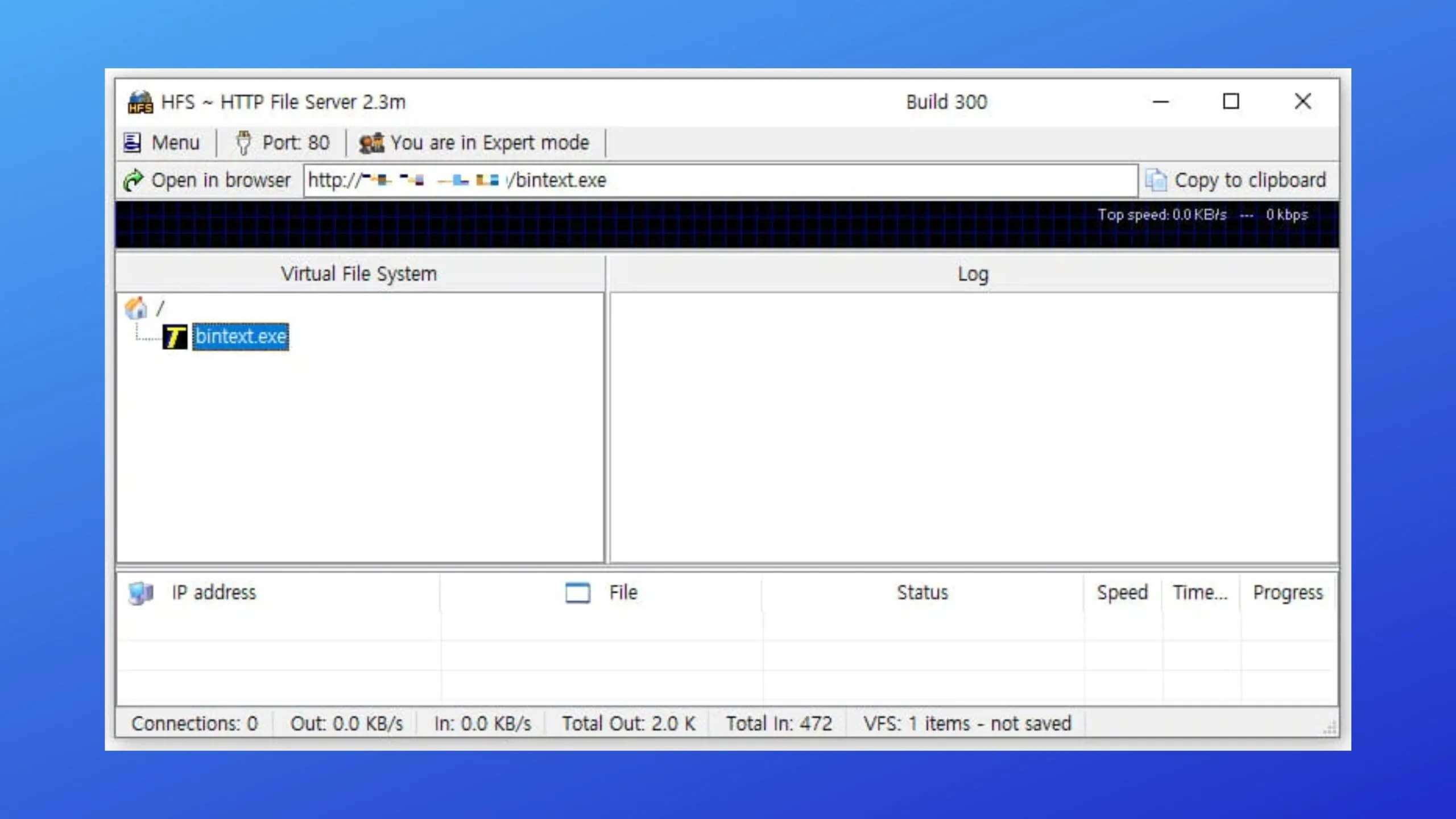

Os pesquisadores acreditam que os agentes da ameaça estão explorando o CVE-2024-23692, um problema de segurança de gravidade crítica que permite a execução de comandos arbitrários sem a necessidade de autenticação. Essa vulnerabilidade afeta versões do software até e incluindo 2.3m.

Em uma mensagem em seu site, a Rejetto avisa os usuários que as versões 2.3m a 2.4 são “perigosas e não devem mais ser usadas” por causa de um bug que permite que invasores “controlem seu computador”, e uma correção ainda não foi encontrada.

Imagem: ASEC

Ataques observados

O AhnLab Security Intelligence Center (ASEC) observou ataques à versão 2.3m do HFS, que continua sendo muito popular entre usuários individuais, pequenas equipes, instituições educacionais e desenvolvedores que desejam testar o compartilhamento de arquivos em uma rede. Devido à versão do software visada, os pesquisadores acreditam que os invasores estão explorando CVE-2024-23692, uma vulnerabilidade descoberta pelo pesquisador de segurança Arseniy Sharoglazov em agosto passado e divulgada publicamente em um relatório técnico em maio deste ano.

A CVE-2024-23692 é uma vulnerabilidade de injeção de modelo que permite que invasores remotos não autenticados enviem uma solicitação HTTP especialmente criada para executar comandos arbitrários no sistema afetado.

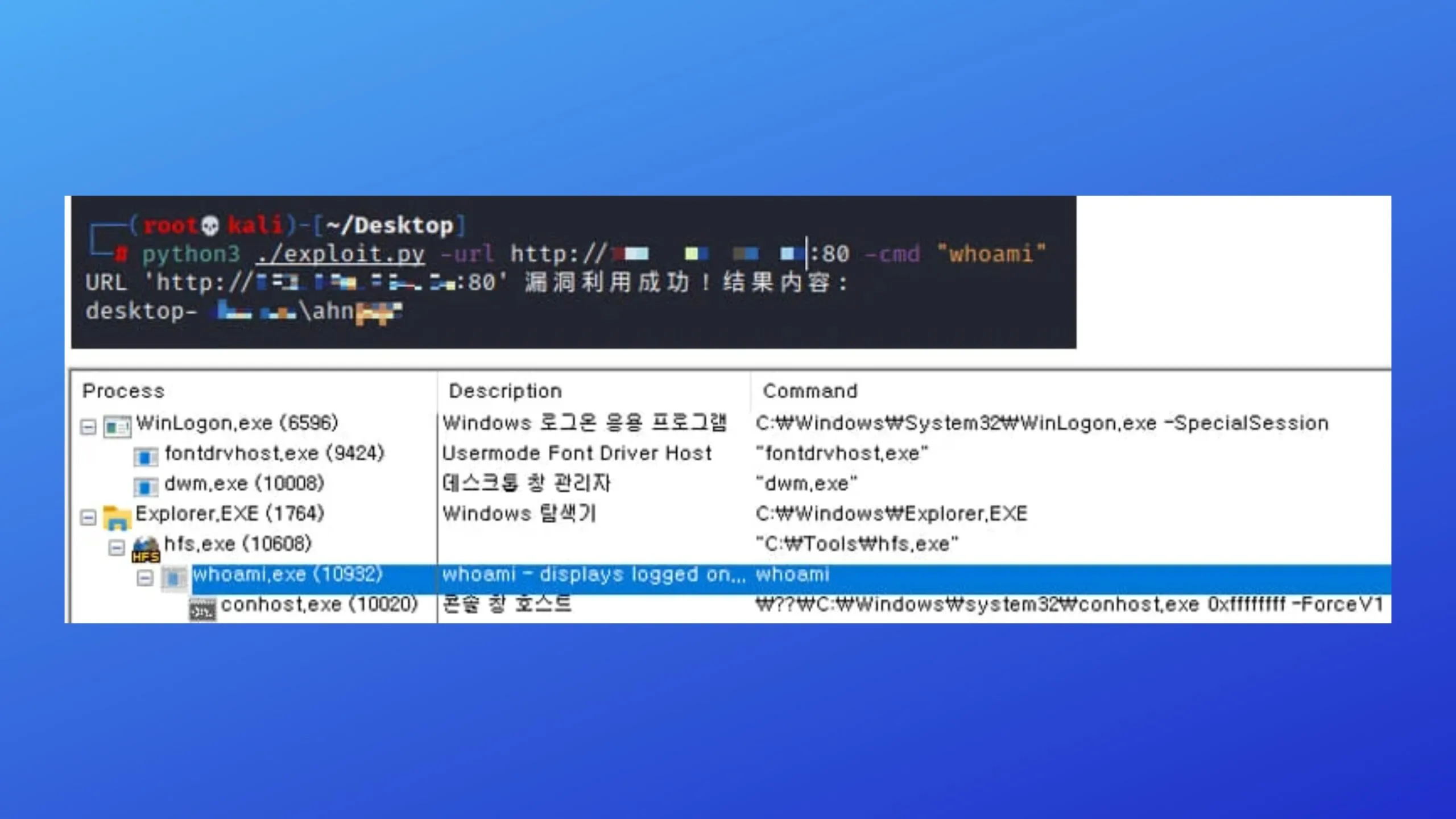

Logo após a divulgação, um módulo Metasploit e exploits de prova de conceito ficaram disponíveis. De acordo com a ASEC, foi nessa época que a exploração na natureza começou. De acordo com os pesquisadores, durante os ataques os hackers coletam informações sobre o sistema, instalam backdoors e vários outros tipos de malware.

Os invasores executam comandos como “whoami” e “arp” para coletar informações sobre o sistema e o usuário atual, descobrir dispositivos conectados e, geralmente, planejar ações subsequentes.

Imagem: ASEC

Em muitos casos, os invasores encerram o processo HFS depois de adicionar um novo usuário ao grupo de administradores, para impedir que outros agentes de ameaças o utilizem.

Nas próximas fases dos ataques, a ASEC observou a instalação da ferramenta XMRig para mineração da criptomoeda Monero. Os pesquisadores observam que o XMRig foi implantado em pelo menos quatro ataques distintos, um deles conduzido atribuído ao grupo de ameaças LemonDuck.