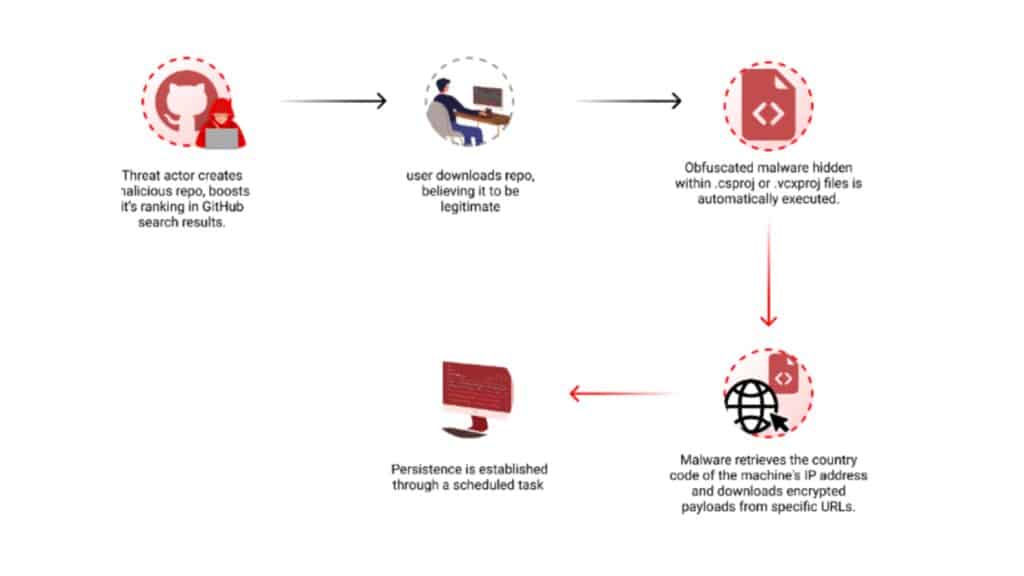

Pesquisadores da Checkmarx alertam que cibercriminosos estão manipulando os resultados de pesquisa do GitHub para atingir os desenvolvedores com malware persistente. Os invasores por trás desta campanha criam repositórios maliciosos com nomes e tópicos populares.

Resultados de pesquisa do GitHub são manipulados para atingir os desenvolvedores com malware persistente

Cibercriminosos foram observados usando técnicas como atualizações automatizadas e estrelas falsas para aumentar as classificações de pesquisa.

De acordo com a Checkmarx, “ao aproveitar o GitHub Actions, os invasores atualizam automaticamente os repositórios em uma frequência muito alta, modificando um arquivo, geralmente chamado de “log”, com a data e hora atuais ou apenas algumas pequenas alterações aleatórias. Essa atividade contínua aumenta artificialmente a visibilidade dos repositórios, especialmente nos casos em que os usuários filtram seus resultados por “atualizados mais recentemente”, aumentando a probabilidade de usuários desavisados encontrá-los e acessá-los”.

Embora as atualizações automáticas ajudem, os invasores combinam outra técnica para ampliar a eficácia de seu repositório, alcançando os melhores resultados. Os invasores empregaram várias contas falsas para adicionar estrelas falsas, criando uma ilusão de popularidade e confiabilidade.

De acordo com a empresa, para evitar a detecção, os agentes da ameaça ocultaram o código malicioso nos arquivos de projeto do Visual Studio (.csproj ou .vcxproj), que é executado automaticamente quando o projeto é compilado. Os pesquisadores notaram que a carga é entregue com base na origem da vítima e não é distribuída aos usuários na Rússia.

A campanha

Nessa campanha recente, os agentes da ameaça usaram um arquivo executável preenchido e de tamanho considerável que compartilha semelhanças com o malware “Keyzetsu clipper”. Ela envolve um arquivo executável grande que compartilha semelhanças com o malware “Keyzetsu clipper”, direcionado a carteiras de criptomoedas.

Em 3 de abril, o invasor atualizou o código em um de seus repositórios, vinculando-o a uma nova URL que baixa um arquivo .7z criptografado diferente. O arquivo continha um executável chamado feedbackAPI.exe. Os agentes da ameaça preencheram o executável com vários zeros para aumentar artificialmente o tamanho do arquivo, ultrapassando o limite de várias soluções de segurança, principalmente o VirusTotal, tornando-o impossível de verificar.

O malware mantém a persistência criando uma tarefa agendada que executa o executável todos os dias às 4h da manhã, sem confirmação do usuário.

“O uso de repositórios GitHub maliciosos para distribuir malware é uma tendência contínua que representa uma ameaça significativa ao ecossistema de código aberto. Ao explorar a funcionalidade de pesquisa do GitHub e manipular as propriedades do repositório, os invasores podem atrair usuários desavisados para baixar e executar código malicioso.” conclui o relatório.

Esses incidentes destacam a necessidade de revisões manuais de código ou do uso de ferramentas especializadas que realizam inspeções completas de código em busca de malware. Apenas verificar vulnerabilidades conhecidas é insuficiente.