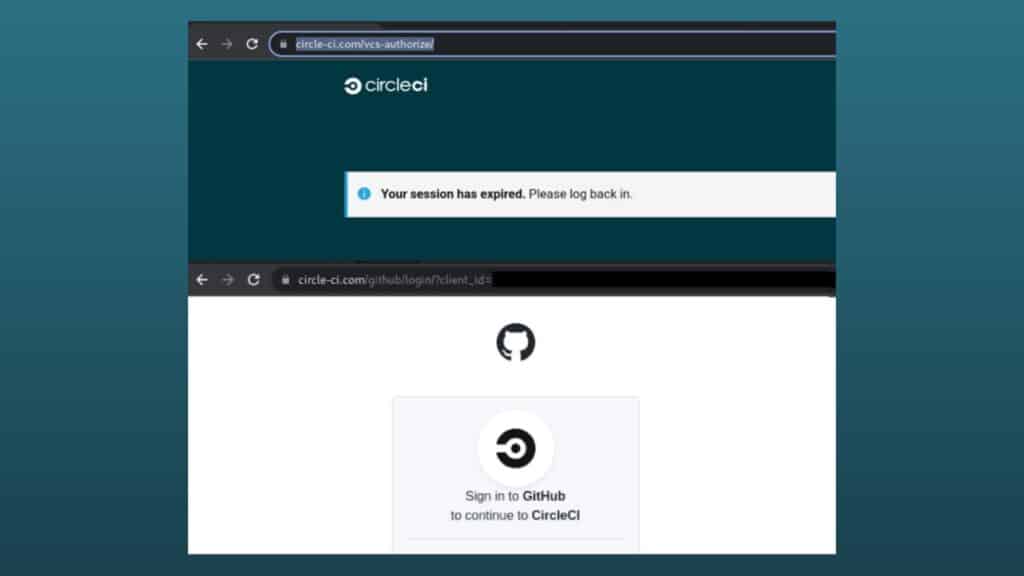

Os cibercriminosos estão cada vez mais ardilosos para roubarem dados de usuários de qualquer plataforma. Agora, por exemplo, o GitHub divulgou um comunicado detalhando o que pode ser uma campanha de phishing em andamento com o objetivo de roubar credenciais e códigos de autenticação de dois fatores (2FA) ao se passar pela plataforma CircleCI DevOps.

O GitHub revelou que soube do ataque em 16 de setembro de 2022, acrescentando que a campanha afetou “muitas organizações vítimas”. As mensagens fraudulentas afirmam notificar os usuários de que suas sessões do CircleCI expiraram e que eles devem fazer login usando as credenciais do GitHub clicando em um link.

CircleCI usado para roubar contas do GitHub

Outro e-mail falso revelado pelo CircleCI solicita que os usuários façam login em suas contas do GitHub para aceitar os novos Termos de Uso e Política de Privacidade da empresa, seguindo o link incorporado na mensagem.

Independentemente da atração, isso redireciona o alvo para uma página de login do GitHub semelhante, projetada para roubar e exfiltrar as credenciais inseridas, bem como os códigos de senha de uso único (TOTP) em tempo real para o invasor, permitindo efetivamente um 2FA desviar.

Mesmo com esse possível ataque em curso, Alexis Wales, do GitHub diz que “contas protegidas por chaves de segurança de hardware não são vulneráveis ??a esse ataque”. De qualquer forma, é totalmente válido se proteger.

Entre outras táticas adotadas pelo agente da ameaça ao obter acesso não autorizado à conta do usuário incluem criar tokens de acesso pessoal (PATs) do GitHub, autorizar aplicativos OAuth ou adicionar chaves SSH para manter o acesso mesmo após uma alteração de senha.

Além disso, identificou-se que o invasor também baixou conteúdo do repositório privado e até mesmo criou e adicionou novas contas do GitHub a uma organização, caso a conta comprometida tenha permissões de gerenciamento da organização.

Medidas de segurança

O GitHub disse que tomou medidas para redefinir senhas e remover credenciais adicionadas maliciosamente para usuários afetados, além de notificar os afetados e suspender as contas controladas por atores.

Apesar de não ter divulgado a escala do ataque, a empresa está pedindo às organizações que considerem o uso de chaves de segurança de hardware resistentes a phishing para evitar esses ataques.

O The Hacker News lembra que, o último ataque de phishing ocorre pouco mais de cinco meses depois que o GitHub sofreu uma campanha altamente direcionada que resultou no abuso de tokens de usuário OAuth de terceiros mantidos pela Heroku e Travis CI para baixar repositórios privados.