Cibercriminosos estão usando mensagens do Facebook para espalhar um ladrão de informações baseado em Python chamado Snake. O alerta foi emitido por pesquisadores da Cybereason, que descobriram a ação maliciosa.

Cibercriminosos usam o Facebook para espalhar o Snake

Os pesquisadores notaram que os agentes da ameaça mantêm três variantes diferentes do Python Infostealer. Duas dessas variantes são scripts regulares do Python, enquanto a terceira variante é um executável montado pelo PyInstaller. Depois que o malware desvia as credenciais do sistema infectado, ele as transmite para diferentes plataformas, como Discord, GitHub e Telegram, abusando de suas APIs.

A campanha está ativa pelo menos desde agosto de 2023, quando foi divulgada por um pesquisador de segurança cibernética no X. Ela parece ter como alvo proprietários de empresas com reclamações falsas + arquivo ZIP/rar com .bat.

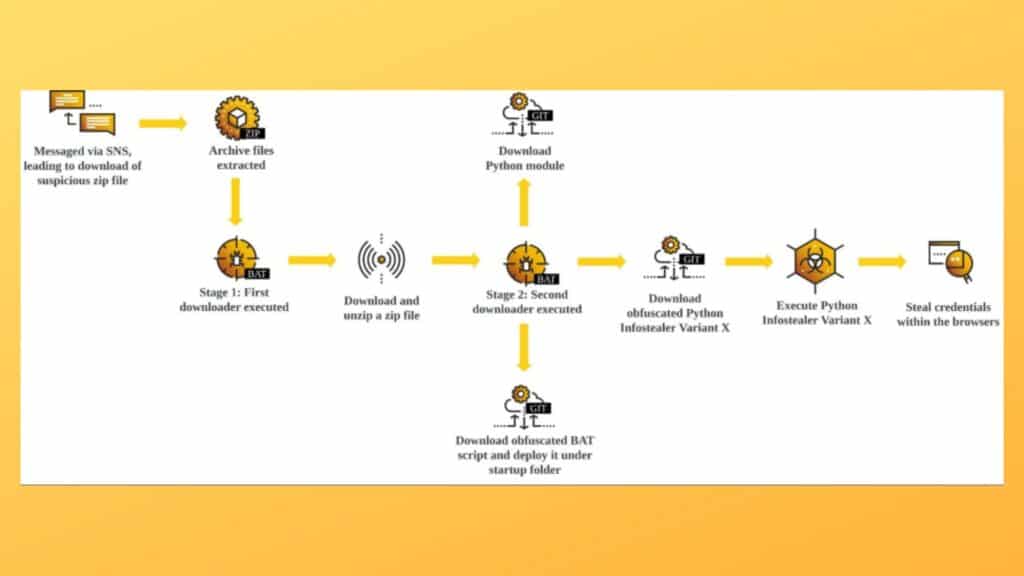

Os atores da ameaça enviaram mensagens diretas do Facebook Messenger às vítimas, tentando induzi-las a baixar arquivos compactados, como arquivos RAR ou ZIP. Os arquivos contêm dois downloaders, um script em lote e um script cmd, com o downloader final usado para colocar a variante apropriada do Python Infostealer no sistema da vítima.

O arquivo arquivado contém um script BAT que é o primeiro downloader a iniciar a cadeia de infecção. O script BAT tenta baixar um arquivo ZIP por meio do comando cURL, colocando o arquivo baixado no diretório C:\Users\Public como myFile.zip. O script BAT gera outro comando do PowerShell, Expand-Archive, para extrair o script CMD vn.cmd do arquivo ZIP e prossegue com sua infecção.

O script CMD vn.cmd é o script principal responsável por baixar e executar o Python Infostealer.

O infostealer pode coletar dados confidenciais de diferentes navegadores da web, incluindo: Navegador Coc Coc, Google Chrome e muitos outros. O Coc Coc Browser é um navegador amplamente utilizado pela comunidade vietnamita. A seleção deste navegador também sugere que houve uma demanda específica para atingir a comunidade vietnamita em algum momento, aponta o Bleeping Computer.

Os pesquisadores notaram que o infostealer também é capaz de coletar informações de cookies específicas do Facebook.

Além de cookies e informações de credenciais, project.py despeja informações de cookies específicas do Facebook cookiefb.txt no disco. É provável que esse comportamento faça com que o Threat Actor sequestre a conta da vítima no Facebook, potencialmente para expandir sua infecção.

Os pesquisadores atribuem a campanha a indivíduos que falam vietnamita com base em alguns indicadores, incluindo comentários nos scripts, convenções de nomenclatura e a presença do navegador Coc Coc na lista de navegadores direcionados.