A Check Point Research, braço de Inteligência em Ameaças da Check Point®., uma fornecedora líder de soluções de cibersegurança global, acaba de divulgar o mais recente Índice Global de Ameaças de abril 2020. Os pesquisadores descobriram diversas campanhas de spam relacionadas ao Coronavírus (COVID-19) serem propagadas com a nova variante do Trojan de acesso remoto Agent Tesla, durante o mês passado, o qual subiu para o 3º lugar do índice mensal impactando em 3% as organizações em todo o mundo. O mundo da tecnologia permanece sob ataque.

Confira o TOP malwares em abril de 2020

A nova variante do Agent Tesla foi modificada para roubar senhas de Wi-Fi, além de outras informações como as credenciais de e-mail do Outlook dos computadores das vítimas. Durante o mês de abril, o Agent Tesla foi distribuído como anexo em diversas campanhas de spam relacionadas à COVID-19 que tentavam atrair a vítima para efetuar o download de arquivos maliciosos sob o pretexto de conter informação interessante sobre a pandemia.

Uma dessas campanhas indicava ter sido enviada pela OMS (Organização Mundial da Saúde) com o assunto: “URGENT INFORMATION LETTER: FIRST HUMAN COVID-19 VACCINE TEST/RESULT UPDATE” (“INFORMAÇÃO URGENTE: ATUALIZAÇÃO SOBRE PRIMEIRO TESTE DE VACINA COVID-19 EM HUMANOS”). Isto demonstra como os hackers exploram eventos globais em evidência no noticiário e referentes às preocupações de ordem pública para aumentar as taxas de sucesso dos seus ataques.

O conhecido Trojan bancário Dridex, que entrou pela primeira vez no ranking Top 10 do Índice de Ameaças em março, teve um impacto ainda maior em abril. Ele subiu para o 1º lugar do índice em relação à sua 3ª posição registrada em março, impactando 4% das organizações a nível global. O XMRig, o malware mais predominante de março, caiu para a 2ª posição.

“As campanhas de e-mail de spam do Agent Tesla, que vimos em abril, demonstram o quão ágeis os cibercriminosos podem ser quando se trata de explorar temas que estão no noticiário e enganar as vítimas para que cliquem em um link infectado”, afirma Maya Horowitz, diretora de Threat Intelligence & Research, Produtos da Check Point. “Com o Agent Tesla e o Dridex entre os três primeiros lugares no índice de ameaças, os criminosos concentram-se em roubar dados e credenciais profissionais e pessoais para que possam monetizá-los. Portanto, é fundamental que as organizações adotem uma abordagem proativa e dinâmica na educação dos usuários, mantendo seus colaboradores informados sobre as mais recentes ferramentas e técnicas de segurança, principalmente agora em que há muito mais colaboradores trabalhando em casa.”

Os pesquisadores também alertaram para a “MVPower DVR Remote Code Execution”, a qual se manteve como a vulnerabilidade mais explorada, com um impacto de 46% nas organizações ao nível global, seguida de perto pela “OpenSSL TLS DTLS Heartbeat Information Disclosure”, com um impacto global de 41%, e pela “Command Injection Over HTTP Payload” com impacto em 40%.

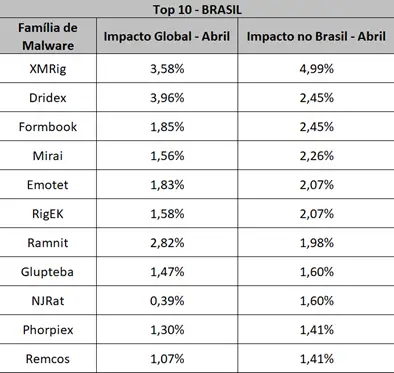

As principais famílias de malware

* As setas estão relacionadas à alteração na classificação em comparação com o mês anterior.

Em abril, o Dridex alcançou o 1º lugar impactando 4% das organizações em todo o mundo, seguido por XMRig e Agent Tesla, impactando 4% e 3% respectivamente.

No Brasil, o XMRig permaneceu na 1ª posição do ranking do país em abril (ocupou também a liderança no mês de março) com 4,99% de impacto nas organizações; o Dridex saltou do 9º lugar em março (1,68%) para o 2º lugar em abril com impacto de 2,45%; e o Agent Tesla não apareceu no ranking do Brasil até o momento.

Descrição dos três primeiros malwares do índice global:

- ? Dridex – É um Trojan bancário direcionado à plataforma Windows e é distribuído via campanhas de spam e kits de exploração, os quais contam com o WebInjects para interceptar e redirecionar credenciais bancárias para um servidor controlado por atacante. O Dridex entra em contato com um servidor remoto, envia informações sobre o sistema infectado e pode baixar e executar módulos adicionais para controle remoto.

- ? XMRig – É um software de mineração de CPU de código aberto usado para o processo de mineração da criptomoeda Monero e visto pela primeira vez em maio de 2017.

- ? Agent Tesla – É um RAT (remote access Trojan) avançado que funciona como um keylogger e ladrão de informações, capaz de monitorar e coletar as entradas do teclado da vítima, o teclado do sistema, tirar capturas de tela e filtrar credenciais para uma variedade de software instalado na máquina da vítima (incluindo o Google Chrome, Mozilla Firefox e o cliente de e-mail do Microsoft Outlook). O Agent Tesla chegou a ser vendido publicamente como um Trojan de Acesso Remoto a valores entre US$15 e US$69 por cada licença de usuário.

As vulnerabilidades “Mais exploradas” de abril:

Em abril, o “MVPower DVR Remote Code Execution” foi a vulnerabilidade explorada mais comum, impactando 46% das organizações globalmente, seguida por “OpenSSL TLS DTLS Heartbeat Information Disclosure” com um impacto global de 41%. Em terceiro lugar, a vulnerabilidade “Command Injection Over HTTP Payload” impactou 40% das organizações em todo o mundo, principalmente em ataques que exploram uma vulnerabilidade de dia zero em roteadores e dispositivos de switch “DrayTek” (CVE-2020-8515).

- ? MVPower DVR Remote Code Execution (Execução remota de código do MVPower DVR) – Existe uma vulnerabilidade de execução remota de código nos dispositivos MVPower DVR. Um atacante remoto pode explorar essa fraqueza para executar código arbitrário no roteador afetado através de uma solicitação de acesso criada.

- ? OpenSSL TLS DTLS Heartbeat Information Disclosure (CVE-2014-0160; CVE-2014-0346) – Existe no OpenSSL uma vulnerabilidade na divulgação de informação. Esta se deve a um erro relativo aos TLS/DTLS heartbeat packets. O atacante pode utilizar esta vulnerabilidade para divulgar conteúdo da memória de um cliente ou servidor conectados.

- ? Command Injection Over HTTP Payload – Um atacante remoto pode explorar esse problema enviando uma solicitação especialmente criada à vítima. A exploração bem-sucedida permitiria ao atacante executar código arbitrário na máquina de destino.

Principais famílias de malware – Dispositivos móveis

Em abril, o xHelper permanece em 1º lugar como malware móvel mais predominante globalmente, seguido pelo Lotoor e AndroidBauts.

1.xHelper – Um aplicativo Android malicioso, observado desde março de 2019, usado para baixar outros aplicativos maliciosos e exibir anúncios. O aplicativo pode se esconder do usuário e se reinstala caso seja desinstalado.

2.Lotoor – Uma ferramenta de invasão (“hacking”) que explora vulnerabilidades nos sistemas operacionais Android para obter privilégios de root (superusuário) em dispositivos móveis comprometidos.

3.AndroidBauts – Adware direcionado a usuários do Android que exfiltram IMEI, IMSI, localização GPS e outras informações do dispositivo e permite a instalação de aplicativos e atalhos de terceiros em dispositivos móveis.

Malwares “mais procurados” no Brasil em abril:

•O XMRig impactou 18,26% em janeiro,11,13% em fevereiro, 7% em março e 4,99% em abril.

•O Dridex impactou 1,68% em março – 9ª posição no ranking Top Malware e, em abril, seu impacto foi de 2,45%, ocupando o 2º lugar.

O Índice de Impacto Global de Ameaças da Check Point e seu Mapa ThreatCloud são baseados na inteligência ThreatCloud da Check Point, a maior rede colaborativa para combater o cibercrime que fornece dados de ameaças e tendências de ataques de uma rede global de sensores de ameaças. A base de dados do ThreatCloud inspeciona mais de 2,5 bilhões de sites e 500 milhões de arquivos por dia e identifica mais de 250 milhões de atividades de malware diariamente. A lista completa das 10 principais famílias de malware de abril pode ser encontrada no Check Point Blog: Check Point Blog.