Um dos problemas mais difíceis no gerenciamento de uma grande rede é a complexidade da administração da segurança. A implantação de produtos de segurança individuais, como firewalls, sistemas de detecção de intrusões, análise de tráfego de rede, análise de arquivos de log ou software antivírus, nunca fornecerá proteção adequada para computadores conectados à Internet. Neste artigo, você conhecerá 5 excelentes ferramentas Linux MAC/RBAC gratuitas e de código.

Um bom sistema de prevenção e detecção de invasões de rede (como o Snort) faz um trabalho exemplar na detecção de ataques no tráfego. Porém, este tipo de detecção não oferece nenhum tipo de contenção de danos. Da mesma forma, um firewall oferece um método excelente para definir que tipo de tráfego é permitido em uma rede, mas não oferece nenhuma análise profunda de protocolo.

É necessária uma abordagem mais coordenada para garantir que uma organização retenha a integridade e a segurança dos dados. Uma abordagem popular é implantar a técnica “cebola”, pela qual múltiplas camadas sobrepostas de segurança são usadas para proteger uma rede ou computador. Usando esta técnica, um sistema ou rede terá muito mais resiliência contra ataques.

O que é tecnicamente MAC/RBAC?

O Controle de Acesso Obrigatório (MAC) e o Controle de Acesso Baseado em Funções (RBAC) são dois modelos de controle de acesso amplamente utilizados em sistemas de segurança de computadores. O MAC é um modelo onde o acesso é controlado com base em políticas definidas por uma autoridade central. Isso significa que os usuários não têm a capacidade de alterar essas políticas.

Por outro lado, o RBAC é um método que controla o que os usuários podem fazer nos sistemas de TI de uma empresa. Isso é feito atribuindo uma ou mais “funções” a cada usuário e concedendo permissões diferentes a cada função. As funções são genéricas e não são adaptadas a nenhum funcionário específico dentro de uma organização.

Por exemplo, um vendedor não receberia permissões configuradas especificamente para sua conta de usuário. Em vez disso, seria atribuída a ele a função de “vendedor” e todas as permissões que a acompanham. Outros vendedores da equipe receberiam a mesma função. Esses modelos são usados para regular as permissões de usuários, programas ou processos para acessar recursos específicos dentro de um sistema. Eles formam uma camada crucial de segurança que segue a autenticação, que verifica a identidade do usuário ou entidade solicitante.

Controle de Acesso Obrigatório e Controle de Acesso Baseado em Função

Uma das ferramentas essenciais para fortalecer um sistema de computador ou rede é usar controles de acesso, como Controle de Acesso Obrigatório (MAC) ou Controle de Acesso Baseado em Função (RBAC). Esses controles incluem autenticação, autorização e auditoria. Quando um mecanismo do sistema controla algum tipo de operação em um objeto ou alvo e um usuário individual não consegue alterar esse acesso, esse controle é definido como controle de acesso obrigatório.

Sempre que um usuário tenta acessar um objeto, uma regra de autorização, definida pelo administrador do sistema, decide se o acesso é permitido. Isto oferece uma ferramenta poderosa na contenção de danos a um sistema ou rede e é frequentemente usado onde a prioridade é colocada na confidencialidade.

O Controle de Acesso Baseado em Função (RBAC) é uma abordagem de controle de acesso aos recursos do computador onde a política de acesso é determinada pelo sistema, não pelo proprietário. Também garante que apenas usuários autorizados possam realizar atividades autorizadas. A segurança refinada define quem ou qual processo pode usar um recurso do sistema, bem como o tipo de acesso. É uma alternativa moderna ao Controle de Acesso Obrigatório.

Um sistema RBAC devidamente administrado permite que administradores e usuários finais realizem uma série de operações autorizadas, mas ao mesmo tempo mantendo a flexibilidade. Ele oferece um mecanismo poderoso para reduzir o custo, a complexidade e o risco de atribuir permissões erradas aos usuários.

Os administradores de sistema também podem controlar o acesso em um nível de abstração natural à forma como as empresas normalmente conduzem seus negócios e fazer uma diferença significativa na simplificação do desenvolvimento e manutenção de processos de provisionamento.

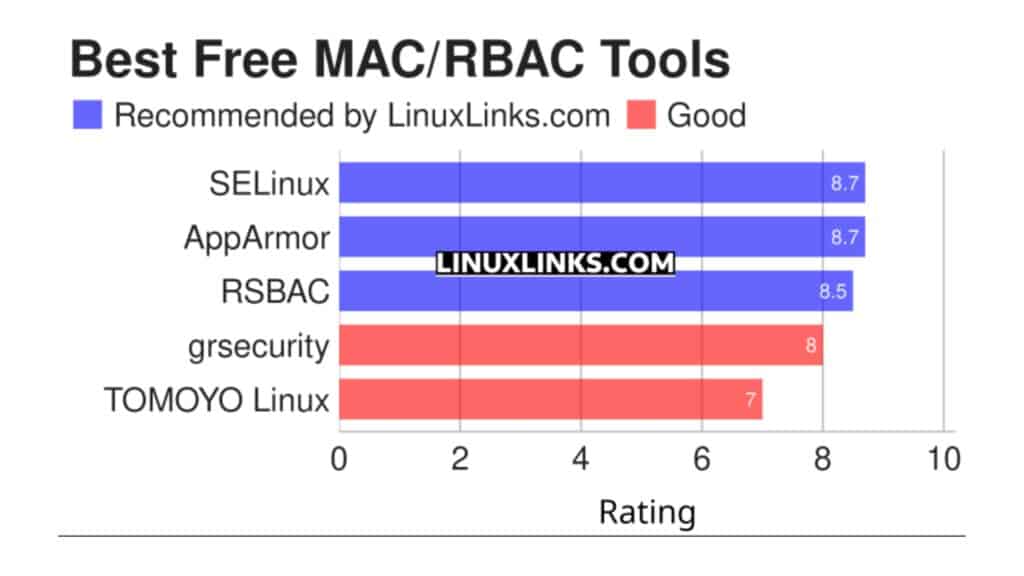

Abaixo, uma lista de 5 ferramentas MAC/RBAC elaborada pelo pessoal do Linux Links.

Ferramentas MAC/RBAC

SELinux: Aprimoramento de segurança para Linux;

AppArmor: Implementação do Módulo de Segurança Linux de controles de acesso baseados em nome;

RSBAC: Patch adicionando vários modelos de acesso obrigatório ao kernel Linux;

grsecurity: Conjunto inovador de patches para o kernel Linux;

TOMOYOLinux: Controle de acesso obrigatório leve e fácil de usar.