O presidente da Costa Rica, Rodrigo Chaves, declarou emergência nacional após ataques cibernéticos do grupo de ransomware Conti em vários órgãos governamentais. A Conti publicou a maior parte do dump de 672 GB que parece conter dados pertencentes às agências governamentais da Costa Rica.

A declaração foi sancionada por Chaves no domingo, 8 de maio, mesmo dia em que o economista e ex-ministro da Fazenda se tornou efetivamente o 49º e atual presidente do país.

Costa Rica sob emergência nacional após ciberataques

No domingo, 8 de maio, o recém-eleito presidente da Costa Rica, Chaves, declarou uma emergência nacional citando os ataques contínuos de ransomware Conti como o motivo. O ransomware Conti originalmente reivindicou um ataque de ransomware contra entidades governamentais da Costa Rica no mês passado.

A agência de saúde pública do país Costa Rican Social Security Fund (CCSS) havia declarado anteriormente que “uma revisão de segurança de perímetro está sendo realizada no Conti Ransomware, para verificar e prevenir possíveis ataques no nível CCSS”.

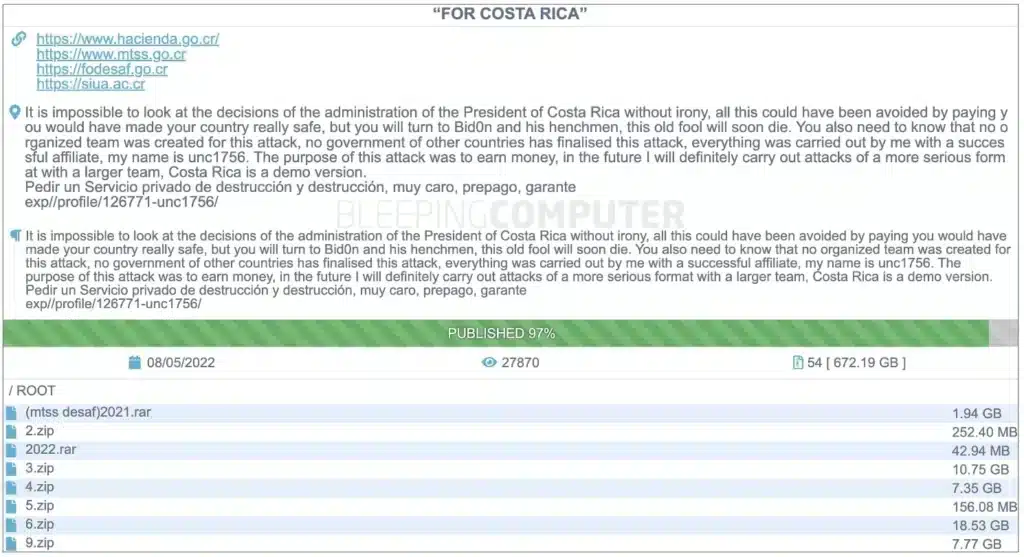

O site de vazamento de dados da Conti havia sido atualizado para afirmar que o grupo havia vazado 97% do despejo de dados de 672 GB supostamente contendo informações roubadas de agências governamentais:

O órgão público que primeiro sofreu danos com o ataque cibernético de Conti é o Ministério da Fazenda, que ainda não avaliou totalmente o alcance do incidente de segurança ou em que medida as informações dos contribuintes, pagamentos e sistemas alfandegários foram afetados.

Conti exigiu anteriormente um resgate de US$ 10 milhões do Ministério, que o governo se recusou a pagar.

O site de vazamento de Conti atualmente lista o seguinte governo supostamente afetado pelo ataque:

- O Ministério das Finanças da Costa Rica, Ministerio de Hacienda

- O Ministério do Trabalho e Segurança Social, MTSS

- Fundo de Desenvolvimento Social e Bolsa Família, FODESAF

- Sede Interuniversitária de Alajuela, SIUA

Em vez de atribuir esse ataque cibernético a hackers do estado-nação, o ator de ameaças da Conti “UNC1756”, junto com sua afiliada, reivindicou a responsabilidade exclusiva por ele. O agente da ameaça ameaçou realizar futuros ataques de “uma forma mais séria”.

A agência de notícias Amelia Rueda, que informou anteriormente sobre o desenvolvimento, afirma que a execução do decreto nº 42542 do Presidente estabelece uma emergência:

“O ataque que a Costa Rica está sofrendo de cibercriminosos, ciberterroristas é declarado uma emergência nacional e estamos assinando este decreto, precisamente, para declarar estado de emergência nacional em todo o setor público do Estado costarriquenho e permitir que nossa sociedade responda a esses ataques como atos criminosos”, disse o Presidente, acompanhado da Ministra da Presidência, Natalia Díaz, e do Ministro da Ciência, Inovação, Tecnologia e Telecomunicações (Micitt), Carlos Alvarado.

Desde 18 de abril, os serviços digitais do Tesouro estão indisponíveis, o que está afetando todo o “setor produtivo” devido à interrupção de procedimentos governamentais, assinaturas e carimbos, informa Amelia Rueda.

“Assinamos o decreto para que o país possa se defender do ataque criminoso que os cibercriminosos estão nos fazendo. Isso é um ataque à Pátria e assinamos o decreto para termos uma melhor forma de nos defendermos”, acrescentou o presidente Chaves.

Outras agências que foram impactadas pelos ataques de Conti incluem:

- Conselho Administrativo do Serviço Elétrico da Província de Cartago (Jasec)

- O Ministério da Ciência, Inovação, Tecnologia e Telecomunicações

- Instituto Nacional de Meteorologia (IMN)

- Radiográfico Costarricense (Racsa)

- Fundo de Segurança Social da Costa Rica (CCSS).

Conforme relatado pela BleepingComputer na semana passada, o governo dos EUA está recompensando até US$ 15 milhões a qualquer pessoa que forneça informações que possam levar à identificação e prisões da liderança e dos operadores do ransomware Conti.

O Departamento de Estado dos EUA prometeu oferecer até US$ 10 milhões por informações sobre a identidade e localização dos agentes da ameaça com uma recompensa adicional de US$ 5 milhões por levar à prisão e/ou condenações dos indivíduos responsáveis por esses ataques.

Costa Rica declara emergência nacional após ataques de ransomware Conti. Grupo de ransomware Conti em análise

Conti é uma operação Ransomware-as-a-Service (RaaS) ligada ao grupo de cibercrime Wizard Spider de língua russa (também conhecido por outros malwares notórios, incluindo Ryuk, TrickBot e BazarLoader).

As vítimas da gangue de crimes cibernéticos incluem o Health Service Executive (HSE) da Irlanda e seu Departamento de Saúde (DoH), pedindo ao primeiro que pague um resgate de US$ 20 milhões.

O FBI também alertou em maio de 2021 que os operadores da Conti tentaram violar mais de uma dúzia de organizações de saúde e primeiros socorros dos EUA.

Em agosto de 2021, um afiliado descontente vazou os materiais de treinamento da Conti, incluindo informações sobre um de seus operadores, um manual sobre a implantação de várias ferramentas maliciosas e vários documentos de ajuda supostamente fornecidos aos afiliados do grupo.

De acordo com analistas de várias empresas de segurança cibernética, a Conti agora está gerenciando vários negócios paralelos destinados a sustentar suas operações de ransomware ou pagar pelo acesso inicial à rede quando necessário.

Uma dessas operações paralelas é o recém-surgido grupo de extorsão de dados Karakurt, ativo desde pelo menos junho de 2021 e recentemente vinculado à Conti por pesquisadores da Advanced Intelligence, Infinitum, Arctic Wolf, Northwave e Chainalysis, como o braço de extorsão de dados da gangue de crimes cibernéticos.

Via BleepingComputer