Quem usa o Linux ou MacOS muitas vezes pode acreditar que esta livre de tudo, mas não é bem assim. Nos últimos dias temos publicado muitas informações em torno de ameaças constantes, e não é só para o Windows, para Linux e MacOS, e agora mais uma novidade, o malware CrossRAT ele é identificável e é focado em atingir computadores com Windows, MacOS e Linux.

Tudo isso começou a ser investigado com mais profundidade semana passada, quando saiu um relatório da EFF/Lookout que revelou ao mundo um grupo de ameaças consideradas avançadas, cujo o nome é Dark Caracal que foi usado em campanhas de espionagem global.

Mas, não foi só isso, no relatório consta informações que este projeto de espionagem foi bem sucedido, agora foi descoberto que uma nova ameaça também tenha sido desenvolvida, por ou para o grupo Dark Caracal. Mas vamos explanar mais um pouco para que você compreenda como tudo funciona.

CrossRAT é considerado um trojan para acesso remoto e também multiplataforma, ou seja, ele pode ser usado em qualquer sistema operacional, entre eles destacamos o Windows, Linux e MacOS. O CrossRAT permite o acesso remoto, e quem conseguir este feito, poderá fazer alterações no sistema de arquivos, tirar screenshots, executar executáveis e muitas outras coisas que podem permitir o acesso remoto ao computador.

Como o CrossRAT infecta o sistema

De acordo com os pesquisadores que analisaram os relatórios a fundo, os crackers do Dark Caracal não dependem da famosa falha “zero day” para distribuir pelo mundo o CrossRAT. A contaminação do malware acontece via engenharia social, ou seja, através de postagens no Facebook, Whatsapp, Telegram, enfim, qualquer rede onde pessoas possam interagir e enviar arquivos ou links.

Com isso, a vítima clica no link ou no pacote, e já baixa ou executa o aplicativo malicioso contaminado com o CrossRAT, a linguagem usada para desenvolvedor o novo malware é java, o que facilitou muito o trabalho dos pesquisadores fazer um verdadeiro trabalho de engenharia reversa e saber o que o CrossRAT é capaz de fazer.

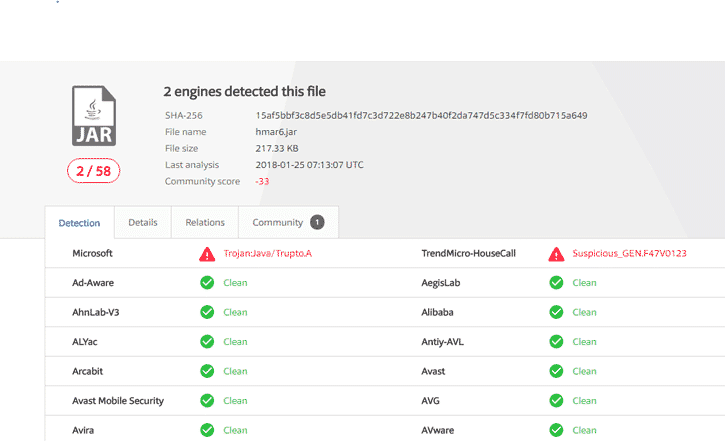

E aí você pode já está pensando em como se proteger do CrossRAT, e já pensa em antivírus, pois bem, no momento da escrita deste artigo 58 antivírus já detectam o novo malware, o hacker ex-NSA, Patrick Wardle, decidiu analisar o malware e fornecer uma visão geral abrangente.

Em análise, o ex-NSA Patrick Wardle destrinchou o CrossRAT e ele explicou que uma vez executado no sistema, é implantado o arquivo (hmar6.jar) que primeiro verifica o sistema operacional em que ele está sendo executado e depois se instala de acordo com o sistema foco, que pode ser Linux, Windows ou MacOS.

Além disso, no momento do implante do CrossRAT, o arquivo inicial também tenta reunir informações sobre o sistema infectado, incluindo a versão do SO instalada, kernel e a arquitetura. Além disso, para os nossos sistemas Linux, o malware também tenta consultar os arquivos systemd para determinar qual é a sua distribuição, como Arch Linux, Centos, Debian, Kali Linux, Fedora e Linux Mint, entre muitos outros.

CrossRAT possui módulo de Keylogger inativo

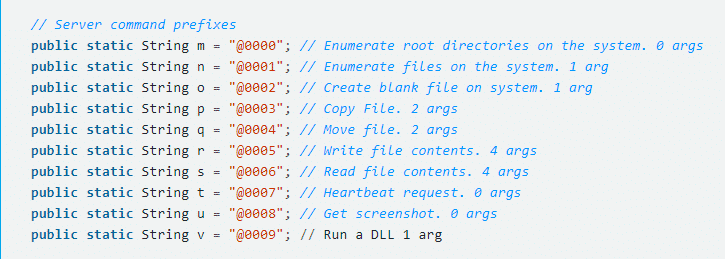

CrossRAT, em seguida, implementa mecanismos específicos do sistema operacional automaticamente que é executado de tempos em tempos, sempre que o sistema infectado for reiniciado e se registra no servidor C & C, permitindo que os crackers possam ter o acesso remoto e assim enviem comandos para obter dados. Conforme relatado pelos pesquisadores da Lookout, o CrossRAT distribuída pelo grupo de crackers Dark Caracal se conecta ao ‘flexberry (dot) com’ na porta 2223, cuja informação está codificada no arquivo ‘crossrat/k.class’.

O malware foi projetado com algumas capacidades básicas de vigilância, que são ativadas somente quando recebidos os respectivos comandos predefinidos do servidor C & C. Curiosamente, Patrick percebeu que o CrossRAT também foi programado para usar ‘jnativehook’ , uma biblioteca Java de código aberto para detectar eventos do teclado e mouse, mas o malware não possui nenhum comando predefinido para ativar este keylogger.

Como verificar se o seu sistema esta infectado com CrossRAT?

Como o CrossRAT infecta o seu sistema de forma específica de acordo com o sistema operacional, a detecção do malware dependerá do sistema operacional que você está executando.

Para Windows:

Verifique a chave de registro ‘HKCU\Software\Microsoft\Windows\CurrentVersion\Run\’.

Se infectado, ele conterá um comando que inclua o java, -jar e mediamgrs.jar.

Para MacOS:

Verifique o arquivo jar, mediamgrs.jar, em ~ /Library.

Procure também o agente de lançamento em /Library/LaunchAgents ou ~/Library/LaunchAgents chamado mediamgrs.plist.

Para Linux:

Verifique o arquivo jar, mediamgrs.jar, em /usr/var.

Procure também um arquivo ‘autostart’ no ~/.config/autostart provavelmente chamado mediamgrs.desktop.

No momento da escrita deste artigo, nenhuma distribuição GNU/Linux comentou o assunto, no entanto se você é um usuário que esta constantemente em grupos em vários aplicativos sociais, tome cuidado aonde clica e o que baixa através dos links que alguns usuários enviam.

Recomendamos que você somente siga instruções como baixar arquivos ou clicar em links, quando conhecer o usuário que esta prestando ajuda. Se estiver em um fórum clique no perfil do usuário observe se ele é um usuário novo e confira as referências, se for via Telegram ou grupos em diversos aplicativos, confira o nick e outros itens que permitem a identificação do usuários, sempre bom ficar de olho no que esta sendo passado.

Evite transtornos, caso você precise de ajuda temos o nosso grupo no Telegram, atualmente temos mais de 1200 usuários por lá, para encontrar em nosso grupo público de usuário basta ter o Telegram instalado em seu smartphone ou desktop, e procurar por @sitesempreupdate ou se preferir, também entre em nosso canal de notícias no Telegram, busque por @sempreupdate e receba nossas notícias, as de nossos parceiros e eventuais avisos e dicas.