Uma vulnerabilidade crítica (CVE-2019-6116) acaba de ser descoberta no Ghostscript. Este é um conjunto de ferramentas para processar, converter e gerar documentos em PostScript e PDF (Adobe Portable Document Format’). Veja neste post que foi descoberta vulnerabilidade crítica do Ghostscript.

O Ghostscript permite apresentar dados de PS e PDF na tela e também traduzi-los para que possam ser impressos com capacidade gráfica usando o driver da dita impressora.

Ele possui uma série de dispositivos de controle para diferentes tipos de impressoras. Se gs -h for indicado na linha de comando do sistema operacional, uma grande quantidade de informações sobre a versão instalada do Ghostscript aparecerá no computador. Entre elas, você encontrará os dispositivos mencionados anteriormente.

Problema se expande

Esse problema também afeta diretamente o GSview, já que esta é uma interface gráfica do Ghostscript. Ela permitirá que você acesse e interaja com o último para a correta visualização dos arquivos PDF.

Nesses programas, pode-se dizer que eles funcionam de maneira complementar.Portanto, ambos devem ser instalados; primeiro ‘Ghostscript’, e depois ‘GSview’, já que é o “add-on da interface do usuário” para o anterior.

Sobre o problema

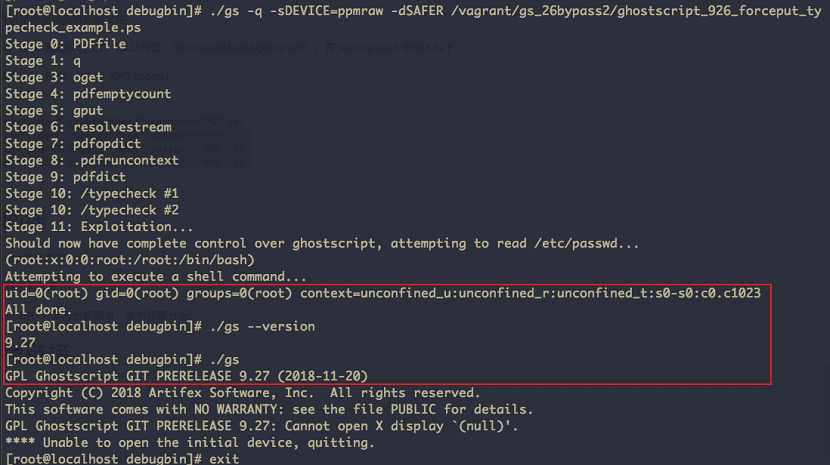

Essa nova vulnerabilidade permite que o invasor execute código arbitrário no sistema ao processar documentos especialmente projetados.

Esta é uma vulnerabilidade perigosa descoberta no Ghostscript nos últimos 6 meses. Desta vez, para omitir o modo de isolamento “-dSAFER”, são utilizadas as características de processamento de rotina com pseudo-operadores.

O problema se manifesta na versão mais recente do 9.26 e, até agora, só é resolvido com a instalação de 6 patches, que podemos ver nos links a seguir ( 1 , 2 , 3 , 4 , 5 e 6 ).

Distribuições já resolveram o problema

Em diferentes distribuições, o problema já foi resolvido. Este é o caso do SUSE, openSUSE, Ubuntu e RHEL. Porém, o problema permanece não corrigido em distribuições como Debian e Fedora.

Diante desse problema, foi feita uma tentativa de criar uma exploração de protótipo que está disponível para teste em seus sistemas . Isso é disponibilizado no link a seguir.

Este problema é detalhado em openwall (você pode consultá-lo aqui). Os relatórios mostram que o problema está nas sub-rotinas dentro dos pseudo-operadores.

É importante mencionar que as vulnerabilidades no Ghostscript representam um risco maior, já que esse pacote é usado em muitos aplicativos populares para processar os formatos PostScript e PDF.

Para ter uma ideia da magnitude do problema, o Ghostscript é chamado durante a criação de miniaturas na área de trabalho, durante a indexação de fundo dos dados e na conversão de imagens.

Para um ataque ser bem-sucedido em muitos casos, basta fazer o download do arquivo com o exploit ou navegar no diretório no Nautilus.

Como aplicar uma solução para este problema?

Em primeiro lugar, foi recomendado alterar temporariamente o nome do arquivo executável /usr/bin/evince-thumbnailer usando o gerador automático de miniaturas de imagens do GNOME e do ImageMagick.

Além disso, precisa desabilitar o processamento de formatos PS, EPS, PDF e XPS para o ImageMagick.

Do mesmo modo, outra solução recomendada que deve ser executada é adicionar a seguinte configuração ao arquivo localizado em /etc/ImageMagick/policy.xml

‹policy domain="coder" rights="none" pattern="PS" /› ‹policy domain="coder" rights="none" pattern="PS2" /› ‹policy domain="coder" rights="none" pattern="PS3" /› ‹policy domain="coder" rights="none" pattern="EPS" /› ‹policy domain="coder" rights="none" pattern="PDF" /› ‹policy domain="coder" rights="none" pattern="XPS" /›