Especialistas alertam que as vulnerabilidades divulgadas do Ivanti Connect Secure VPN e do Policy Secure são exploradas massivamente. As vulnerabilidades de zero dia foram rastreadas como CVE-2023-46805 e CVE-2024-21887) no Connect Secure (ICS) e no Policy Secure e são usadas para executar remotamente comandos arbitrários em gateways direcionados.

Vulnerabilidades do Ivanti Connect Secure VPN sendo exploradas massivamente

A falha CVE-2023-46805 (pontuação CVSS 8.2) é um problema de desvio de autenticação que reside no componente web do Ivanti ICS 9.x, 22.xe Ivanti Policy Secure. Um invasor remoto pode acionar a vulnerabilidade para acessar recursos restritos, ignorando as verificações de controle. Já a segunda falha, rastreada como CVE-2024-21887 (pontuação CVSS 9.1) é uma vulnerabilidade de injeção de comando em componentes web do Ivanti Connect Secure (9.x, 22.x) e Ivanti Policy Secure. Um administrador autenticado pode explorar o problema enviando solicitações especialmente criadas e executando comandos arbitrários no dispositivo.

Um invasor pode encadear as duas falhas para enviar solicitações especialmente criadas para sistemas não corrigidos e executar comandos arbitrários. E, de acordo com a Ivanti em um comunicado:

Se a CVE-2024-21887 for usado em conjunto com a CVE-2023-46805, a exploração não requer autenticação e permite que um agente de ameaça crie solicitações maliciosas e execute comandos arbitrários no sistema.

A empresa está fornecendo mitigação e confirmou que está trabalhando no desenvolvimento de um patch de segurança. Os patches finais estarão disponíveis a partir de 19 de fevereiro.

Exploração das falhas

Os pesquisadores da Volexity observaram agentes de ameaças explorando ativamente os dois dias zero na natureza. Em dezembro de 2023, a Volexity investigou um ataque em que um invasor colocava webshells em vários servidores web internos e externos.

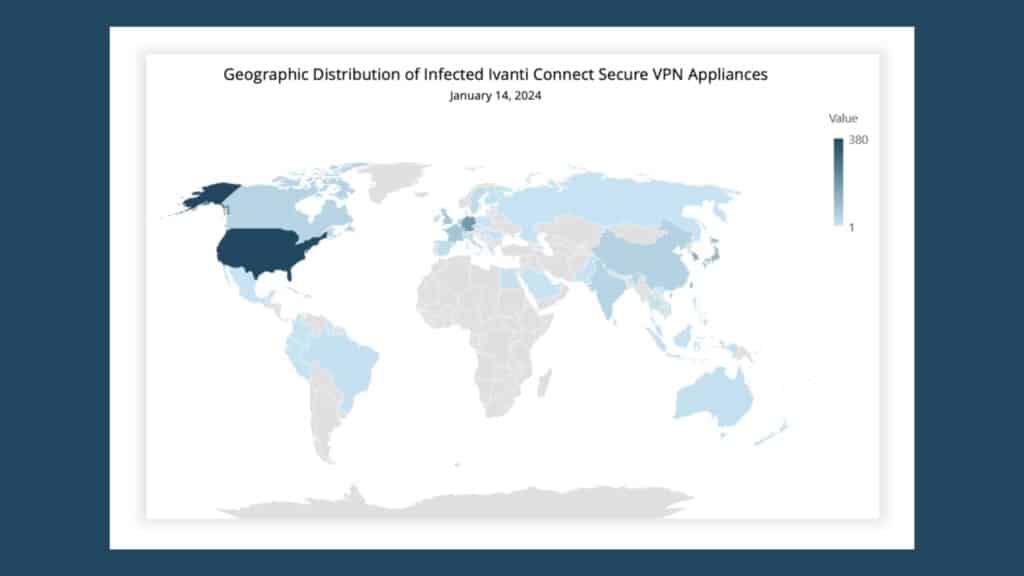

Desde o seu primeiro relatório, os pesquisadores da Volexity receberam muitos relatórios de organizações em todo o mundo que encontraram sinais de comprometimento por meio de detecções de arquivos incompatíveis. A empresa de segurança também desenvolveu “uma maneira de verificar dispositivos” em busca de indicadores de comprometimento. A Volexity confirmou que a exploração destas vulnerabilidades está agora generalizada, tendo encontrado evidências de comprometimento de mais de 1.700 dispositivos em todo o mundo.

Os pesquisadores também relataram que os agentes de ameaças rastreados como UTA0178 (também conhecido como UNC5221) estão explorando ativamente as vulnerabilidades e tentando explorar ativamente os dispositivos.

Os alvos abrangem todo o mundo e incluem pequenas empresas e grandes organizações. A lista de alvos inclui várias empresas da Fortune 500 que operam em vários setores industriais, tais como: governo global e departamentos militares; empresas nacionais de telecomunicações; empreiteiros de defesa; empresas de tecnologia; instituições bancárias, financeiras e contábeis; serviços de consultoria em todo o mundo e; entidades aeroespaciais, de aviação e de engenharia.

A análise dos logs de vários dispositivos VPN ICS revelou prováveis tentativas de exploração por outros atores de ameaças, com segurança operacional visivelmente pior do que UTA0178. A Volexity também observou suspeita de tentativa de exploração de outro ator de ameaça rastreado como UTA0188.