Um novo alerta de segurança foi emitido por pesquisadores de segurança. Eles alertam que os plug-ins do WordPress Advanced Custom Fields e Advanced Custom Fields Pro com milhões de instalações, apresentam falha e são vulneráveis ??a ataques de script entre sites (XSS).

Plug-ins do WordPress com bugs que permitem ataques XSS a sites

Os dois plug-ins estão entre os criadores de campos personalizados mais populares do WordPress, com 2.000.000 de instalações ativas em sites em todo o mundo. O pesquisador do Patchstack, Rafie Muhammad, descobriu a vulnerabilidade XSS refletida de alta gravidade em 2 de maio de 2023, à qual foi atribuído o identificador CVE-2023-30777.

Os bugs XSS geralmente permitem que os invasores injetem scripts maliciosos em sites visualizados por outras pessoas, resultando na execução de código no navegador da Web do visitante. Patchstack diz que a falha XSS pode permitir que um invasor não autenticado roube informações confidenciais e aumente seus privilégios em um site WordPress afetado.

Observe que esta vulnerabilidade pode ser acionada em uma instalação ou configuração padrão do plug-in Advanced Custom Fields.

O XSS também só pode ser acionado por usuários logados que tenham acesso ao plug-in Advanced Custom Fields.

Patchstack

Isso significa que o invasor não autenticado ainda teria que fazer a engenharia social de alguém com acesso ao plug-in para visitar uma URL maliciosa para acionar a falha. O desenvolvedor do plug-in foi notificado sobre o problema após a descoberta do Patchstack e lançou uma atualização de segurança em 4 de maio de 2023, na versão 6.1.6.

A falha do XSS

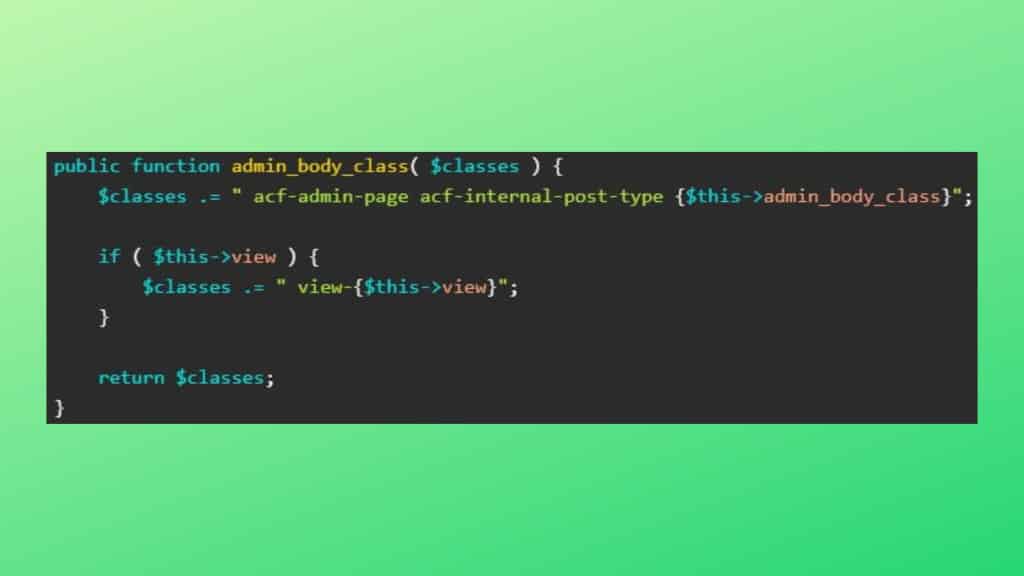

A falha CVE-2023-30777 decorre do manipulador de função ‘admin_body_class’, que não conseguiu limpar adequadamente o valor de saída de um gancho que controla e filtra as classes CSS (design e layout) para a tag do corpo principal na área de administração do WordPress sites.

Um invasor pode aproveitar uma concatenação de código direta insegura no código do plug-in, especificamente a variável ‘$this?view’, para adicionar código prejudicial (cargas DOM XSS) em seus componentes que passarão para o produto final, uma string de classe.

A função de limpeza usada pelo plug-in, ‘sanitize_text_field’, não interromperá o ataque porque não detectará a injeção de código malicioso. O desenvolvedor corrigiu a falha na versão 6.1.6 implementando uma nova função chamada ‘esc_attr’ que sanitiza adequadamente o valor de saída do gancho admin_body_class, portanto, impedindo o XSS.

Todos os usuários de Advanced Custom Fields e Advanced Custom Fields Pro são aconselhados a atualizar para a versão 6.1.6 ou posterior o mais rápido possível.