Bilhões de dispositivos Windows e Linux são afetados por uma séria vulnerabilidade do carregador de inicialização GRUB2. Esse problema pode ser explorado para instalar malware persistente e furtivo, revelou a empresa de segurança de firmware Eclypsium. Então, uma falha no chamado ‘BootHole’ permite a instalação de malware e afeta bilhões de dispositivos, sejam Windows ou Linux.

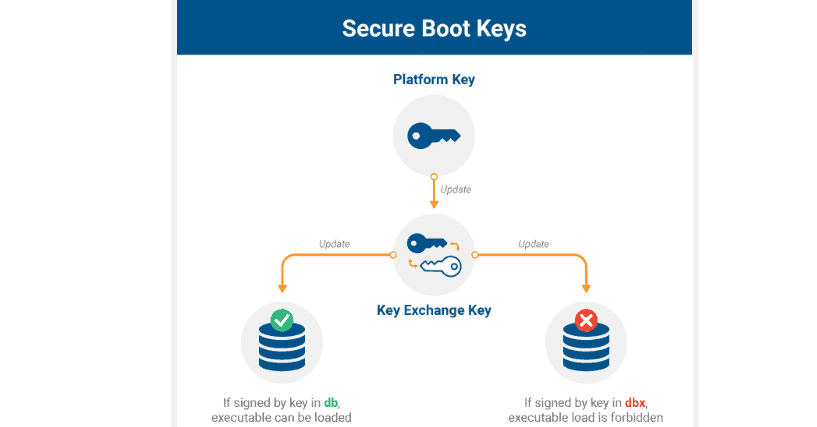

A vulnerabilidade, rastreada como CVE-2020-10713 e chamada BootHole, tem uma pontuação CVSS de 8.2. Segundo a empresa Eclypsium, o problema afeta todos os sistemas operacionais que usam o GRUB2 com Secure Boot, um mecanismo projetado para proteger o processo de inicialização contra ataques. De fato, a empresa diz que a falha afeta as máquinas que usam o Secure Boot, mesmo que não estejam usando o GRUB2.

Quase todas as versões assinadas do GRUB2 são vulneráveis, o que significa que praticamente todas as distribuições Linux são afetadas, explicou Eclypsium em seu relatório. Além disso, o GRUB2 suporta outros sistemas operacionais, kernels e hipervisores como o Xen. O problema também se estende a qualquer dispositivo Windows que use a Inicialização segura com a autoridade de certificação UEFI de terceiros da Microsoft padrão.

A empresa diz que a vulnerabilidade afeta a maioria dos dispositivos de laptop, desktop, estação de trabalho e servidor, bem como dispositivos e equipamentos de rede usados nos setores de saúde, industrial e financeiro.

Falha no ‘BootHole’ permite a instalação de malware e afeta bilhões de dispositivos

Os responsáveis pelas ameaças podem explorar essa vulnerabilidade para instalar bootkits ou gerenciadores de inicialização mal-intencionados que lhes dariam o controle do dispositivo de destino. Os pesquisadores do Eclypsium observaram que a exploração da vulnerabilidade requer privilégios de administrador no dispositivo de destino. No entanto, a exploração bem-sucedida permite que o invasor obtenha privilégios ainda mais altos e se instale de forma definitiva no sistema.

O BootHole foi descrito como uma falha de estouro de buffer relacionada a como o GRUB2 analisa seu arquivo de configuração grub.cfg. Um invasor pode modificar esse arquivo, que é um arquivo de texto não assinado normalmente encontrado na partição do sistema EFI, para garantir que seu código malicioso seja executado no ambiente UEFI, antes do carregamento do sistema operacional. Isso permite ao invasor executar malware, modificar o processo de inicialização ou corrigir diretamente o kernel do sistema operacional.

Canonical também analisa problema

Após a descoberta pela Eclypsium da vulnerabilidade do BootHole, a equipe de segurança da Canonical também analisou o GRUB2. A empresa identificou várias outras falhas de segurança, todas classificadas como de gravidade média.

O Eclypsium coordenou a divulgação da vulnerabilidade com distribuições Microsoft, Linux, UEFI Security Response Team, OEMs, CERTs, VMware, Oracle e outros fornecedores de software impactados. Espera-se que muitos deles lancem avisos ou atualizações sobre o BootHole e outros problemas do GRUB2.

A mitigação exigirá que novos gerenciadores de inicialização sejam assinados e implantados, e os gerenciadores de inicialização vulneráveis devem ser revogados para impedir que os adversários usem versões vulneráveis e antigas em um ataque. Provavelmente será um processo longo e levará um tempo considerável para que as organizações concluam as correções, explicou a empresa.

Security Week