Falhas identificadas em aplicativos móveis expuseram os modelos de carros Hyundai e Genesis a ataques remotos que permitiam desbloquear e até ligar os veículos. Os modelos afetados são os lançados após 2012.

Carros da Hyundai desbloqueados e ligados remotamente graças a falhas no aplciativo

Pesquisadores de segurança do Yuga Labs (Via: Bleeping Computer) descobriram os problemas e exploraram superfícies de ataque semelhantes na plataforma de “veículo inteligente” SiriusXM usada em carros de outros fabricantes (Toyota, Honda, FCA, Nissan, Acura e Infinity) que permitiam “desbloquear remotamente, iniciar, localize, pisque e buzine” para eles.

Até o momento, os pesquisadores não publicaram descrições técnicas detalhadas de suas descobertas, mas compartilharam algumas informações no Twitter, em dois tópicos separados.

Problemas com a Hyundai

Os aplicativos móveis da Hyundai e Genesis, denominados MyHyundai e MyGenesis, permitem que usuários autenticados iniciem, parem, tranquem e destranquem seus veículos.

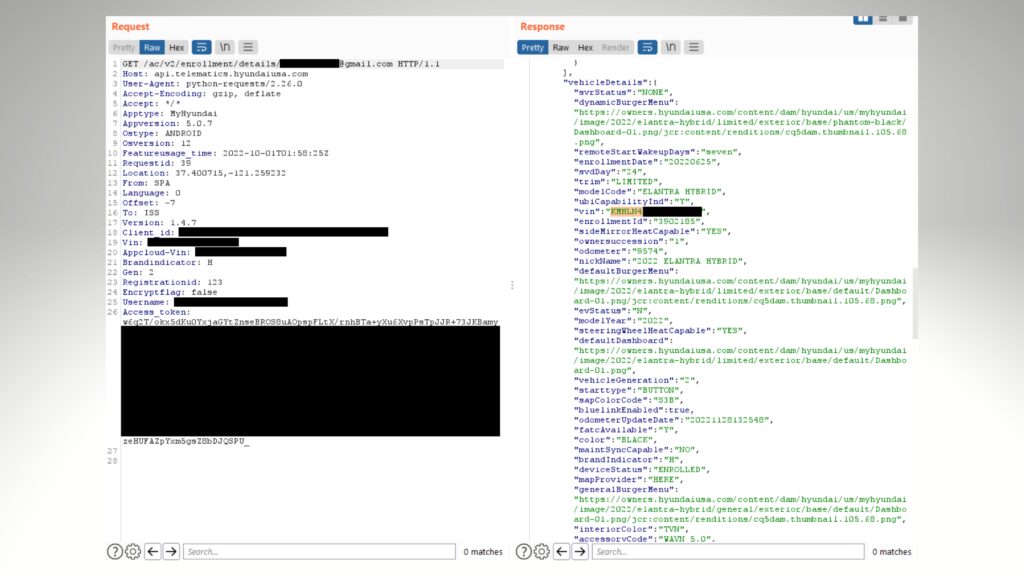

Depois de interceptar o tráfego gerado pelos dois aplicativos, os pesquisadores o analisaram e conseguiram extrair chamadas de API para uma investigação mais aprofundada. Eles descobriram que a validação do proprietário é feita com base no endereço de e-mail do usuário, que foi incluído no corpo JSON das solicitações POST.

Em seguida, os analistas descobriram que o MyHyundai não exigia confirmação por e-mail no momento do registro. Eles criaram uma nova conta usando o endereço de e-mail do alvo com um caractere de controle adicional no final. Por fim, eles enviaram uma solicitação HTTP para o endpoint da Hyundai contendo o endereço falsificado no token JSON e o endereço da vítima no corpo JSON, ignorando a verificação de validade.

Para verificar se poderiam usar esse acesso para um ataque ao carro, eles tentaram destravar um carro Hyundai usado para a pesquisa. Alguns segundos depois, o carro destrancou. O ataque em várias etapas acabou sendo inserido em um script Python personalizado, que precisava apenas do endereço de e-mail do alvo para o ataque.

Problemas do SiriusXM

SiriusXM é, entre outras coisas, um provedor de serviços de telemática veicular usado por mais de 15 fabricantes de automóveis. O fornecedor afirma operar 12 milhões de carros conectados que executam mais de 50 serviços em uma plataforma unificada.

Os analistas do Yuga Labs descobriram que os aplicativos móveis para Acura, BMW, Honda, Hyundai, Infiniti, Jaguar, Land Rover, Lexus, Nissan, Subaru e Toyota usam a tecnologia SiriusXM para implementar recursos de gerenciamento remoto de veículos.

Eles inspecionaram o tráfego de rede do aplicativo da Nissan e descobriram que era possível enviar solicitações HTTP forjadas para o endpoint apenas conhecendo o número de identificação do veículo (VIN) do alvo. A resposta à solicitação não autorizada continha o nome, número de telefone, endereço e detalhes do veículo do alvo.

O BleepingComputer entrou em contato com a Hyundai e a SiriusXM para perguntar se os problemas acima foram explorados contra clientes reais, mas não recebeu uma resposta até o momento da publicação.