Os ataques cibernéticos estão ficando ainda mais refinados. Os cibercriminosos estão avançando em direção a ataques com malware que podem executar códigos da unidade de processamento gráfico (GPU) de um sistema comprometido. O BleepingComputer (BP) aponta que um cibercriminoso vendeu uma ferramenta para ocultar malware em GPUs.

Embora o método não seja novo e o código de demonstração tenha sido publicado antes, os projetos até agora vieram do mundo acadêmico ou eram incompletos e não refinados. O BP aponta que, no início de agosto, a prova de conceito (PoC) foi vendida em um fórum de hackers, potencialmente marcando a transição dos cibercriminosos para um novo nível de sofisticação para seus ataques.

Código testado em GPUs Intel, AMD e Nvidia

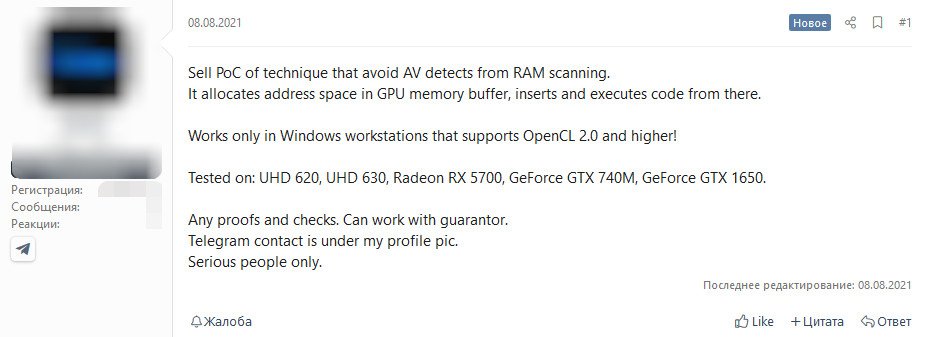

Em uma breve postagem em um fórum de hackers, segundo o BP, alguém se ofereceu para vender a prova de conceito (PoC) para uma técnica que eles dizem manter o código malicioso protegido de soluções de segurança que varrem a RAM do sistema. Segundo o site, o vendedor forneceu apenas uma visão geral de seu método, dizendo que ele usa o buffer de memória da GPU para armazenar código malicioso e executá-lo a partir daí.

De acordo com o anunciante, o projeto funcionaria apenas em sistemas Windows que suportem as versões 2.0 e superiores do framework OpenCL para execução de código em vários processadores, inclusive GPUs. A postagem também mencionou que o autor testou o código em placas de vídeo da Intel (UHD 620/630), Radeon (RX 5700) e GeForce (GTX 740M (?), GTX 1650).

Anúncio de venda de ferramenta para ocultar malware em GPUs

O anúncio da venda da ferramenta para ocultar malware em GPUs foi feita pelo cibercriminoso em 8 de agosto. Cerca de duas semanas depois, em 25 de agosto, o vendedor respondeu que havia vendido a PoC sem revelar os termos do negócio, relata o BP.

Outro membro do fórum de hackers indicou que malware baseado em GPU já havia sido feito antes, apontando para JellyFish, um PoC de seis anos para um rootkit de GPU baseado em Linux.

O BP relata ainda que, em um tweet no domingo, pesquisadores do repositório de ameaças VX-Underground disseram que o código malicioso permite a execução binária pela GPU em seu espaço de memória. Eles também acrescentaram que irão demonstrar a técnica em um futuro próximo.

Não há detalhes sobre o negócio, quem o comprou e quanto pagou. Apenas o vendedor informa que vendeu o malware a uma parte desconhecida.