Já pensou ter os dados do seu iPhone roubados por um espião? Uma divulgação do Google Project Zero dá detalhes de uma exploração do iOS onde seria possível que hackers invadam o iPhone remotamente via Wi-Fi e roube dados confidenciais. E o pior, sem que haja interação com o usuário. Assim, segundo o Google Project Zero, é possível hackear o iPhone explorando essa falha.

Detalhes técnicos de um bug crítico “wormable” do iOS, provavelmente o responsável pela permissão da invasão remota, dando ao hacker controle sobre o dispositivo foi revelada por Ian Beer, um dos integrantes da equipe do Google Project Zero.

E de onde vem essa falha que permite hackear o iPhone?

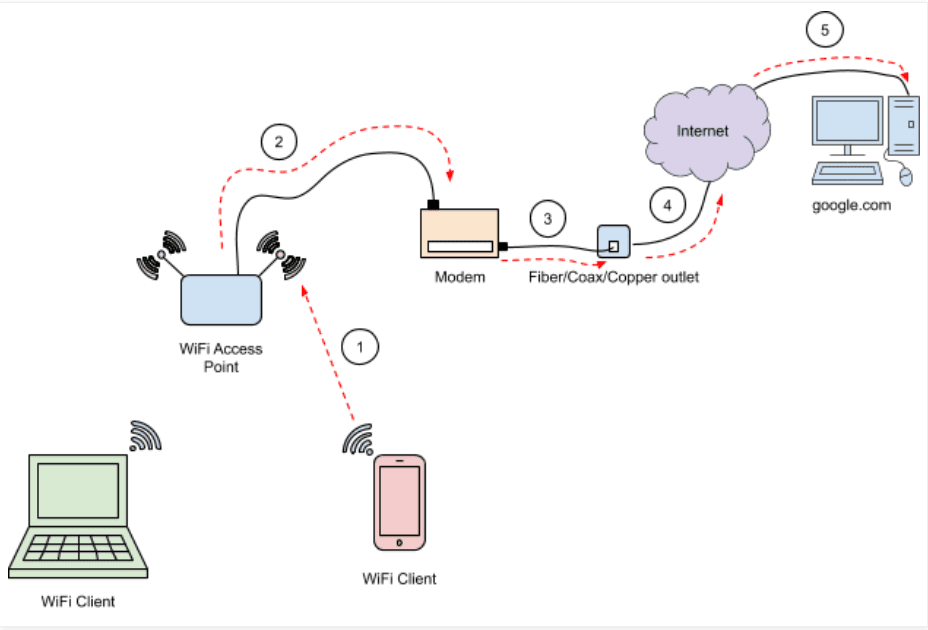

Segundo Beer, a brecha para o ataque de hackers decorre de um erro de programação de estouro de buffer bastante comum no código C++ no kernel analisando dados não confiáveis, expostos a invasores remotos. Beer demonstrou a exploração em um ambiente de teste utilizando um iPhone 11 Pro, um Raspberry Pi e dois adaptadores Wi-Fi diferentes. O pesquisador conseguiu acessar remotamente a memória arbitrária do kernel, ler, escrever e injetar cargas de shellcode na memória do kernel, ignorando a defesa das vítimas.

A falha, rastreada como CVE-2020-3843,é um problema que atinge a privacidade dos usuários, já que possibilita o acesso a fotos e outros dados confidenciais, incluindo e-mail e mensagens privadas. Para contornar a situação, a Apple realizou o lançamento de uma série de atualizações.

Como funcionou o teste do especialista?

O especialista do Google, inicialmente criou 100 contatos aleatórios com quatro identificadores de contato, como e-mail pessoal e de trabalho, números de telefone pessoal e de trabalho.

Criados os contatos, o alvo foi a estrutura AirDrop BTLE para habilitar a interface AWDL forçando o valor de hash de um contato a partir da lista dos 100 contatos armazenados dentro do dispositivo. Feito isso, o invasor acionou o estouro do buffer para obter acesso ao dispositivo e executar um implante de código malicioso como raiz para obter controle total no dispositivo móvel.

Beer destacou não saber se esses ataques estavam sendo explorados, porém, ressaltou que os fornecedores dessa exploração pareciam tomar conhecimento dessas correções. “Eu não tenho nenhuma evidência de que essas questões foram exploradas na natureza; Eu mesmo os encontrei através da engenharia reversa manual. Mas sabemos que os vendedores dessa exploração pareciam tomar conhecimento dessas correções”, diz o especialista.

Detalhes técnicos sobre a falha

Detalhes da falha foram publicadas por pesquisadores da empresa de segurança Synacktiv, explicando que ela havia sido ligadas a duas outras falhas.

As três vulnerabilidades ligadas no ataque são: um problema de corrupção de memória na biblioteca FontParser que foi explorado para alcançar a execução remota de código; um vazamento de memória que concedeu a um aplicativo malicioso privilégios para executar código arbitrário e; um tipo de problema de confusão no kernel.

Para maiores detalhes, consulte o link CVE-2020-27950.

Conclusão

A falha foi abordada pela Apple em uma série de atualizações de segurança empurradas como parte do iOS 13.3.1, macOS Catalina 10.15.3e watchOS 5.3.7 no início deste ano. A Apple apontou que a grande maioria dos usuários de iOS mantém seus dispositivos atualizados o que contornaria a situação e os usuários escapariam dessa susceptibilidade a ataques.