O grupo de hackers WatchDog está realizando uma nova campanha de cryptojacking com técnicas avançadas para intrusão, propagação semelhante a worms e evasão de software de segurança. O grupo de hackers tem como alvo endpoints expostos da API do Docker Engine e servidores Redis e pode rapidamente mudar de uma máquina comprometida para toda a rede. Assim, pesquisadores descobriram que um grupo de hackers WatchDog lança nova campanha de cryptojacking do Docker.

O objetivo dos agentes de ameaças é gerar lucro minerando criptomoedas usando os recursos computacionais disponíveis de servidores mal protegidos.

Pesquisadores do Cado Labs descobriram a nova campanha de hackers, analisando as táticas distintas do agente da ameaça e estão confiantes sobre sua atribuição ao WatchDog.

Um ataque em vários estágios

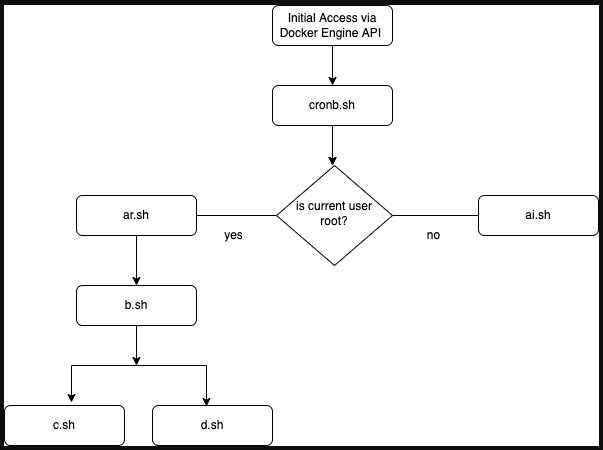

O WatchDog inicia os ataques comprometendo os endpoints da API do Docker Engine mal configurados com uma porta aberta 2375, dando a eles acesso ao daemon nas configurações padrão.

A partir daí, o WatchDog pode listar ou modificar contêineres e executar comandos shell arbitrários neles. O primeiro shell script que os hackers executam é o “cronb.sh”, que verifica o status de infecção do host, lista os processos e busca a carga útil do segundo estágio, “ar.sh”.

Este segundo script usa o seqüestro de comando ps para executar um script de shell de ocultação de processo. Além disso, ele realiza manipulação de carimbo de data/hora (“timestomping”) em logs de execução de shell para enganar especialistas forenses.

Essa carga também contém um removedor do Alibaba Cloud Agent para desabilitar o sistema de segurança no serviço de nuvem específico.

Grupo de hackers WatchDog lança nova campanha de cryptojacking do Docker

Por fim, uma carga útil do minerador XMRig é descartada na máquina comprometida e uma unidade de serviço systemd é adicionada para persistência. Para que tudo isso aconteça, a conta de usuário alavancada pelos hackers precisa ter privilégios de root.

A carga útil do terceiro estágio incorpora zgrab, masscan e pnscan para pesquisar na rede pontos de articulação válidos e baixa os dois scripts finais responsáveis pela propagação, “c.sh” e “d.sh”.

Eles são armazenados em um diretório recém-criado chamado “…”, que é fácil de perder devido à sua aparência semelhante ao alias do diretório pai, tornando mais provável que seja ignorado durante uma inspeção.

O primeiro script, “c.sh”, desabilita o SELinux e configura “ulimit” e “iptables” para estabelecer comunicação com servidores Redis na rede enquanto corta todos os outros acessos externos.

O segundo script, “d.sh”, é semelhante, mas em vez do Redis, ele tem como alvo outros endpoints da API do Docker Engine e os infecta com um contêiner Alpine Linux que executa o script de acesso inicial, “cronb.sh”.

Grupo de hackers WatchDog lança nova campanha de cryptojacking do Docker

Muitos dos scripts usados pelo WatchDog contêm logotipos e referências para um grupo de hackers rival conhecido como TeamTNT, indicando que o WatchDog provavelmente roubou as ferramentas de seu rival.

Cado destaca vários pontos fortes que indicam sobreposição com a campanha de 2021 do WatchDog, como usar o mesmo endereço de carteira Monero para mineração, usar nomeação de diretório b2f628 em URLs e usar o domínio oracle zzhreceive[.]top e o uso de 1.0.4.tar. gz para a entrega da carga útil.

Além disso, os atores agora evitam usar cargas úteis de Golang que a Cado Security vinculou exclusivamente a eles, mais uma pista de atribuição.

Via BleepingComputer