Informações apontam que um grupo de hackers chinês tem explorado uma falha crítica do VMware, rastreada como CVE-2023-34048, como dia zero desde pelo menos o final de 2021, ou seja, uma exploração ativa há dois anos.

Falha VMware

A falha foi corrigida em outubro, com a VMware confirmando nesta quarta-feira que está ciente da exploração do CVE-2023-34048 em estado selvagem, embora não tenha compartilhado quaisquer outros detalhes sobre os ataques. No entanto, como revelou hoje a empresa de segurança Mandiant, a vulnerabilidade foi usada pelo grupo chinês de espionagem cibernética UNC3886 como parte de uma campanha relatada anteriormente, exposta em junho de 2023.

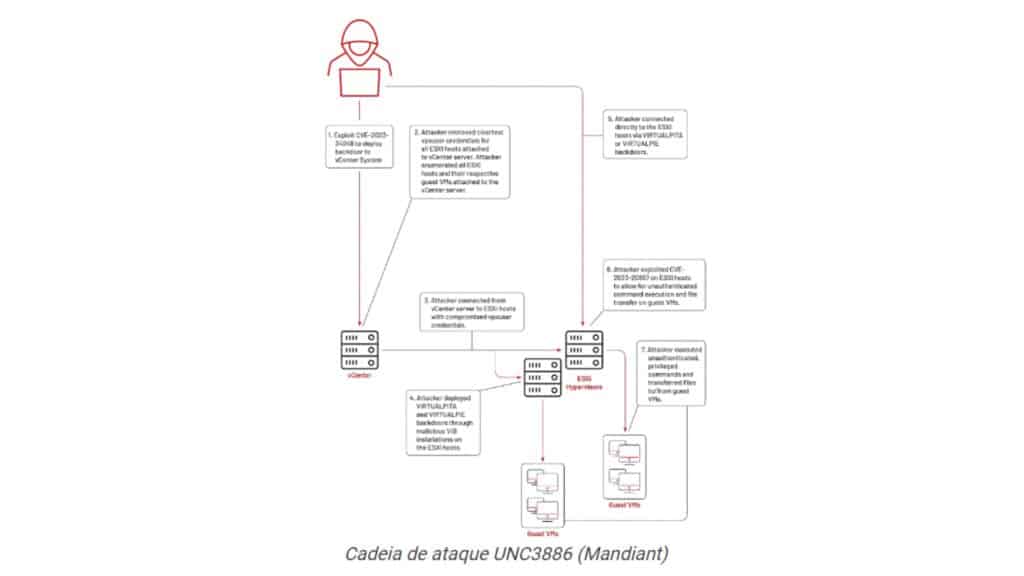

As informações apontam que os ciberespiões o usaram para violar os servidores vCenter de seus alvos e comprometer credenciais para implantar backdoors VirtualPita e VirtualPie em hosts ESXi por meio de vSphere Installation Bundles (VIBs) criados com códigos maliciosos.

Na próxima etapa, eles exploraram a falha de desvio de autenticação CVE-2023-20867 do VMware Tools para aumentar privilégios, coletar arquivos e exfiltrá-los de VMs convidadas. Embora, até agora, a Mandiant não soubesse como os invasores obtiveram acesso privilegiado aos servidores vCenter das vítimas, a ligação ficou evidente no final de 2023 por uma falha no serviço VMware vmdird minutos antes da implantação dos backdoors, que correspondia de perto à exploração CVE-2023-34048.

Embora relatado publicamente e corrigido em outubro de 2023, a Mandiant observou essas falhas em vários casos UNC3886 entre o final de 2021 e o início de 2022, deixando uma janela de aproximadamente um ano e meio para que este invasor tivesse acesso a esta vulnerabilidade.

A maioria dos ambientes onde essas falhas foram observadas tinham entradas de log preservadas, mas os core dumps ‘vmdird’ foram removidos.

As configurações padrão da VMware mantêm core dumps por um período indefinido de tempo no sistema, sugerindo que os core dumps foram removidos propositalmente pelo invasor na tentativa de encobrir seus rastros.

Mandiant

O grupo de hackers

UNC3886 é conhecido por se concentrar em organizações dos setores de defesa, governo, telecomunicações e tecnologia nos Estados Unidos e na região APJ. Os alvos favoritos dos ciberespiões chineses são falhas de segurança de zero dia em firewalls e plataformas de virtualização que não possuem recursos de detecção e resposta de endpoint (EDR) que facilitariam a detecção e o bloqueio de seus ataques.

Em março, a Mandiant revelou que também abusou de um dia zero Fortinet (CVE-2022-41328) na mesma campanha para comprometer dispositivos de firewall FortiGate e instalar backdoors Castletap e Thincrust anteriormente desconhecidos.