Descobriu-se que o grupo patrocinado pelo estado chinês conhecido como UNC3886 explora uma falha de dia zero nos hosts VMware ESXi para backdoor de sistemas Windows e Linux. Hackers chineses exploram VMware Zero-Day para backdoor de sistemas Windows e Linux.

A vulnerabilidade de desvio de autenticação do VMware Tools, rastreada como CVE-2023-20867 (pontuação CVSS: 3,9), “permitiu a execução de comandos privilegiados em VMs convidadas Windows, Linux e PhotonOS (vCenter) sem autenticação de credenciais de convidado de um host ESXi comprometido e nenhum registro padrão em VMs convidadas”, disse Mandiant .

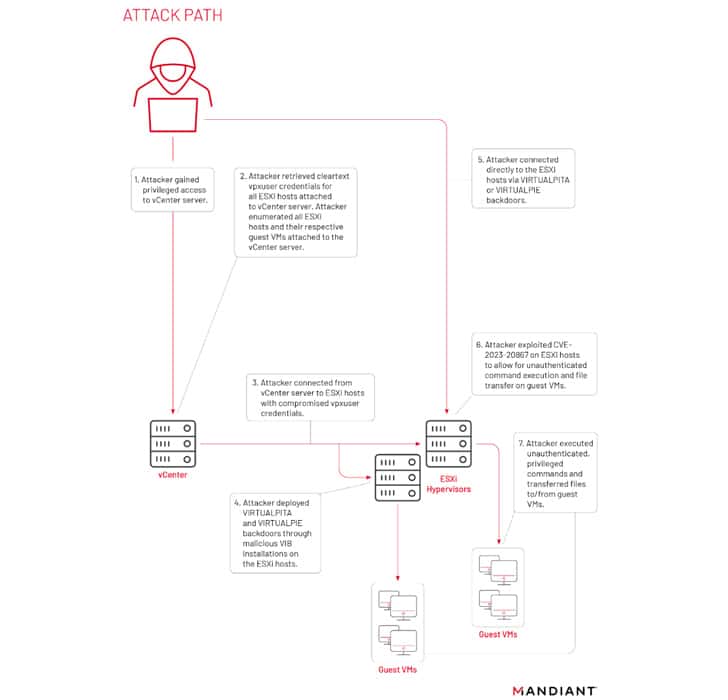

O UNC3886 foi inicialmente documentado pela empresa de inteligência de ameaças de propriedade do Google em setembro de 2022 como um agente de espionagem cibernética que infectava servidores VMware ESXi e vCenter com backdoors chamados VIRTUALPITA e VIRTUALPIE.

No início de março, o grupo estava vinculado à exploração de uma falha de segurança de gravidade média corrigida no sistema operacional Fortinet FortiOS para implantar implantes nos dispositivos de rede e interagir com o malware mencionado anteriormente.

O agente da ameaça foi descrito como um coletivo adversário “altamente hábil” visando organizações de defesa, tecnologia e telecomunicações nos EUA, Japão e região da Ásia-Pacífico.

“O grupo tem acesso a extensa pesquisa e suporte para entender a tecnologia subjacente dos dispositivos visados”, disseram os pesquisadores da Mandiant, destacando seu padrão de armar falhas em firewall e software de virtualização que não suportam soluções EDR.

Hackers chineses exploram VMware Zero-Day para backdoor de sistemas Windows e Linux

Como parte de seus esforços para explorar os sistemas ESXi, o agente da ameaça também foi observado coletando credenciais de servidores vCenter, bem como abusando do CVE-2023-20867 para executar comandos e transferir arquivos de e para VMs convidadas de um host ESXi comprometido.

Um aspecto notável do tradecraft do UNC3886 é o uso de soquetes Virtual Machine Communication Interface ( VMCI ) para movimento lateral e persistência contínua, permitindo assim que ele estabeleça um canal oculto entre o host ESXi e suas VMs convidadas.

“Este canal de comunicação aberto entre convidado e host, onde qualquer função pode atuar como cliente ou servidor, permitiu um novo meio de persistência para recuperar o acesso em um host ESXi backdoor, desde que um backdoor seja implantado e o invasor obtenha acesso inicial a qualquer máquina convidada”, disse a empresa.

O desenvolvimento ocorre quando o pesquisador do Summoning Team, Sina Kheirkhah, divulgou três falhas diferentes no VMware Aria Operations for Networks (CVE-2023-20887, CVE-2023-20888 e CVE-2023-20889) que podem resultar na execução remota de código.

“O UNC3886 continua a apresentar desafios aos investigadores, desativando e adulterando serviços de log, removendo seletivamente eventos de log relacionados à sua atividade”, acrescentou. “A limpeza retroativa dos atores de ameaças realizada dias após as divulgações públicas anteriores sobre suas atividades indica o quão vigilantes eles são”.