Os hackers estão conduzindo ataques em larga escala em sites WordPress para injetar scripts que forçam os navegadores dos visitantes a usar senhas de força bruta para outros sites. A campanha foi detectada pela primeira vez pela empresa de segurança cibernética Sucuri, que tem rastreado um ator de ameaça conhecido por violar sites para injetar scripts de drenagem de carteira criptografada.

Hackers estão conduzindo ataques em larga escala em sites WordPress

Os drenadores de carteira criptográfica são scripts maliciosos que roubam todas as criptomoedas e ativos quando alguém conecta sua carteira. Quando as pessoas visitam esses sites comprometidos, os scripts exibem mensagens enganosas para convencer os usuários a conectarem suas carteiras ao site. No entanto, uma vez feito isso, os scripts roubam todos os ativos contidos.

Esses scripts se tornaram muito comuns no ano passado, com agentes de ameaças criando sites Web3 falsos com drenadores de carteira. Eles então hackeiam contas X, criam vídeos no YouTube ou publicam anúncios do Google e X para promover os sites e roubar a criptomoeda dos visitantes. Os pesquisadores da Sucuri relataram que os agentes da ameaça estavam violando sites WordPress comprometidos para injetar o drenador de carteira AngelDrainer em múltiplas ondas de vários URLs, sendo o último ‘ dynamiclink[.]lol/cachingjs/turboturbo.js.’

No final de fevereiro, o agente da ameaça passou da drenagem de carteiras para o sequestro dos navegadores dos visitantes para aplicar força bruta em outros sites WordPress usando um script malicioso de um domínio recém-registrado ‘ dynamic-linx[.]com/chx.js ‘.

Construindo um exército de força bruta

De acordo com um novo relatório da Sucuri, o agente da ameaça está usando sites WordPress comprometidos para carregar scripts que forçam os navegadores dos visitantes a realizar ataques de força bruta para obter credenciais de contas em outros sites.

Um ataque de força bruta ocorre quando um agente de ameaça tenta fazer login em uma conta usando senhas diferentes para adivinhar a correta. Com as credenciais, o agente da ameaça pode roubar dados, injetar scripts maliciosos ou criptografar arquivos no site. Como parte desta campanha de hackers, os agentes da ameaça comprometem um site WordPress para injetar código malicioso nos modelos HTML. Quando os visitantes acessam o site, os scripts são carregados em seu navegador em https://dynamic-linx[.]com/chx.js.

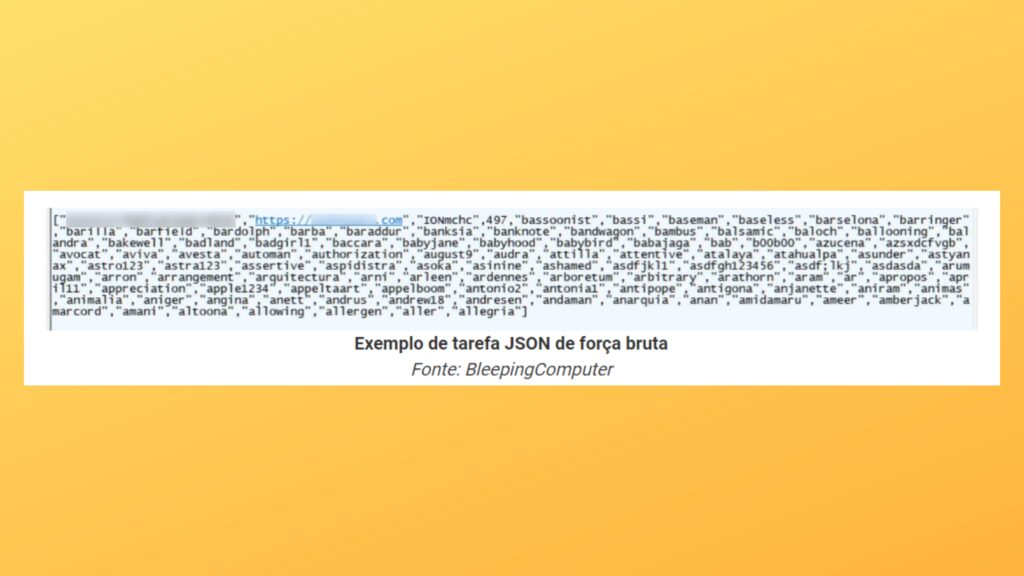

Esses scripts farão com que o navegador entre em contato silenciosamente com o servidor dos atores da ameaça em ‘https://dynamic-linx[.]com/getTask.php’ para receber uma tarefa de força bruta de senha. Esta tarefa vem na forma de um arquivo JSON contendo os parâmetros para o ataque de força bruta: um ID, o URL do site, o nome da conta, um número que indica o lote atual de senhas a serem utilizadas e cem senhas para serem testadas.

Assim que a tarefa for recebida, o script fará com que o navegador do visitante carregue silenciosamente um arquivo usando a interface XMLRPC do site WordPress usando o nome da conta e as senhas nos dados JSON.

Se a senha estiver correta, o script notificará o servidor do autor da ameaça de que uma senha foi encontrada para o site. O hacker pode então se conectar ao site para recuperar o arquivo carregado contendo o par de nome de usuário e senha codificados em base64. Enquanto a página permanecer aberta, o script malicioso fará com que o navegador se conecte repetidamente ao servidor do invasor e recupere uma nova tarefa para executar.

De acordo com o mecanismo de busca de código-fonte HTML PublicHTML , existem atualmente mais de 1.700 sites invadidos com esses scripts ou seus carregadores, fornecendo um enorme conjunto de usuários que serão involuntariamente recrutados para esse exército de força bruta distribuído.