Uma nova ameaça está afetando dispositivos macOS. Estamos falando de um malware de espionagem cibernética que não havia sido identificado até então. Ele atinge o macOS por meio do navegador Safari, também da Apple. O malware faz isso por meio de um ataque watering hole. Todos esses problemas foram relatados por pessoas que estariam envolvidas em movimentos pró democracia em Hong Kong, na China.

A empresa eslovaca de segurança cibernética ESET atribuiu a invasão a um ator com “grandes capacidades técnicas”. Segundo a empresa, a campanha de ataques atual corresponde a uma ofensiva digital semelhante à divulgada pelo Google Threat Analysis Group (TAG) em novembro de 2021.

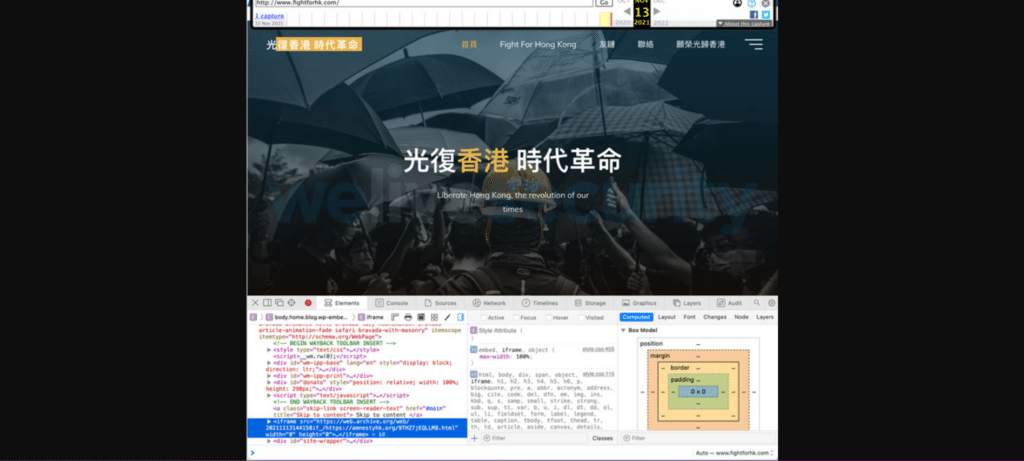

Desta vez, porém, houve o comprometimento de um site legítimo pertencente à D100 Radio. Esta é uma estação de rádio da Internet pró-democracia em Hong Kong. Os cibercriminosos injetaram frames inline maliciosos (também conhecidos como iframes). Isso ocorreu entre os dias 30 de setembro e 4 de novembro de 2021.

Na fase seguinte, o código adulterado atuou como um canal para carregar um arquivo Mach-O. Para fazer isso, se aproveitou de um bug de execução remota de código no WebKit que foi corrigido pela Apple em fevereiro de 2021 (CVE-2021-1789). “O exploit usado para obter a execução de código no navegador é bastante complexo e tinha mais de 1.000 linhas de código uma vez formatado bem”, disseram os pesquisadores da ESET.

Hackers infectam macOS com novo backdoor

O sucesso da execução remota de código do WebKit desencadeia a execução do binário Mach-O intermediário. Então, por sua vez, ele explora uma vulnerabilidade de escalonamento de privilégio local agora corrigida no componente do kernel (CVE-2021-30869) para executar o malware no próximo estágio como usuário root.

A sequência de infecção foi detalhada pelo Google TAG e terminou com a instalação de um implante chamado MACMA. No entanto, o malware entregue aos visitantes do site D100 Radio foi um novo backdoor do macOS que a ESET codinome DazzleSpy.

O malware fornece aos invasores “um grande conjunto de funcionalidades para controlar e exfiltrar arquivos de um computador comprometido”, explicaram os pesquisadores, além de incorporar vários outros recursos, incluindo:

- Informações do sistema de coleta;

- Executa comandos shell arbitrários;

- Despeja as Chaves do iCloud usando uma exploração CVE-2019-8526 se a versão do macOS for inferior a 10.14.4;

- Iniciar ou encerrar uma sessão de tela remota e

- Exclusão da máquina.

Esta campanha tem semelhanças com uma de 2020, onde o malware LightSpy iOS (descrito pela Trend Micro e Kaspersky) foi distribuído da mesma maneira, usando injeção de iframe em sites para cidadãos de Hong Kong, levando a uma exploração do WebKit, disseram os pesquisadores.

Portanto, não está muito claro se ambas as campanhas são do mesmo grupo.

Via The Hacker News