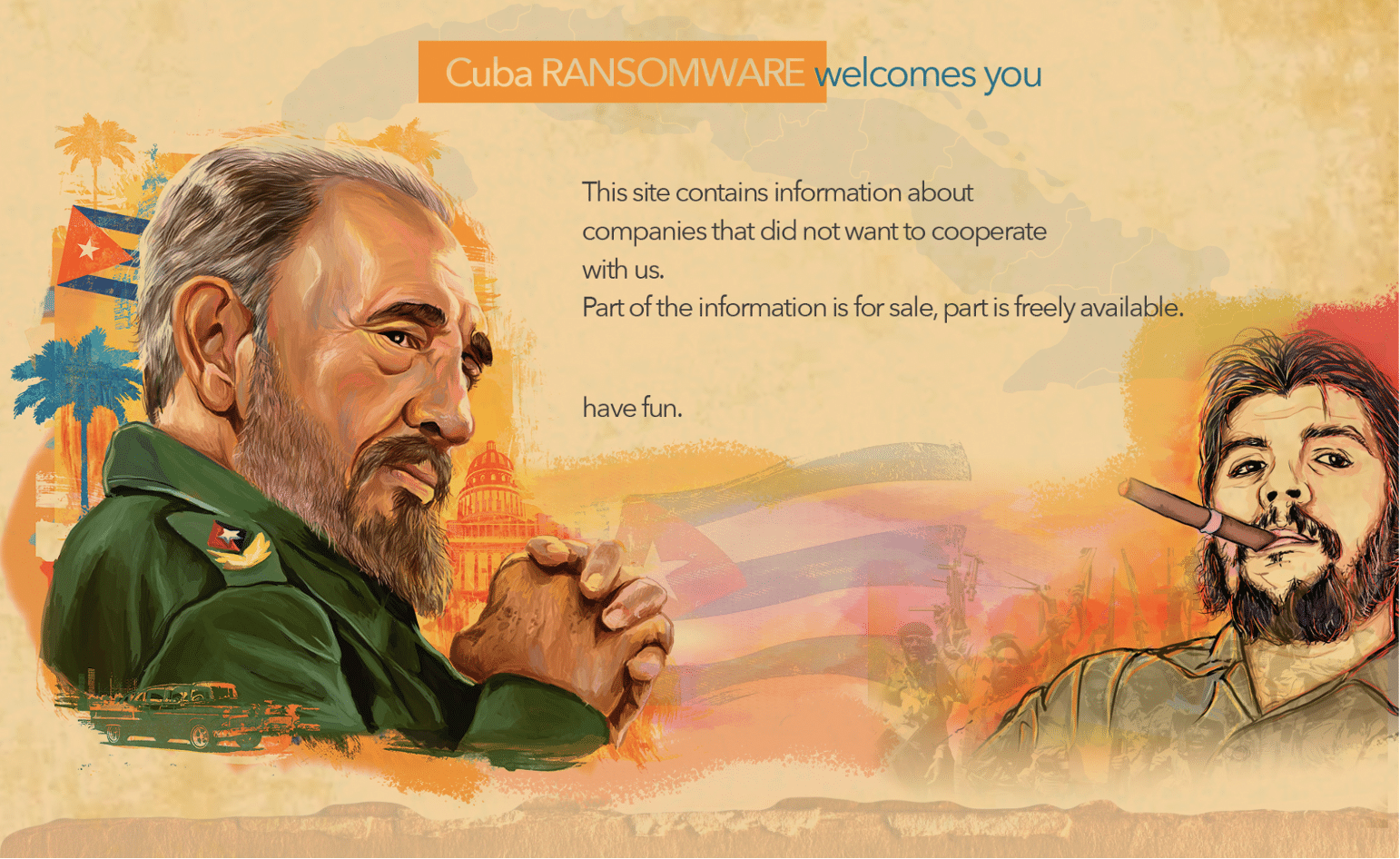

Há algumas décadas, Cuba se tornou uma pedra no sapato dos Estados Unidos. Ap´roveitanso-se da rivalidade, alguns hackers iniciaram uma operação ousada e invadiram servidores Microsoft Exchange para implementarem o ransomware Cuba. A operação explora as vulnerabilidades do Microsoft Exchange para obter acesso a redes corporativas e criptografar dispositivos.

A empresa de segurança cibernética Mandiant rastreia a gangue de ransomware como UNC2596 e o próprio ransomware como COLDDRAW. No entanto, o ransomware é mais comumente conhecido como Cuba.

Hackers invadem servidores Microsoft Exchange e implantam ransomware Cuba

Cuba é uma operação de ransomware lançada no final de 2019 e, embora tenha começado devagar, passou a ganhar velocidade em 2020 e 2021. Esse aumento na atividade levou o FBI a emitir um aviso de ransomware a Cuba em dezembro de 2021. O FBI alerta que a gangue invadiu 49 organizações de infraestrutura crítica nos EUA.

Em um novo relatório da Mandiant, os pesquisadores mostram que a operação de Cuba tem como alvo principalmente os Estados Unidos, seguidos pelo Canadá.

Como atuam os hackers

A gangue do ransomware Cuba foi vista aproveitando as vulnerabilidades do Microsoft Exchange para implantar web shells, RATs e backdoors para estabelecer sua presença na rede de destino desde agosto de 2021.

“A Mandiant também identificou a exploração de vulnerabilidades do Microsoft Exchange, incluindo ProxyShell e ProxyLogon, como outro ponto de acesso alavancado pelo UNC2596 provavelmente já em agosto de 2021”, explica Mandiant em um novo relatório.

Os backdoors implantados incluem Cobalt Strike ou a ferramenta de acesso remoto NetSupport Manager. Porém, o grupo também usa suas próprias ferramentas ‘Bughatch’, ‘Wedgecut’ e ‘eck.exe”, e Burntcigar’.

O Wedgecut vem na forma de um executável chamado “check.exe”. Esta é uma ferramenta de reconhecimento que enumera o Active Directory por meio do PowerShell.

Bughatch é um downloader que busca scripts e arquivos do PowerShell do servidor C&C. Para evitar a detecção, ele carrega na memória a partir de um URL remoto.

Burntcigar é um utilitário que pode encerrar processos no nível do kernel explorando uma falha em um driver Avast, que está incluído na ferramenta para um ataque “ traga seu próprio driver vulnerável”.

E tem mais

Finalmente, há um dropper somente de memória que busca as cargas acima e as carrega, chamado Termite. No entanto, essa ferramenta foi observada em campanhas de vários grupos de ameaças, portanto, não é usada exclusivamente pelos atores de ameaças de Cuba.

Os agentes de ameaças escalam privilégios usando credenciais de conta roubadas obtidas por meio das ferramentas Mimikatz e Wicker prontamente disponíveis.

Em seguida, eles realizam reconhecimento de rede com Wedgecut e, em seguida, movem-se lateralmente com RDP, SMB, PsExec e Cobalt Strike.

A implantação subsequente é o Bughatch carregado pelo Termite, seguido pelo Burntcigar, que prepara o terreno para a exfiltração de dados e a criptografia de arquivos desativando as ferramentas de segurança.

A gangue de Cuba não usa nenhum serviço de nuvem para a etapa de exfiltração, mas envia tudo para sua própria infraestrutura privada.

Uma operação em evolução

Em maio de 2021, o Cuba ransomware fez parceria com os operadores de spam do malware Hancitor. Assim, conseguiram obter acesso a redes corporativas por meio de e-mails de phishing da DocuSign.

Desde então, Cuba evoluiu suas operações para atingir vulnerabilidades de serviços públicos, como as vulnerabilidades Microsoft Exchange ProxyShell e ProxyLogon.

Essa mudança torna os ataques mais potentes, mas também mais fáceis de impedir, pois as atualizações de segurança que conectam os problemas explorados estão disponíveis há muitos meses.

A operação Cuba provavelmente voltará sua atenção para outras vulnerabilidades, uma vez que não haja mais alvos valiosos executando servidores Microsoft Exchange não corrigidos.

Isso significa que aplicar as atualizações de segurança disponíveis assim que os fornecedores de software as liberarem é fundamental para manter uma segurança firme até mesmo contra os agentes de ameaças mais sofisticados.

Via BleepingComputer