Os ataques do Log4Shell podem estar servindo de escada para alguns hackers. De acordo com a Check Point, hackers que se acredita fazerem parte do grupo iraniano APT35 apoiado pelo estado podem estar se aproveitando os ataques do Log4Shell para derrubar um novo backdoor do PowerShell.

Log4Shell

Log4Shell é uma exploração para CVE-2021-44228, uma vulnerabilidade crítica de execução remota de código no Apache Log4j divulgada em dezembro. E, de acordo com pesquisadores da Check Point, o APT35 foi um dos primeiros a aproveitar a vulnerabilidade antes que os alvos tivessem a oportunidade de aplicar atualizações de segurança, verificando sistemas vulneráveis poucos dias após sua divulgação pública.

A Check Point, que vem acompanhando essas tentativas, atribui a atividade de exploração ao APT35, pois os ataques do agente da ameaça foram configurados às pressas usando a infraestrutura anteriormente exposta conhecida por ser usada pelo grupo.

No entanto, como parte de sua pesquisa, os analistas também identificaram algo novo na forma de um backdoor modular do PowerShell chamado ‘CharmPower“, utilizado pelos hackers.

Um backdoor modular para várias tarefas

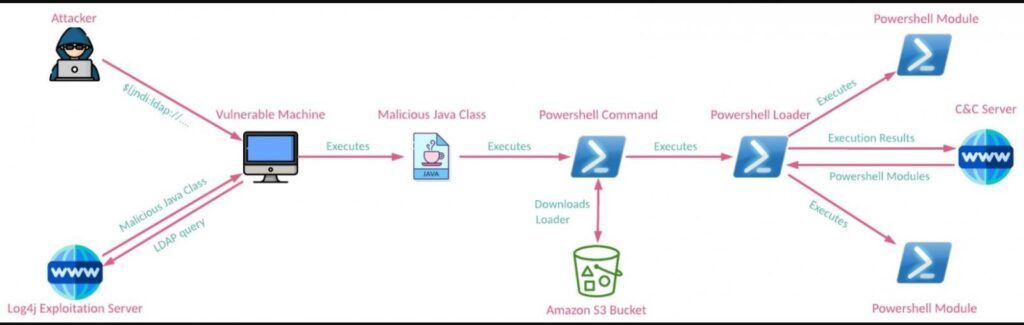

A exploração do CVE-2021-44228 resulta na execução de um comando do PowerShell com uma carga útil codificada em base64, eventualmente buscando o módulo “CharmPower” de um bucket do Amazon S3 controlado por um agente.

Este módulo principal pode: validar conexão de rede; executar enumeração básica do sistema; recuperar domínio C&C; Recebe, descriptografa e executa módulos de acompanhamento. O módulo principal continua enviando solicitações HTTP POST para o C2 que ficam sem resposta ou recebem uma string Base64 que inicia o download de um módulo PowerShell ou C# adicional.

O “CharmPower” é responsável por descriptografar e carregar esses módulos, e estes então estabelecem um canal independente de comunicação com o C2.

Semelhanças com backdoors antigos usados pelos hackers

A Check Point notou semelhanças entre o “CharmPower” e um spyware do Android usado pelo APT35 no passado, incluindo a implementação das mesmas funções de registro e o uso de um formato e sintaxe idênticos.

Além disso, o parâmetro “Stack=Overflow” nas comunicações C2 é visto em ambas as amostras, que é um elemento exclusivo visto apenas nas ferramentas APT35. Essas semelhanças de código e sobreposições de infraestrutura permitiram à Check Point atribuir a campanha ao APT35.

“CharmPower” é um exemplo da rapidez com que atores sofisticados podem responder ao surgimento de vulnerabilidades como CVE-2021-44228 e reunir código de ferramentas previamente expostas para criar algo potente e eficaz que pode ultrapassar as camadas de segurança e detecção.

Via: BleepingComputer