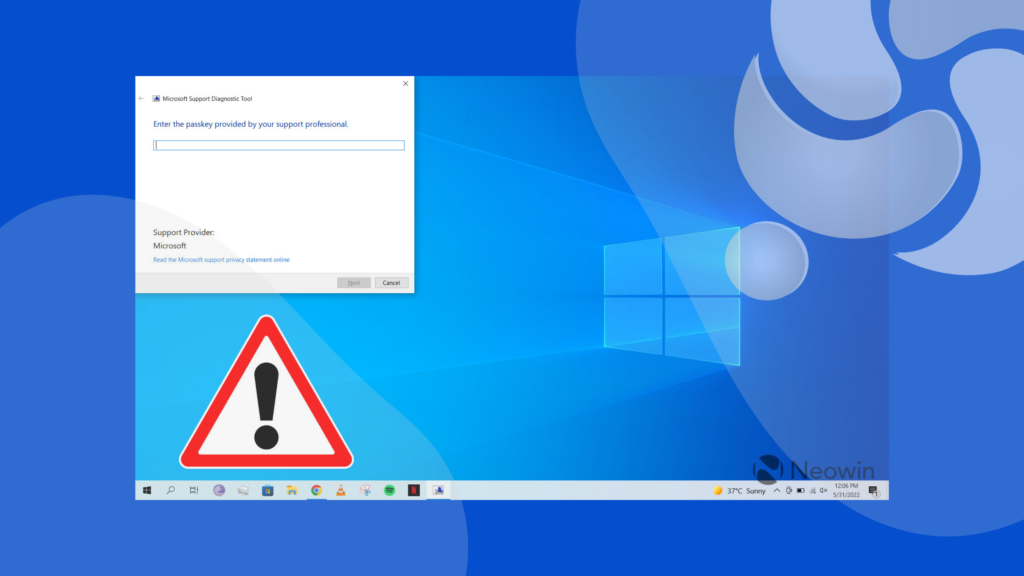

Os invasores estão explorando ativamente uma falha não corrigida e fácil de explorar na Microsoft Support Diagnostic Tool (MSDT) no Windows. A falha permite a execução remota de código de documentos do Office mesmo quando as macros estão desabilitadas e afeta todas as versões do Windows.

Vulnerabilidade no Microsoft Support Diagnostic Tool

A vulnerabilidade afeta todas as versões do Windows atualmente com suporte e pode ser explorada por meio do Microsoft Office versões 2013 até o Office 2019, Office 2021, Office 365 e Office ProPlus, de acordo com pesquisadores de segurança que analisaram o problema.

Os invasores podem explorar a falha de dia zero apelidada de “Follina”, para executar remotamente código arbitrário em sistemas Windows. A Microsoft alertou sobre o problema, dando aos invasores uma maneira de “instalar programas, visualizar, alterar ou excluir dados ou criar novas contas no contexto permitido pelos direitos do usuário”.

Reconhecimento da falha

A Microsoft na segunda-feira atribuiu à falha um identificador (CVE-2022-30190) depois de aparentemente descrevê-la inicialmente como um problema de não segurança em abril, quando crazyman, um pesquisador de segurança do grupo de caça a ameaças APT Shadow Chaser Group, relatou pela primeira vez observar uma exploração pública da vulnerabilidade.

Embora o comunicado da empresa tenha descrito a falha como sendo conhecida publicamente e explorada ativamente, não descreveu o problema como uma ameaça de dia zero. Em uma postagem no blog de 30 de maio, a Microsoft recomendou que as organizações desativem o protocolo de URL MSDT para mitigar o problema e disse que forneceria mais atualizações posteriormente sem especificar quando. A empresa disse que o recurso Protected View no Microsoft Office e o Application Guard for Office impediriam ataques que tentam explorar a falha.

Embora o pesquisador de segurança do Shadow Chaser Group tenha notificado pela primeira vez o Microsoft Security Response Center sobre o bug há mais de um mês, a vulnerabilidade só recebeu ampla atenção no fim de semana quando um pesquisador detectou um documento malicioso do Word tentando explorar o problema.

Impacto da exploração da falha

É extremamente importante seguir as orientações da Microsoft e desativem o protocolo de URL MSDT. Dray Agha, analista de ThreatOps da Huntress, que se aprofundou na vulnerabilidade, diz que os invasores podem usar o Follina para aumentar privilégios e viajar entre ambientes para criar estragos. “Os hackers podem passar de um usuário com poucos privilégios a um administrador com extrema facilidade”, diz Agha. “A vulnerabilidade pode ser facilmente desencadeada por usuários que simplesmente optam por ‘pré-visualizar’ um documento especificamente criado e fornecido de forma maliciosa. É simples assim.”

Via: DarkReading