A equipe de pesquisa da SafetyDetectives descobriu uma violação de dados crítica que afeta os usuários finais de uma empresa de software brasileira B2B, a WSPot. O banco de dados continha mais de 226 mil arquivos, expondo mais de 2 milhões de logs de SMS e relatórios de visitantes. A violação de dados incluiu, mas não se limitou às seguintes PIIs: nomes completos, endereços de e-mail, números de telefone, endereços físicos, números de CPF e muito mais. De acordo com a Safety Detectives, são mais de 2 milhões de brasileiros têm dados expostos em violações contra empresa.

A equipe de pesquisa SafetyDetectives descobriu um vazamento de dados significativo afetando a empresa de software brasileira WSpot.

O WSpot fornece uma solução de gerenciamento WiFi que permite às empresas controlar várias funções de sua rede WiFi local e roteador.

O Amazon S3 Bucket mal configurado do WSpot foi deixado em aberto, expondo informações confidenciais de potencialmente milhões de cidadãos brasileiros.

Quem é WSpot?

O WSpot ajuda as empresas a gerenciar e aprimorar as funções de sua rede WiFi e roteador por meio do portal da web WSpot.

O produto é um “software de gerenciamento WiFi”. Ele fornece segurança e controle adicionais para empresas que permitem que os hóspedes se conectem ao Wi-Fi sem uma senha. A autenticação do cliente por meio de um portal cativo, coleta de dados aprimorada e limites de largura de banda personalizáveis são apenas três dos serviços disponíveis para os usuários.

A WSpot está sediada em Campinas, Brasil, e tem alguns clientes importantes.

Vazamento de dados do visitante

A violação de dados do WSpot comprometeu mais de 226 mil arquivos, totalizando 10 GB de dados. Entre os registros desses arquivos está uma série de dados confidenciais e pessoais relacionados aos clientes do WSpot e seus visitantes.

A Amazon não gerencia o servidor WSpot e não é responsável por sua configuração. A Amazon fornece apenas a plataforma para o armazenamento de dados responsável do WSpot, e o servidor Amazon S3 Bucket foi deixado sem nenhum procedimento de autenticação em vigor.

Descobrimos dois tipos de arquivos diferentes expostos no banco de dados aberto – logs de SMS e relatórios de convidados . Pode haver mais informações expostas que não estavam visíveis em nossos dados de amostra.

84 MB de arquivos contendo logs de SMS foram encontrados no banco de dados do WSpot. Havia um total estimado de 280.000 entradas de log desse tipo.

Os logs de SMS vazaram duas formas de dados pessoais e confidenciais do visitante. Esses dados pertencem às pessoas que se conectaram ao WiFi de cada cliente WSpot :

- Endereço de e-mail

- Conteúdo de SMS ; incluindo senhas de usuário que foram divulgadas via SMS

Os logs de SMS vazaram outra forma de dados relacionados aos clientes WSpot :

- Nomes de empresas

Um mínimo de 550 MB de relatórios de hóspedes em formato “.csv” também foi exposto nesta violação de dados. Isso pressupõe um total estimado de 2,5 milhões de entradas de log, embora uma parte seja considerada duplicata.

Os relatórios de visitantes expostos revelam vários tipos diferentes de PII de visitantes. Este PII pertence aos cidadãos que se conectaram ao WiFi público de cada cliente WSpot :

- Nomes completos

- Endereço de e-mail

- Números de telefone

- Sexos

- Datas de nascimento

- Endereços e códigos postais; Os códigos postais brasileiros são chamados de números “CEP”

- Números do CPF; e. Números de contribuintes individuais

Mais de 2 milhões de brasileiros têm dados expostos em violações contra empresa

Uma estimativa exata do número de pessoas afetadas é difícil devido à presença de arquivos duplicados e entradas de registro. Estima-se que 2,5 milhões de cidadãos brasileiros podem ser afetados por esta violação de dados.

O SMS registra as credenciais da conta de vazamento. Esses registros mostram mensagens contendo detalhes de login em texto simples – informações enviadas a pessoas que estavam registrando suas contas WSpot. Esta prática é referenciada como um recurso no site do WSpot (“credenciais via SMS”).

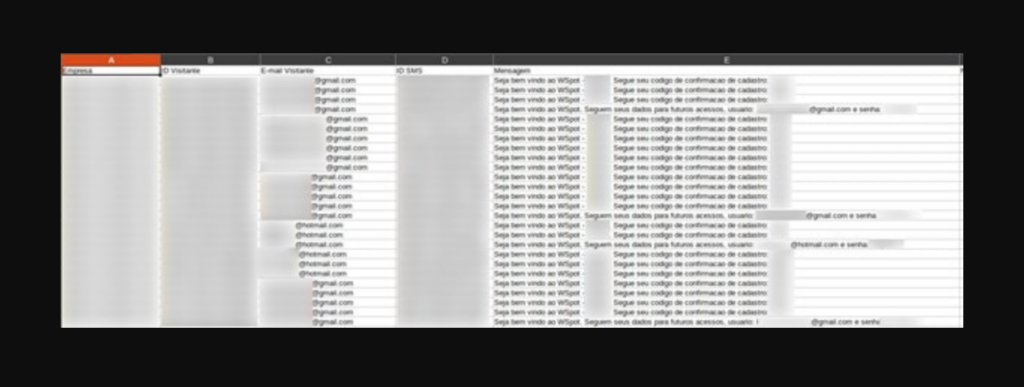

Você pode ver a evidência dos logs de SMS na captura de tela abaixo.

Planilhas de relatórios de visitantes no formato “.csv” parecem ser logs de sites criados e mantidos por cada roteador WiFi do cliente WSpot. Os endereços IP dos usuários apresentados nos registros são todos os endereços IP locais – isso sugere que foram coletados por roteadores em uma rede privada para identificar os dispositivos dos usuários. A presença de endereços MAC nos registros – IDs de placas de rede conhecidas apenas por dispositivos de uma rede local – confirma essa suspeita.

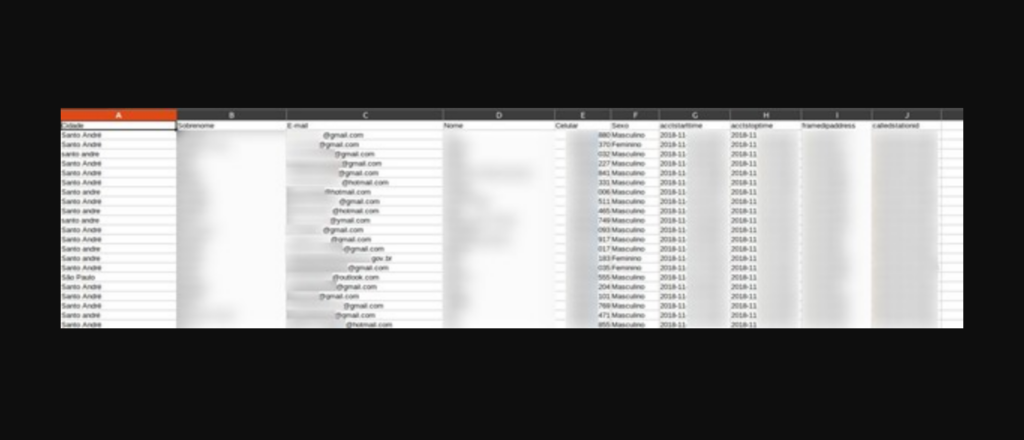

Você pode ver evidências de relatos de hóspedes na imagem a seguir.

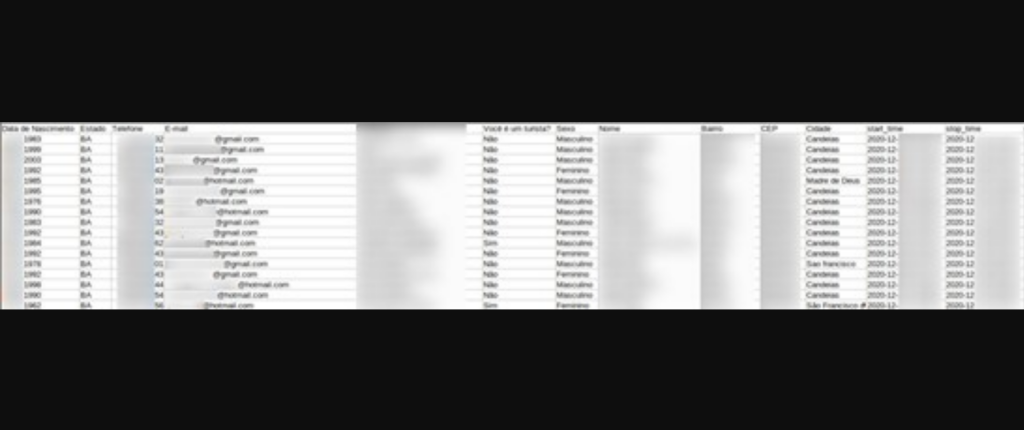

Alguns relatórios de hóspedes apresentavam as respostas dos visitantes a perguntas personalizadas nos formulários de registro, bem como as datas de nascimento dos visitantes . Essas informações provavelmente foram coletadas pelo software WSpot para criar um banco de dados de visitantes. Assim como os outros registros de relatórios de hóspedes, todos os endereços IP listados são locais e apenas conhecidos nas redes locais.

Você pode ver evidências de relatórios de hóspedes que apresentam as respostas dos visitantes abaixo.

A tabela a seguir fornece uma análise completa dessa violação de dados.

| Número de registros vazados | WSpot |

| Número de usuários afetados | Estima-se que 2,5 milhões |

| Tamanho da violação | 10 GB de dados, mais de 226 mil arquivos |

| Localização do servidor | Brasil |

| Localização da empresa | Brasil |

A equipe de pesquisa SafetyDetectives encontrou o servidor em 2 de setembro de 2021. O Amazon S3 Bucket desprotegido do WSpot estava ativo e sendo atualizado no momento da descoberta.

Depois de descobrir o banco de dados do WSpot, a equipe de pesquisa SafetyDetectives enviou uma divulgação responsável da violação de dados para o WSpot em 7 de setembro de 2021. Uma mensagem de acompanhamento foi enviada um dia depois para a qual o WSpot respondeu, protegendo a violação em 8 de setembro de 2021.

O banco de dados Amazon S3 Bucket exposto do WSpot afetou um grande número de pessoas e todas as partes podem enfrentar vários riscos criminais devido à natureza do conteúdo que vazou.

Impacto de violação de dados

As partes afetadas podem enfrentar vários riscos cibernéticos, caso os hackers acessem o conteúdo do S3 Bucket desprotegido.

Não podemos saber se hackers acessaram o servidor. No entanto, com procedimentos de segurança inadequados em vigor, hackers antiéticos podem ter encontrado o servidor e ler ou fazer download de seus dados com facilidade.

Nesse caso, os cidadãos brasileiros, clientes do WSpot e o WSpot devem entender os riscos que podem enfrentar.

Cidadãos Brasileiros

Em primeiro lugar, os convidados dos clientes WSpot tiveram seus dados expostos. Todas as partes afetadas residem no Brasil, onde a WSpot oferece seus serviços.

A maior parte do conteúdo do servidor supostamente se refere a membros do público em geral que se conectaram ao roteador WiFi de cada empresa cliente – roteadores que são gerenciados por meio da plataforma WSpot.

Os cidadãos afetados podem enfrentar fraudes, tentativas de phishing e invasões de conta.

Leia o relatório completo no link a seguir: https://www.safetydetectives.com/blog/wspot-leak-report/