O malware bancário Gustuff retorna com novos recursos aterrorizando o Android, onde os agentes de ameaças por trás do malware Gustuff fizeram alterações nos hosts de distribuição e na infraestrutura C2 desativada. O malware utiliza mensagens SMS para propagação.

Entretanto, a praga é totalmente automatizada; o malware é capaz de roubar credenciais de login ao abusar dos Serviços de Acessibilidade em dispositivos Android.

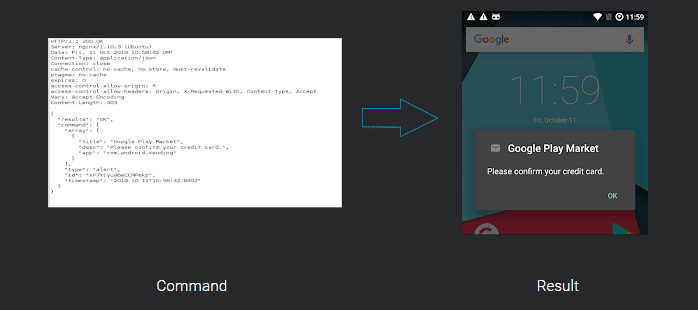

Os pesquisadores observaram que a versão mais recente do Gustuff usa um “mecanismo de script pobre” baseado na linguagem JavaScript, que fornece a capacidade de executar scripts enquanto usa seus comandos internos apoiados pelo poder da linguagem JavaScript.

Aliás, isto é muito inovador no espaço para malware do Android.

As campanhas malware bancário Gustuff para Android

Os pesquisadores do Talos observaram pela primeira vez a nova campanha em junho de 2019, a campanha usa o Instagram para induzir os usuários a baixar o malware. A campanha de malware usa mensagens SMS como o principal método para infectar usuários.

Uma nova onda da campanha foi observada a partir deste mês, assim como a campanha de junho. Portanto, o malware observado tem como alvo principal bancos australianos e carteiras de moedas digitais. Mas a nova campanha tem como alvo os aplicativos móveis dos sites de contratação baseados na Austrália.

Como a campanha é baseada apenas em SMS, os domínios de hospedagem de malware recebem apenas alguns hits.

No entanto, esse método de propagação tem uma pegada baixa, pois usa apenas o SMS, mas não parece ser particularmente eficaz, dado o baixo número de acessos que vimos nos domínios de hospedagem de malware.

Ciclo de ativação do malware

Então, o malware tenta criar um uu.dd no armazenamento externo, que possui um valor UUID e o valor é usado como ID para o servidor C2. Ele ‘pinga’ com C2 em um intervalo predeterminado e obtém comandos para execução.

Ele verifica a lista de aplicativos instalados e bloqueia a lista de softwares antivírus/anti-malware presentes na lista abaixo:

Posteriormente, o malware envia comandos solicitando informações do cartão de crédito, mas não apresenta um formulário para inserir os detalhes. Em vez disso, utiliza a API de acessibilidade do Android para coletá-lo.

Inicialmente, o malware bancário Gustuff para Android foi projetado para segmentar apenas como um cavalo de Troia bancário; posteriormente, seus recursos são expandidos para direcionar serviços de criptografia, lojas online, sistemas de pagamento e mensageiros.

Fonte: GBHackers On Security