Os pesquisadores de segurança descobriram uma campanha maliciosa que depende de um certificado de assinatura de código válido para disfarçar o código malicioso como executáveis legítimos. Uma das ameaças é chamada pelos pesquisadores de Blister, um malware que não é detectado pelo Windows. Ele funciona como um carregador para outros malwares e parece ser uma nova ameaça que possui uma baixa taxa de detecção. O ator de ameaças por trás do Blister usa várias técnicas para manter seus ataques sob o radar, o uso de certificados de assinatura de código sendo apenas um de seus truques.

Malware BLISTER não é detectado pelo Windows

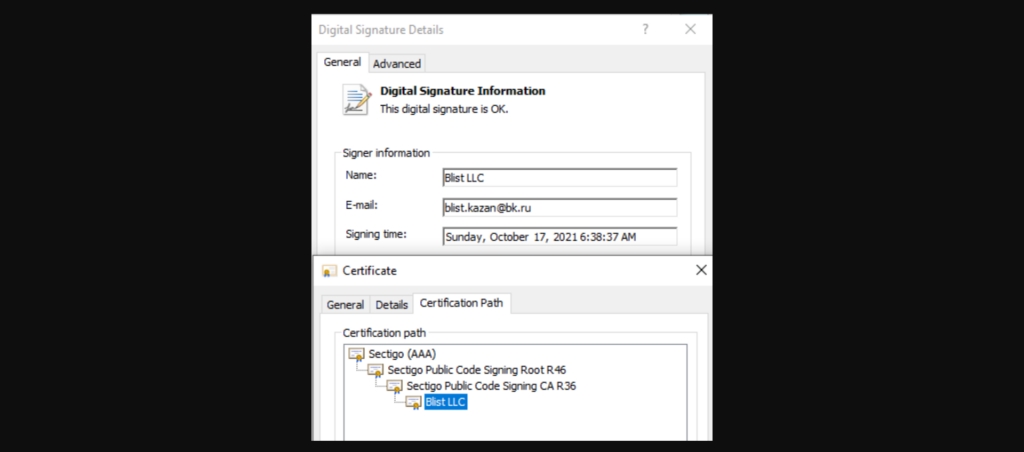

Quem está por trás do malware Blister está executando ataques há pelo menos três meses, desde 15 de setembro, descobriram pesquisadores de segurança da empresa de busca Elastic. O atacante usou um certificado de assinatura de código válido a partir de 23 de agosto. Foi emitido pelo provedor de identidade digital Sectigo para uma empresa chamada Blist LLC com um endereço de e-mail de um provedor russo Mail.Ru.

Usar certificados válidos para assinar malware é um truque antigo que os agentes de ameaças aprenderam anos atrás. Naquela época, eles costumavam roubar certificados de empresas legítimas. Hoje em dia, os agentes de ameaças solicitam um certificado válido usando detalhes de uma empresa que eles comprometeram ou de um negócio de fachada.

Em uma postagem no blog esta semana, Elastic diz que eles relataram responsavelmente o certificado de abuso à Sectigo para que pudesse ser revogado.

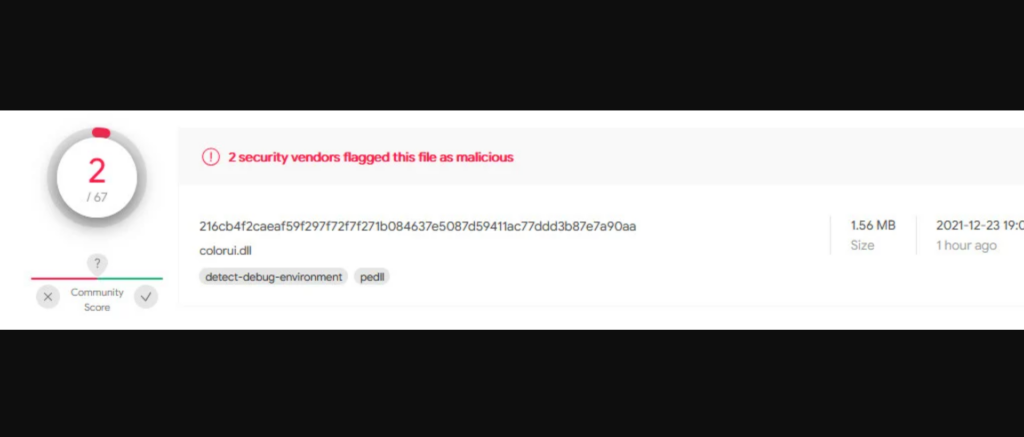

Os pesquisadores dizem que o agente da ameaça confiou em várias técnicas para manter o ataque não detectado. Um método era embutir o malware Blister em uma biblioteca legítima (por exemplo, colorui.dll).

O malware é então executado com privilégios elevados por meio do comando rundll32. Ser assinado com um certificado válido e implantado com privilégios de administrador faz o Blister escapar das soluções de segurança.

Na próxima etapa, o Blister decodifica o código de bootstrapping da seção de recursos que está “fortemente ofuscado”, dizem os pesquisadores do Elastic. Por dez minutos, o código permanece inativo, provavelmente em uma tentativa de escapar da análise da sandbox.

Em seguida, ele entra em ação descriptografando cargas úteis incorporadas que fornecem acesso remoto e permitem o movimento lateral: Cobalt Strike e BitRAT – ambos foram usados por vários agentes de ameaças no passado.

O malware atinge a persistência com uma cópia na pasta ProgramData e outra se passando por rundll32.exe. Ele também é adicionado ao local de inicialização, para que seja iniciado a cada inicialização, como um filho de explorer.exe.

Os pesquisadores da Elastic encontraram versões assinadas e não assinadas do carregador Blister, e ambos desfrutaram de uma baixa taxa de detecção com mecanismos antivírus no serviço de varredura VirusTotal.

Embora o objetivo desses ataques do vetor de infecção inicial permaneça obscuro, ao combinar certificados de assinatura de código válidos, malware incorporado em bibliotecas legítimas e execução de cargas na memória, os atores da ameaça aumentaram suas chances de um ataque bem-sucedido.

Elastic criou uma regra Yara para identificar a atividade do Blister e fornece indicadores de comprometimento para ajudar as organizações a se defenderem contra a ameaça.

Via BleepingComputer