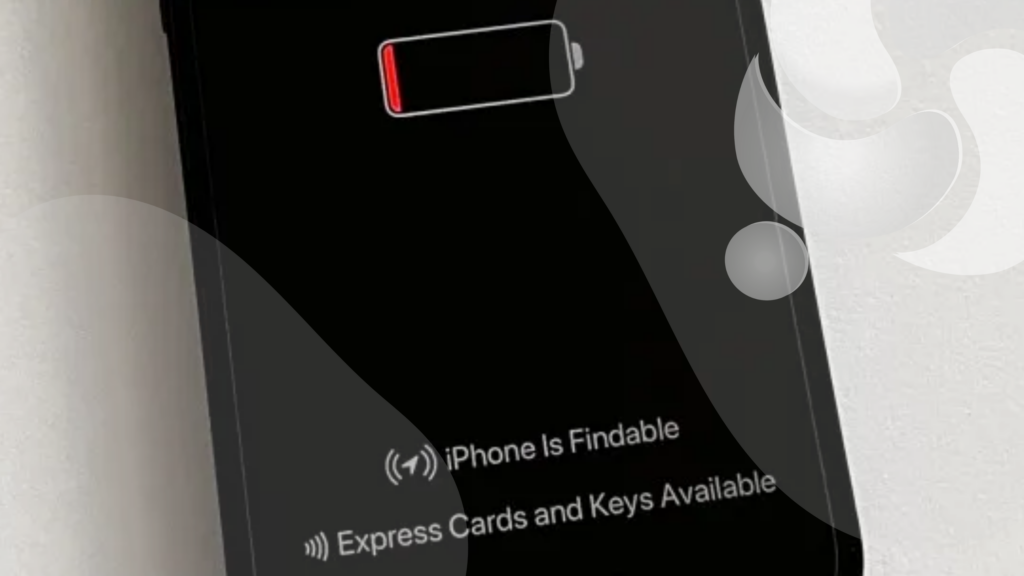

Muitas pessoas não sabem, mas, mesmo depois de desligar o iPhone, ele continua com alguns elementos ligados, principalmente por questões de segurança e ele poder ser rastreado, caso precise. Assim, mesmo com o iPhone desligado, é possível executar malware em seus chips também.

Pesquisadores conseguem executar malware em iPhone desligado

Os pesquisadores criaram uma técnica de ataque para adulterar o firmware e executar um malware em um chip Bluetooth quando um iPhone está “desligado”. A equipe de pesquisadores do Secure Mobile Networking Lab da Universidade Técnica de Darmstadt demonstrou uma técnica para adulterar o firmware e carregar malware em um chip enquanto um iPhone está “OFF”.

Especialistas apontaram que quando um iPhone é desligado, a maioria dos chips sem fio (Bluetooth, Near Field Communication (NFC) e Ultra-wideband (UWB)) continuam operando. “Os chips Bluetooth e UWB são conectados ao Secure Element (SE) no chip NFC, armazenando segredos que devem estar disponíveis no LPM”, disseram os pesquisadores.

Modo de baixo consumo do iPhone

O Modo de baixo consumo foi implementado com o iOS 15, é suportado pelos dispositivos iPhone 11, iPhone 12 e iPhone 13. Muitos usuários não estão cientes desses recursos, mesmo sabendo que seu iPhone permanece localizável mesmo quando o dispositivo é desligado.

Os especialistas mencionaram o caso de um desligamento iniciado pelo usuário durante o qual o iPhone permanece localizável através da rede Find My. Eles concentraram sua análise em como a Apple implementa recursos sem fio autônomos enquanto o iOS não está em execução. Eles também descobriram que os chips sem fio têm acesso direto ao elemento seguro.

Os especialistas explicaram que um agente de ameaças tem opções diferentes para adulterar o firmware, que dependem de suas pré-condições. Ao contrário dos chips NFC e UWB, o firmware Bluetooth não é assinado nem criptografado, abrindo as portas para modificação.

Um invasor com acesso privilegiado pode explorar esse bug para desenvolver um malware que pode ser executado em um chip Bluetooth do iPhone mesmo quando ele está desligado. “A implementação atual do LPM nos iPhones da Apple é opaca e adiciona novas ameaças. Como o suporte ao LPM é baseado no hardware do iPhone, ele não pode ser removido com atualizações do sistema. Assim, tem um efeito duradouro no modelo geral de segurança do iOS.” concluem os pesquisadores.

Os pesquisadores apresentarão os resultados de seu estudo na Conferência ACM sobre Segurança e Privacidade em Redes Sem Fio e Móveis (WiSec 2022).

Via: SecurityAffairs