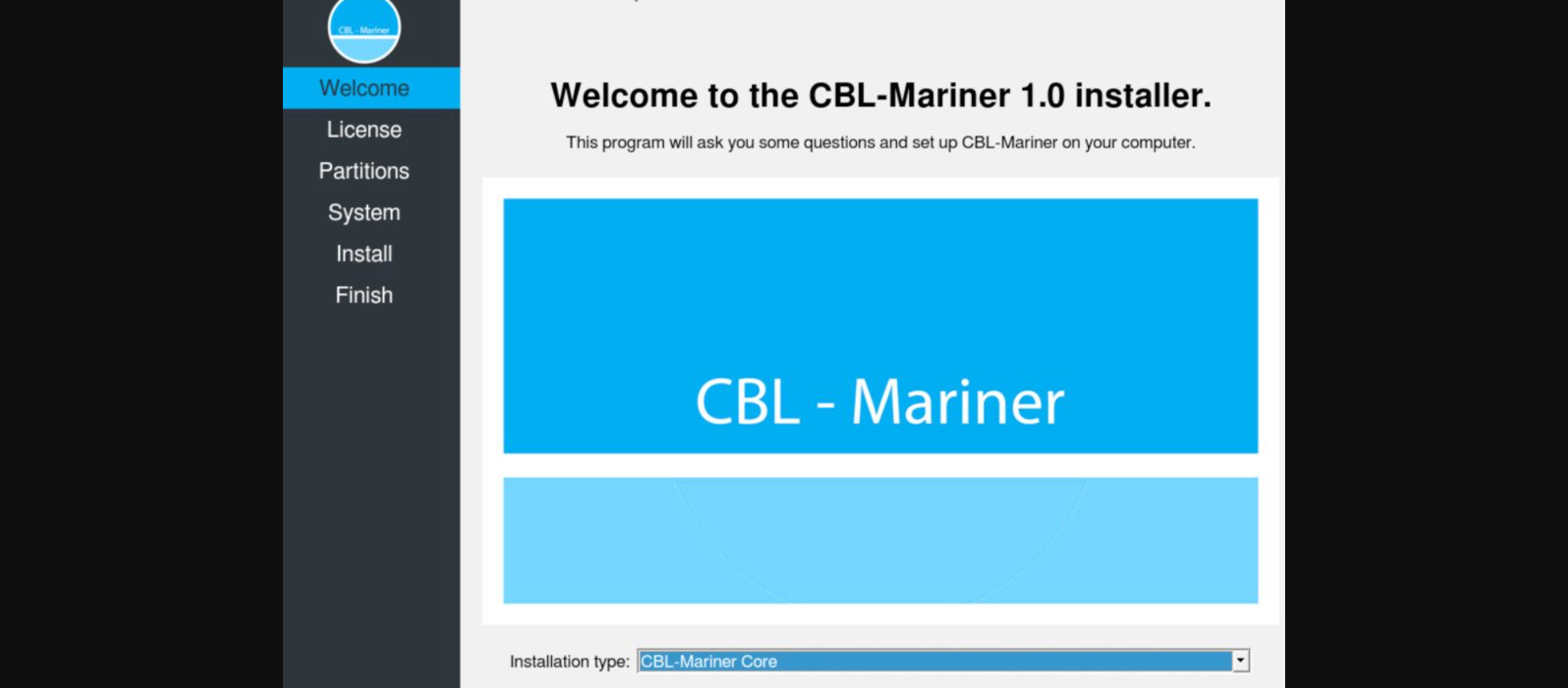

Já faz quase um ano desde que a Microsoft publicou o CBL-Mariner 1.0 como sua distribuição Linux interna em uso na empresa WIndows. Desde então, a Microsoft continua desenvolvendo o CBL-Mariner e usando-o para uma variedade de casos de uso do Azure (para Sphere OS) ao WSL e muito mais. Eles continuam publicando lançamentos ISO mensais para aqueles que desejam usar esse spin do Microsoft Linux para seus próprios usos.

A atualização de março de 2022 para o CBL-Mariner inclui atualizações para solucionar muitas vulnerabilidades de segurança. Em particular, muitos CVEs corrigiram o kernel Linux (incluindo a vulnerabilidade do ‘tubo sujo’), OpenJDK, MariaDB e outros pacotes de código aberto proeminentes.

Microsoft atualiza CBL-Mariner Linux com muitas correções de segurança

- Além do grande fluxo de correções de segurança, o CBL-Mariner 1.0 para este mês também agora permite a funcionalidade JIT Perl Compatible Regular Expression (PCRE). Esta versão também oferece suporte à funcionalidade de verificação CVE Distroless Container CVE da Qualys, incluindo o manifesto RPM com contêineres distroless.

- Atualizado o kernel para 5.10.102.1 para endereçar CVE-2021-3752, CVE-2021-3753 , CVE-2021-4032, CVE-2021-20322, CVE-2021-45402, CVE-2022-0264, CVE-2022-0847 (Correção de CVE de tubo sujo), CVE-2022-24448, CVE-2022-24958, CVE-2022-24959, CVE-2022-25258, CVE-2022-25375;

- Atualiza o Open JDK8 para corrigir CVE-2022-21282, CVE-2022-21293 CVE-2022-21294 CVE-2022-21296 CVE-2022-21299 CVE-2022-21305 CVE-2022-21340 CVE-2022-21341 CVE-2022-21360 CVE-2022-21365;

- Atualiza o vim para 8.2.4495 para corrigir o CVE-2022-0729;

- Patch moby-contianerd para corrigir CVE-2022-23648;

- Atualize o clamav para corrigir o CVE-2022-20698;

- Atualize o MariaDB para 10.3.34 para corrigir CVE-2021-46661, CVE-2021-46662, CVE-2021-46663, CVE-2021-46664, CVE-2021-46665, CVE-2021-46668;

- Ativa o recurso JIT de expressão regular compatível com Perl (pcre);

- Os contêineres Distroless agora incluem o manifesto rpm para dar suporte à verificação CVE do Distroless Container pela Qualys;

- Corrija o autoteste do python3 para compatibilidade com o expatriado mais recente.

Downloads e mais detalhes sobre a nova atualização do CBL-Mariner via GitHub.

Intel preparando suporte ao Linux para atualizações de microcódigo que afetam o SGX

Embora já tenha havido uma série de vulnerabilidades exibidas para o Software Guard Extensions (SGX) da Intel, do Prime + Probe ao Plundervolt, ataques do tipo Spectre, SGAxe e outros, parece que eles esperam que mais ainda venham no futuro. Os engenheiros da Intel estão trabalhando na capacidade do SGX de lidar com atualizações de microcódigo de CPU ao vivo sem reinicialização, o que hoje em dia é cada vez mais direcionado para mitigações de segurança e administradores de sistema que desejam aplicar essas atualizações imediatamente, evitando o tempo de inatividade.

Uma série de patches de “solicitação de comentários” sendo trabalhada para o kernel do Linux é para poder lidar com atualizações de microcódigo que afetam o SGX em sistemas em execução. Com mais usuários corrigindo seus kernels e aplicando atualizações de microcódigo sem reinicializar o sistema, a Intel está descobrindo uma maneira de permitir também essas atualizações de microcódigo ao vivo no contexto do SGX.

O SGX da Intel não permitiu atualizações de microcódigo em tempo real devido ao seu manuseio de atestado e as versões de microcódigo sendo registradas como parte da métrica de atestado até a próxima reinicialização do sistema.

A realização de uma atualização de microcódigo de CPU em um sistema em execução quebrará o atestado SGX com enclaves SGX presos atestando a versão antiga até a reinicialização, enquanto se presume que novos enclaves estejam comprometidos devido à versão diferente. A Intel está introduzindo uma nova instrução SGX “EUPDATESVN” para permitir que o atestado de enclave inclua informações sobre o microcódigo atualizado sem reinicialização.

Via Phoronix