A Microsoft corrigiu uma vulnerabilidade de dia zero do Windows de alta gravidade explorada livremente para ataques do malware Emotet. O bug, uma falha de segurança de falsificação do Windows AppX Installer rastreada como CVE-2021-43890, pode ser explorado remotamente por agentes de ameaças com baixos privilégios de usuário em ataques de alta complexidade que requerem interação do usuário.

Investigamos relatórios de uma vulnerabilidade de falsificação no instalador do AppX que afeta o Microsoft Windows. A Microsoft está ciente dos ataques que tentam explorar essa vulnerabilidade usando pacotes especialmente criados que incluem a família de malware conhecida como Emotet/Trickbot/Bazaloader, explica a Microsoft.

“Um invasor pode criar um anexo malicioso para ser usado em campanhas de phishing. O invasor então teria que convencer o usuário a abrir o anexo especialmente criado. Os usuários cujas contas são configuradas com menos direitos de usuário no sistema podem ser menos afetados do que os usuários que operam com direitos de usuário administrativo”.

Microsoft corrige o Windows AppX Installer zero-day usado pelo Emotet. Como bloquear ataques

Para bloquear as tentativas de exploração, os usuários do Windows devem instalar o Microsoft Desktop Installer corrigido para sua plataforma:

- Microsoft Desktop Installer 1.16 para Windows 10, versão 1809 e posterior

- Microsoft Desktop Installer 1.11 para Windows 10, versão 1709 ou Windows 10, versão 1803

A Microsoft também fornece medidas de mitigação para clientes que não podem instalar imediatamente as atualizações do Microsoft Desktop Installer.

A mitigação recomendada por Redmonds inclui habilitar BlockNonAdminUserInstall para impedir que não-administradores instalem pacotes de aplicativos do Windows e AllowAllTrustedAppToInstall para bloquear instalações de aplicativos de fora da Microsoft Store.

Informações adicionais estão disponíveis na seção de soluções alternativas do comunicado de segurança CVE-2021-4389.

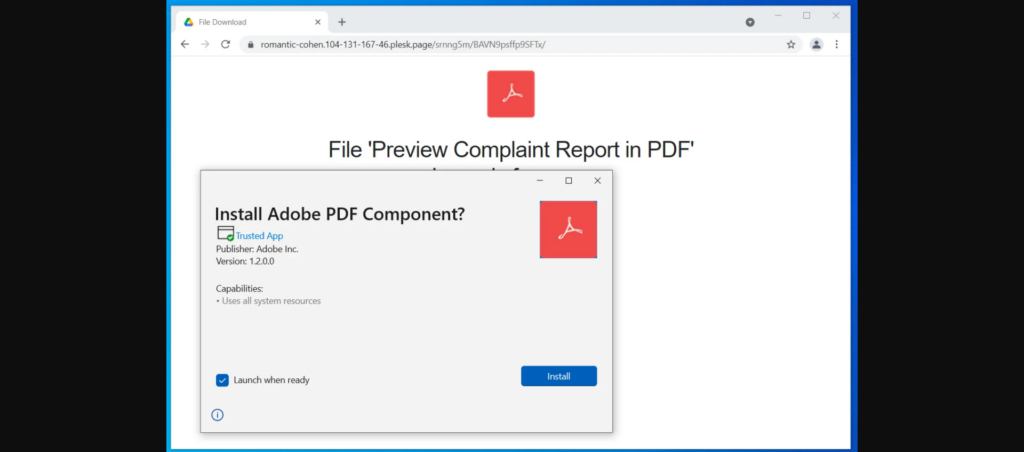

Emotet lança falsos instaladores de aplicativos do Adobe Windows

O BleepingComputer relatou anteriormente que o Emotet começou a se espalhar usando pacotes maliciosos do Windows App Installer camuflados como software Adobe PDF.

Embora a Microsoft não tenha vinculado diretamente o CVE-2021-4389 dia zero a esta campanha, os detalhes que Redmond compartilhou no conselho de hoje alinham-se com as táticas usadas nos ataques recentes do Emotet.

Conforme relatamos em 1º de dezembro, a gangue Emotet começou a infectar sistemas Windows 10 instalando pacotes maliciosos usando o recurso integrado do App Installer (ou, como a Microsoft chama, AppX Installer).

Mais informações, incluindo a forma como a Emotet abusou do Windows App Installer nesta campanha, podem ser encontradas em nosso relatório anterior.

A mesma tática foi usada anteriormente para distribuir o malware BazarLoader, implantando pacotes maliciosos hospedados no Microsoft Azure.

Emotet era o malware mais distribuído até que uma operação de aplicação da lei encerrou e apreendeu a infraestrutura do botnet em janeiro. Dez meses depois, em novembro, o Emotet ressuscitou e começou a ser reconstruído com a ajuda da gangue TrickBot.

Um dia após seu retorno, as campanhas de spam da Emotet começaram novamente com e-mails de phishing usando várias iscas e documentos maliciosos projetados para implantar o malware nos sistemas das vítimas.

Via BleepingComputer