A Microsoft está empenhada em identificar o Trickbot em roteadores MikroTik. A empresa lançou um scanner que detecta roteadores MikroTik invadidos pela gangue TrickBot para atuar como proxies para servidores de comando e controle.

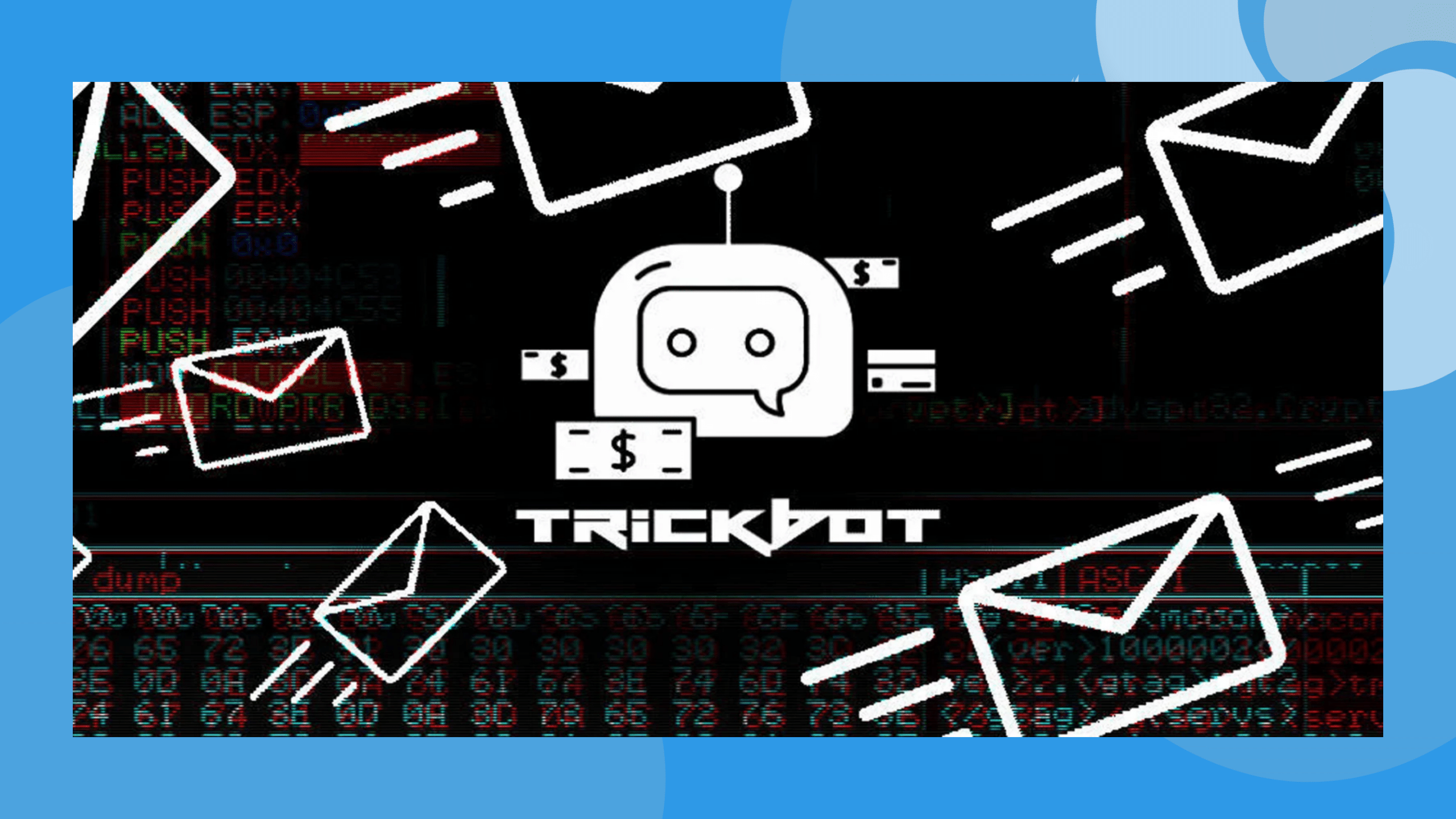

O TrikBot

O TrickBot é um botnet de malware distribuído por e-mails de phishing ou descartado por outro malware que já infectou um dispositivo. Uma vez executado, o TrickBot se conectará a um servidor remoto de comando e controle para receber comandos e baixar outras cargas úteis para executar na máquina infectada.

Esse agente malicioso vem usando dispositivos IoT há anos, como roteadores, para atuar como um proxy entre um dispositivo infectado e servidores de comando e controle (C2). Esses proxies são usados ??para impedir que pesquisadores e autoridades policiais encontrem e interrompam sua infraestrutura de comando e controle.

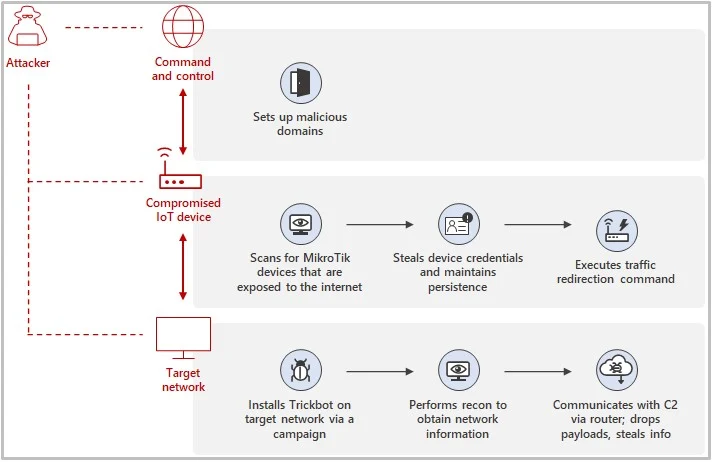

O BleepingComputer aponta que, em um novo relatório da Microsoft, os pesquisadores explicam como a gangue TrickBot atacou roteadores MikroTik vulneráveis ??usando vários métodos para incorporá-los como proxies para comunicações C2.

Roteamento de tráfego malicioso

As operações do TrickBot utilizaram vários métodos ao invadir roteadores MikroTik, começando com o uso de credenciais padrão e, em seguida, realizando ataques de força bruta para adivinhar a senha. Uma vez com acesso ao dispositivo, os agentes de ameaças usaram comandos integrados para criar uma regra de conversão de endereço de rede (NAT) que redirecionava o tráfego enviado para a porta 449 no roteador para a porta 80 em um comando remoto e servidor de controle.

Usando essa regra IP NAT, os servidores C2 não são expostos diretamente à análise de ameaças, mas ainda permitem a comunicação para dispositivos infectados.

A Microsoft destaca que os atores parecem ter um conhecimento profundo das funções limitadas do sistema operacional baseado em Linux em dispositivos MikroTik, usando comandos SSH personalizados que fariam pouco sentido em outros dispositivos.

O problema do MikroTik

Um relatório da Eclypsium destacou em dezembro passado que centenas de milhares de roteadores MikroTik ainda são vulneráveis ??a botnets de malware, vários anos depois que o fornecedor alertou sobre a existência de falhas críticas.

O BleepingComputer aponta que, como esses dispositivos apresentam hardware excepcionalmente poderoso, eles são vistos como alvos de alto valor por agentes mal-intencionados, especialmente aqueles interessados ??em operações com uso intensivo de recursos, como ataques DDoS. E, mesmo as atualizações de segurança estejam disponíveis há anos, muitas permanecem vulneráveis ??ao recrutamento de botnets, explorando falhas não autenticadas, de acesso remoto e de execução de código.

Os proprietários de dispositivos MikroTik foram repetidamente instados a atualizar para versões do RouterOS mais recentes que 6.45.6 e evitar expor o protocolo WinBox. A Microsoft lançou agora uma ferramenta forense chamada roteos-scanner que os administradores de rede podem usar para escanear dispositivos MikroTik em busca de sinais de que foi comprometido pelo TrickBot.

Se você estiver usando um dispositivo MikroTik, é recomendável usar o scanner de infecção da Microsoft, pois os comandos maliciosos não serão revertidos devido ao desligamento e poderão ser reativados no futuro.

Via: BleepingComputer