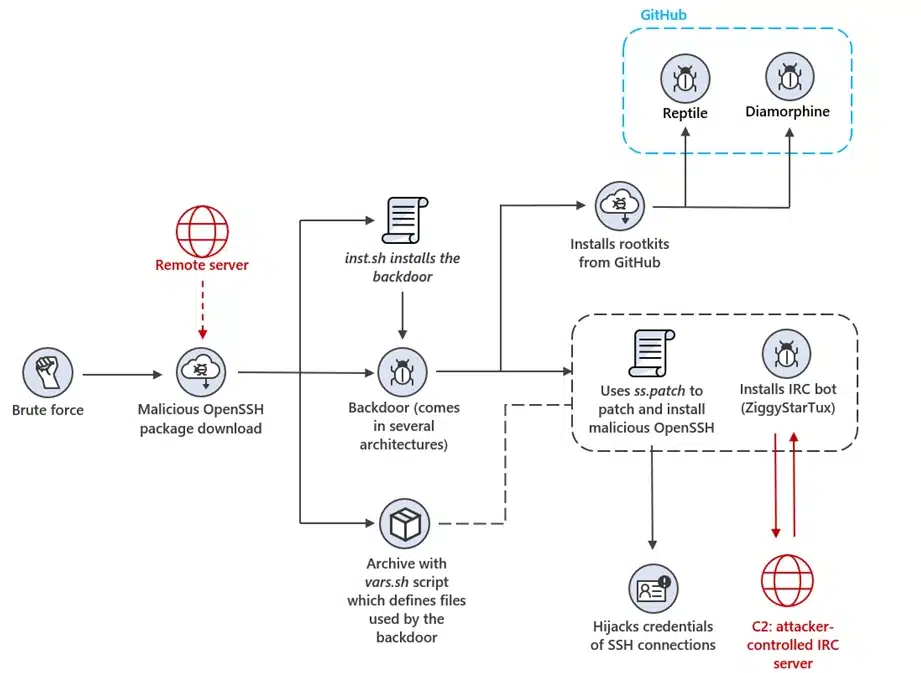

A Microsoft diz que dispositivos Linux e Internet das Coisas (IoT) expostos à Internet estão sendo sequestrados em ataques de força bruta como parte de uma campanha de criptojacking observada recentemente. Sendo assim, a Microsoft diz que Hackers sequestram sistemas Linux usando a versão trojanizada do OpenSSH.

Depois de obter acesso a um sistema, os invasores implantam um pacote OpenSSH trojanizado que os ajuda a fazer backdoor dos dispositivos comprometidos e roubar credenciais SSH para manter a persistência.

“Os patches instalam ganchos que interceptam as senhas e chaves das conexões SSH do dispositivo, seja como cliente ou servidor”, disse a Microsoft.

“Além disso, os patches permitem o login root por SSH e ocultam a presença do intruso, suprimindo o registro das sessões SSH dos agentes de ameaças, que são distinguidos por uma senha especial”.

O script de shell backdoor implantado ao mesmo tempo que o binário OpenSSH trojanizado adicionará duas chaves públicas ao arquivo author_keys para acesso SSH persistente.

Além disso, permite que os agentes de ameaças coletem informações do sistema e instalem rootkits LKM de código aberto Reptile e Diamorphine para ocultar atividades maliciosas nos sistemas invadidos.

Os agentes de ameaças também usam o backdoor para eliminar outros mineradores, adicionando novas regras e entradas de iptables a /etc/hosts para diminuir o tráfego para hosts e IPs usados pelos concorrentes de cryptojacking da operação.

“Ele também identifica os processos e arquivos do minerador por seus nomes e os encerra ou bloqueia o acesso a eles e remove o acesso SSH configurado em author_keys por outros adversários”, disse a Microsoft.

Microsoft diz que Hackers sequestram sistemas Linux usando a versão trojanizada do OpenSSH

Uma versão do bot IRC de código aberto ZiggyStarTux também implantado no ataque vem com recursos de negação de serviço distribuído (DDoS) e permite que os operadores executem comandos bash.

O malware backdoor utiliza várias técnicas para garantir sua persistência em sistemas comprometidos, duplicando o binário em vários locais de disco e criando tarefas cron para executá-lo periodicamente.

Além disso, ele registra o ZiggyStarTux como um serviço systemd, configurando o arquivo de serviço em /etc/systemd/system/network-check.service.

O tráfego de comunicação C2 entre os bots ZiggyStarTux e os servidores IRC é camuflado usando um subdomínio pertencente a uma instituição financeira legítima do sudeste asiático hospedada na infraestrutura do invasor.

Enquanto investigava a campanha, a Microsoft viu os bots sendo instruídos a baixar e executar scripts de shell adicionais para aplicar força bruta a todos os hosts ativos na sub-rede do dispositivo hackeado e fazer backdoor de qualquer sistema vulnerável usando o pacote OpenSSH trojanizado.

Depois de se mover lateralmente dentro da rede da vítima, o objetivo final dos invasores parece ser a instalação de malware de mineração direcionado a sistemas Hiveon OS baseados em Linux projetados para criptomineração.

“A versão modificada do OpenSSH imita a aparência e o comportamento de um servidor OpenSSH legítimo e pode, portanto, representar um desafio maior para a detecção do que outros arquivos maliciosos”, disse a Microsoft.

“O OpenSSH corrigido também pode permitir que os agentes de ameaças acessem e comprometam dispositivos adicionais. Esse tipo de ataque demonstra as técnicas e a persistência de adversários que procuram se infiltrar e controlar dispositivos expostos.”